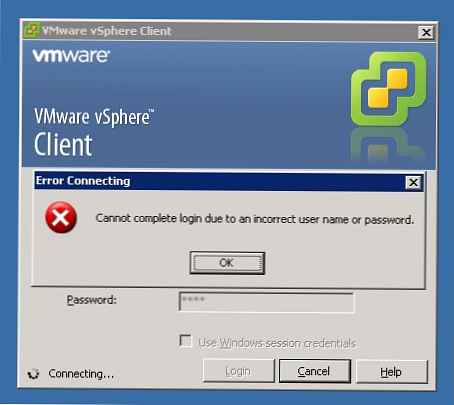

У цій статті ми розглянемо сценарій скидання пароля адміністратора домену Active Direcotory. Ця можливість може знадобитися в разі втрати прав доменного адміністратора внаслідок, наприклад, "забудькуватості" або навмисного саботажу увольняющегося адміна, атаки зловмисників або інших форс мажорних обставин. Для успішного скидання пароля адміністратора домену необхідно мати фізичний чи віддалений (ILO, iDRAC або консоль vSphere, в разі використання віртуального DC) доступ до консолі сервера. В даному прикладі ми будемо скидати пароль адміністратора на контролері домену з ОС Windows Server 2012. У тому випадку, якщо в мережі декілька контролерів домену, рекомендується виконувати процедуру на сервері PDC (primary domain controller) з роллю FSMO (flexible single-master operations).

Для скидання пароля домен-адміна необхідно потрапити в режим відновлення служби каталогів - DSRM (Directory Services Restore Mode) з паролем адміністратора DSRM (він задається при підвищенні рівня сервера до контролера домену). По суті це обліковий запис локального адміністратора, що зберігається в локальній базі SAM на контролері домену.

У тому випадку, якщо пароль DSRM ніхто не знає, його можна скинути таким способом, або, якщо адміністратор убезпечив сервер від використання подібних трюків, за допомогою спеціалізованих завантажувальних дисків (типу Hiren's BootCD, PCUnlocker і їм подібних).

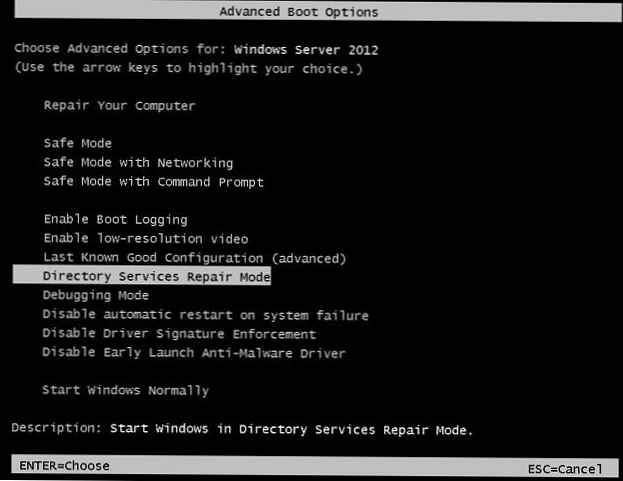

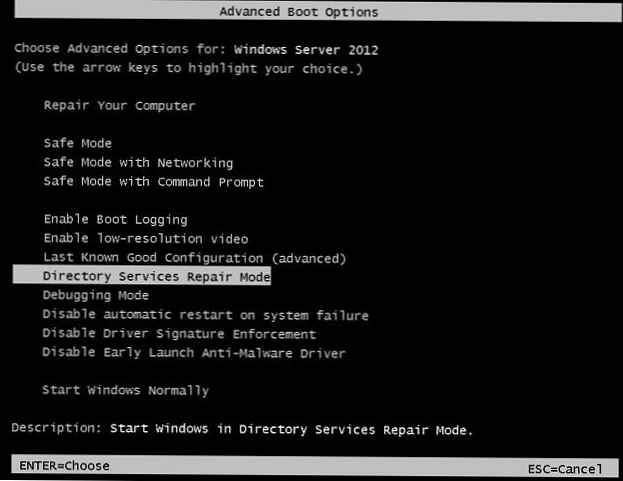

Отже, завантажуємо контролер домену в DSRM режимі (сервер завантажується з відключеними службами AD), вибравши відповідну опцію в меню розширених параметрів завантаження.

На екрані входу в систему вводимо ім'я локального користувача (administrator) і його пароль (пароль DSRM режиму).

В даному прикладі ім'я контролера домену - DC01.

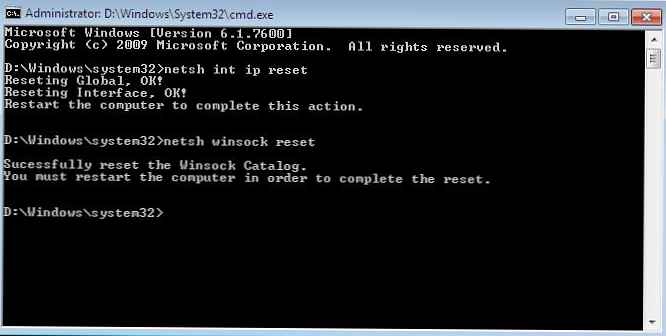

Перевіримо, під яким користувачем виконаний вхід в системі, для цього виконаємо команду:

whoami / userUSER INFORMATION

--

User Name SID

================== ================================ ============

dc01 \ administrator S-1-5-21-3244332244-383844547-2464936909-500

Як ви бачите, ми працюємо під локальним адміном.

Наступний крок - зміна пароля облікового запису адміністратора Active Directory (за замовчуванням це облікова теж називається Administrator). Скинути пароль адміністратора домена можна, наприклад, створивши окрему службу, яка при старті контролера домену з під системної облікового запису скинула б в Active Directory пароль облікового запису Administrator. Створимо таку службу:

sc create ResetADPass binPath = "% ComSpec% / k net user administrator P @ ssw0rd" start = autoПримітка. Зверніть увагу, при завданні шляху в змінної binPath, між знаком '=' і її значенням необхідний пробіл. Крім того, новий пароль повинен обов'язково відповідати доменним вимогам довжини і складності пароля.

Зазначена команда створить службу з ім'ям ResetADPass, яка при завантаженні системи з правами LocalSystem виконає команду net user і змінить пароль адміністратора AD на P @ ssw0rd.

За допомогою наступної команди ми можемо переконатися, що служба була створена коректно:

sc qc ResetADPass[SC] QueryServiceConfig SUCCESS

SERVICE_NAME: ResetADPass

TYPE: 10 WIN32_OWN_PROCESS

START_TYPE: 2 AUTO_START

ERROR_CONTROL: 1 NORMAL

BINARY_PATH_NAME: C: \ Windows \ system32 \ cmd.exe / k net user administrator P @ ssw0rd

LOAD_ORDER_GROUP:

TAG: 0

DISPLAY_NAME: ResetADPass

DEPENDENCIES:

SERVICE_START_NAME: LocalSystem

Перезавантажити сервер в нормальному режимі:

shutdown -r -t 0

Під час завантаження створена нами служба змінить пароль облікового запису аміну домену на заданий. Авторізуемся на контролері домену під цим обліковим записом і паролем.

whoami / userUSER INFORMATION

--

User Name SID

===================== ============================= ===============

corp \ administrator S-1-5-21-1737425439-783543262-1234318981-500

Залишилося видалити створену нами службу (FAQ. Як видалити службу в Windows):

sc delete ResetADPass[SC] DeleteService SUCCESS

Отже, в цій статті ми розібралися, як можна скинути пароль адміністратора домена AD, і ще раз натякнули про те, наскільки в концепції інформаційної безпеки важливий момент забезпечення фізичної безпеки Вашої IT інфраструктури.