У цій оглядовій статті я постараюся розібрати типові причини, через які та чи інша групова політика може не застосовуватися до підрозділу (OU) або конкретного комп'ютера / користувачеві. Я думаю ця стаття буде корисна як новачкам, так і професіоналам групових політик AD для розуміння принципів роботи і архітектури GPO. В першу чергу в статті я розповім про можливі проблеми застосування GPO, пов'язані з настройками самих політик на рівні домену, а не про траблшутінге застосування GPO на клієнтах. Практично всі налаштування, описані в статті, виконуються в консолі редактора доменних групових політик - Group Policy Management Console (GPMC.msc).

зміст:

- Область дії (scope) GPO

- Фільтр безпеки GPO

- WMI фільтри GPO

- Статус групової політики

- делегування GPO

- Спадкування групових політик

- Область дії та порядок застосування групових політик (LSDOU)

- GPO Link Enabled

- Замикання групової політики

- Діагностика застосування GPO на стороні клієнта

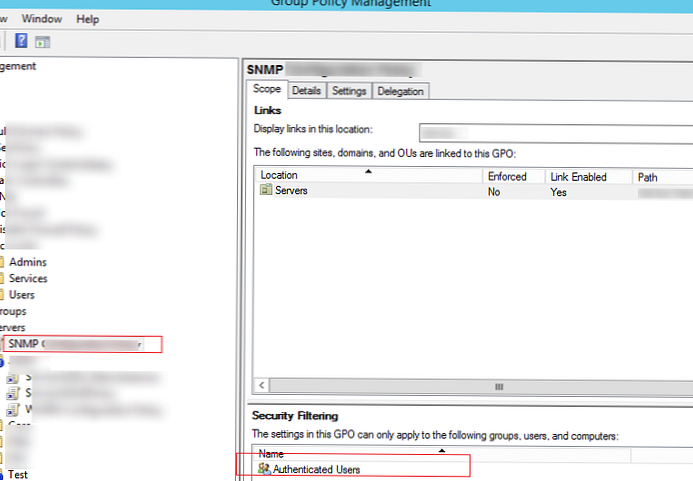

Область дії (scope) GPO

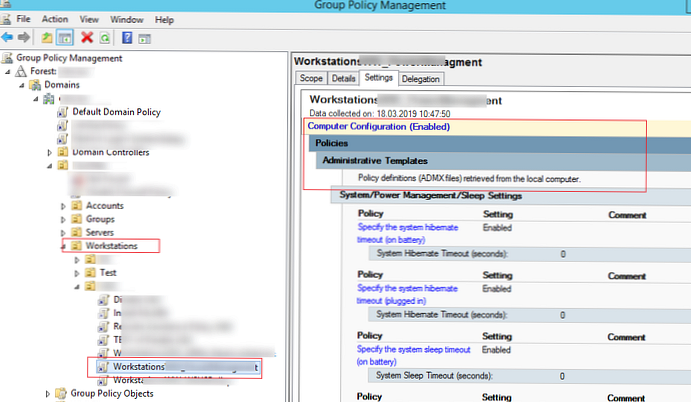

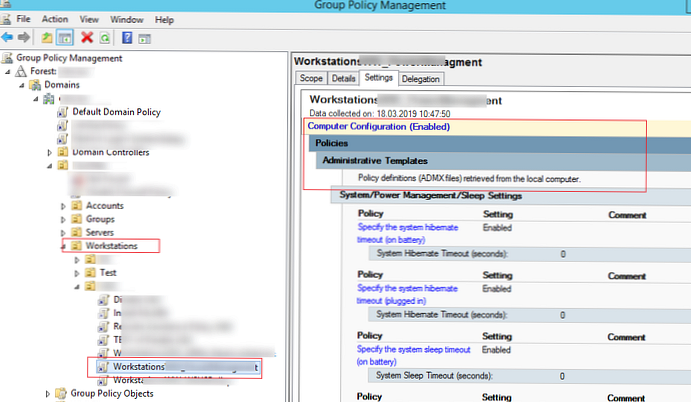

Якщо якоїсь параметр політики не застосовуються на клієнті, перевірте область дії (scope) груповий політики. Якщо ви налаштовуєте параметр в секції конфігурація комп'ютера (Computer Configuration), Значить ваша групова політика повинна бути прив'язана до OU з комп'ютерами. Відповідно, якщо настроюється параметр відноситься до конфігурація користувача (User configuration).

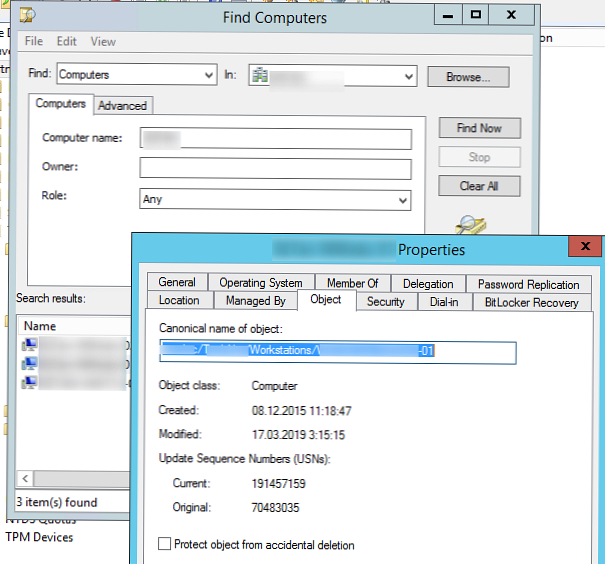

Також перевірте, що об'єкт, до якого ви намагаєтеся застосувати політику знаходиться в потрібному OU з комп'ютерами або користувачами. Можна скористатися пошуком за домену. OU, в якому знаходиться об'єкт міститься на вкладці Object в консолі ADUC.

Тобто цільовий об'єкт повинен знаходиться в OU, на який призначена політика (або у вкладеному контейнері).

Фільтр безпеки GPO

Перевірте значення фільтра безпекової політики (Security Filtering). За замовчуванням на всіх нових об'єктах GPO в домені присутні дозволу для групи «Authenticated Users«. Ця група включає в себе всіх користувачів і комп'ютери домену. Це означає, що дана політика буде застосовуватися на всіх користувачів і ПК, які потрапляють в область її дії.

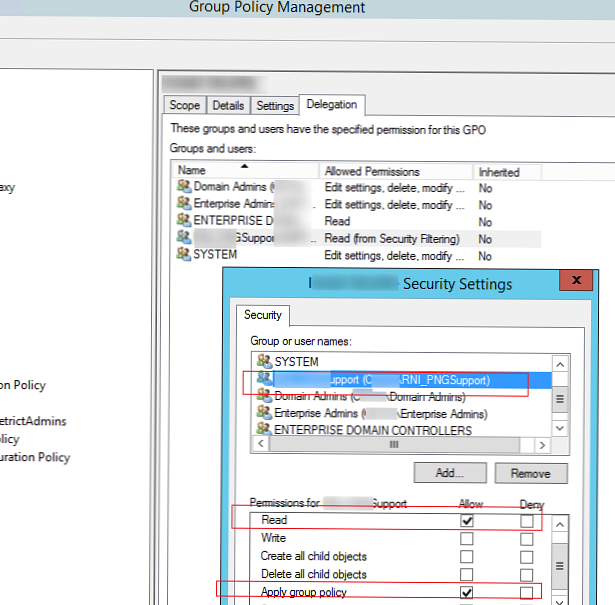

Якщо ви вирішили змінити цей фільтр безпеки, щоб політика застосовувалася тільки до членів певної групи безпеки домену (чи окремим користувачам / комп'ютерів), видаливши групу Authenticated Users, переконайтеся, що цільовий об'єкт (користувач або комп'ютер) доданий в цю групу AD. Також перевірте, що для групу, яку ви додали в Security Filtering на вкладці GPO -> Delegation -> Advanced в списку дозволів присутні права Read і Apply group policy з повноваженнями Apply.

Якщо ви використовуєте нестандартні фільтри безпеки політик, перевірте, що для цільових груп немає явного заборони на застосування GPO (Deny).

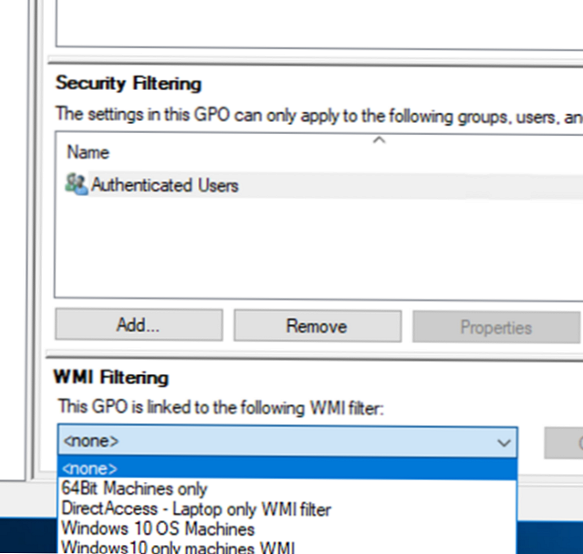

WMI фільтри GPO

У групових політиках можна використовувати спеціальні WMI фільтри. Це дозволяє застосувати політику до комп'ютерів на підставі деякого WMI запроса. Наприклад, ми можете створити WMI фільтр GPO для застосування політики тільки до комп'ютерів з певною версією Windows, до ПК в певній IP підмережі, тільки до ноутбуків і т.д.

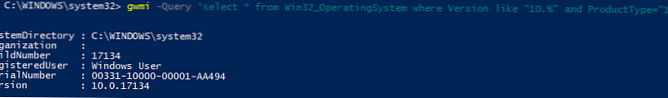

При використанні WMI фільтрів групових політик вам потрібно перевірити коректність WMI запиту, який вибирає тільки ті системи, які вам потрібні і не виключаються ваші цільові комп'ютери. Ви можете протестувати WMI фільтр на комп'ютерах через PowerShell

gwmi -Query 'select * from Win32_OperatingSystem where Version like "10.%" and ProductType = "1"'

Якщо запит повертає будь-які дані, значить WMI фільтр застосується до цього комп'ютера.

Статус групової політики

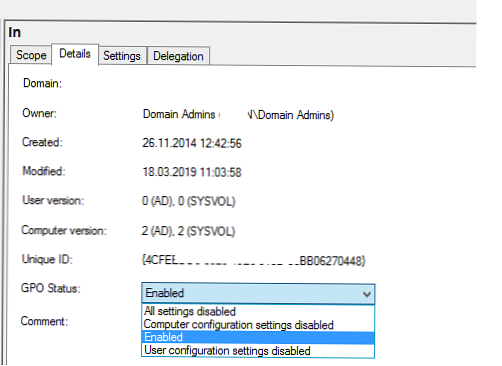

Перевірте статус групової політики, перейшовши в консолі GPMC.msc у властивостях політики на вкладку Details. Зверніть увагу на значення в полі GPO Status.

Як ви бачите, є 4 варіанти:

- All setting disabled - всі настройки політики відключені (не застосовуються);

- Computer configuration settings disabled - не застосовуються настройки з параметрів GPO комп'ютера;

- User configuration settings disabled - не застосовуються настройки призначених для користувача політик;

- Enabled - всі настройки політики застосовуються до цільових об'єктів AD (значення по -умолчанію).

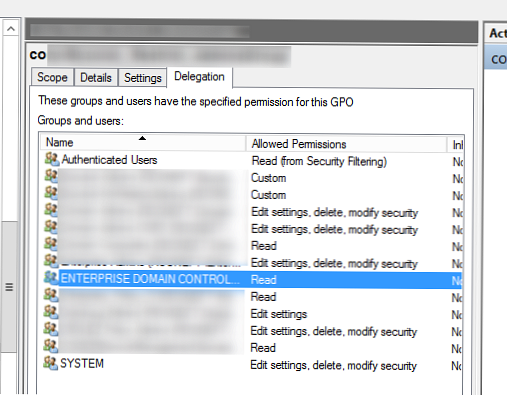

делегування GPO

На вкладці політики Delegation вказані дозволи, налаштовані для даної групової політики. Тут можна побачити яким групам дані права на зміни налаштувань GPO, і навіть на дозвіл або заборону застосування політики. Ви можете надати права на управління GPO з цієї консолі або за допомогою майстра делегування в ADUC. Крім того, наявність рядки доступу для Enterprise Domain Controllers визначає можливість реплікації даної політики між контролерами домену Active Directory (це потрібно мати на увазі при наявності проблем з реплікацією політики між DC). Зверніть увагу, що права на вкладці Delegation відповідають NTFS прав, призначеним на каталог політики в папці SYSVOL

Спадкування групових політик

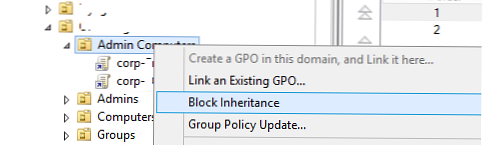

Спадкування це одна з основних концепції групових політик. Політики верхнього рівня за замовчуванням застосовуються до всіх вкладених об'єктів в ієрархії домену. Однак, адміністратор може заблокувати застосування всіх успадкованих політик на певний OU. Для цього в консолі GPMC потрібно клацнути ПКМ по OU і вибрати пункт меню Block inheritance.

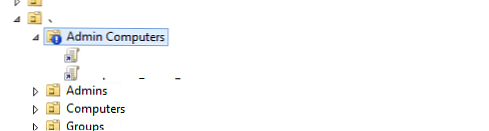

Організаційні підрозділи з відключеним спадкуванням політик в консолі відображаються з синім знаком оклику.

Якщо політика не використовуються на клієнті, перевірте, чи не знаходиться він в OU з відключеним спадкуванням.

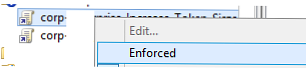

Майте на увазі, що доменні політики, для яких включено властивості "Enforced", Застосовуються навіть на OU з відключеним успадкуванням (успадковані політики, які застосовуються до контейнера доступні на вкладці Group Policy Inheritance).

Область дії і порядок застосування групових політик (LSDOU)

Щоб запам'ятати особливості порядку застосування групових політик в домені, потрібно запам'ятати абревіатуру LSDOU. Це абревіатура дозволяє запам'ятати порядок застосування GPO:

- Локальні політики комп'ютера (Local), Налаштовані через gpedit.msc (при некоректній настройці їх можна скинути);

- Групові політики рівня сайту (Site);

- Групові політики рівня домену (Domain);

- Групові політики рівня організаційного підрозділу (Organizational Unit).

Останні політики мають найвищий пріоритет. Тобто якщо ви включили якийсь параметр Windows на рівні політики домену, але на цільовому OU цей параметр відключається іншою політикою - це означає, що потрібний параметр в результаті буде відключений на клієнті (виграє найближча політика до об'єкта в ієрархії AD).

При використанні параметра Forced у GPO виграє та, політика знаходиться вище в ієрархії домену (наприклад, при включенні Forced у політики Default Domain Policy, вона виграє у всіх інших GPO).

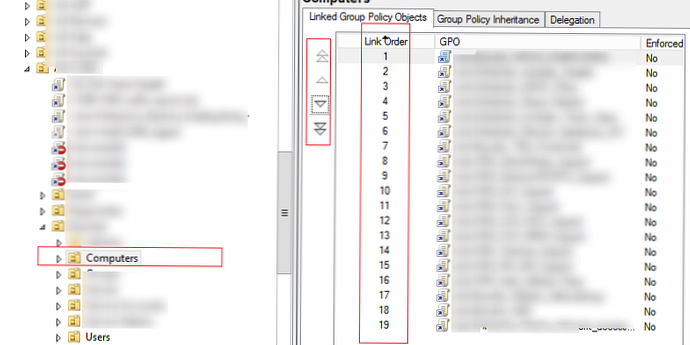

Крім того, адміністратор може змінити порядок обробки політик (Link Order) в консолі GPMC. Для цього потрібно вибрати OU і перейти на вкладку Linked Group Policy Objects. У списку міститися список GPO, які застосовуються до даної OU із зазначенням пріоритету. Політики обробляються в зворотному порядку (знизу-вгору). Це означає що політика з Link Order 1 виконається останньої. Ви можете змінити пріоритет GPO за допомогою стрілок в лівому стовпчику, пересунувши її вище або нижче в списку.

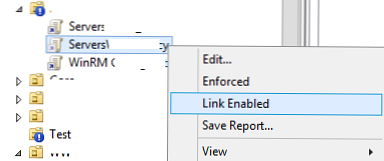

GPO Link Enabled

У кожного об'єкта GPO, який прив'язаний до організаційного контейнеру AD ви можете включити або відключити зв'язок (застосування політики). Для цього потрібно включити або відключити опцію зв'язок включена (Link Enabled) В меню політики. Якщо зв'язок для політики відключена, її іконка стає блідою. При відключенні зв'язку політика перестає застосовуватися до клієнтів, але посилання на об'єкт GPO не видаляється з ієрархії. Ви можете активувати цю зв'язок в будь-який момент.

Замикання групової політики

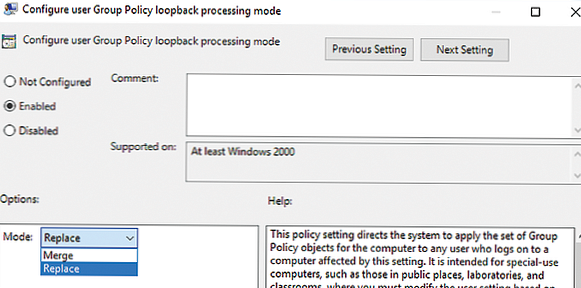

При включенні опції Режим замикання групової політики (Loopback Processing mode) Ви можете застосувати до комп'ютера настройки, які містяться в секції GPO з настройками користувачами. Наприклад, коли ви застосуєте до OU з комп'ютерами політику, в якій визначені установки в секції User Configurations, ці політики не будуть застосовані до користувача Бзз використання замикання. Режим Loopback Processing включається в розділі Computer Configuration -> Administrative Templates -> System -> Group Policy -> Configure user Group Policy Loopback Processing mode.

У цієї політики є два можливих значення:

- Режим Merge (злиття) - до комп'ютера застосовуватися GPO засновані на розташуванні користувача, а потім GPO, прив'язані до комп'ютера. При виникненні конфліктів між політиками OU користувача і OU комп'ютера, політика в комп'ютер буде мати більш високий пріоритет В цьому режимі політика відпрацьовує двічі, про це потрібно пам'ятати при використанні; logon скриптів.

- Режим Replace (заміна) - до користувача застосовуватися тільки політики, призначені на OU, в якому міститься комп'ютер на який користувач виконав вхід.

Діагностика застосування GPO на стороні клієнта

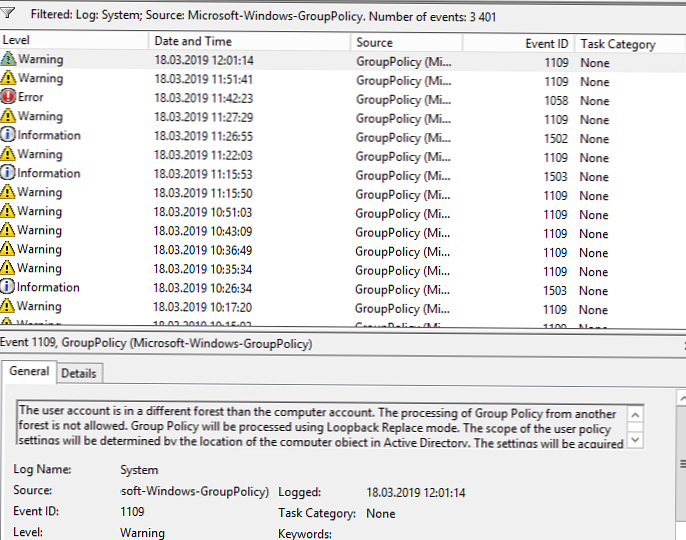

Ви можете провести діагностику застосування групової політики на боці клієнта за допомогою утиліт gpresult, rsop.msc і журналу подій Windows. При використанні Event Viewer потрібно використовувати фільтр по джерелу GroupPolicy (Microsoft-Windows-GroupPolicy), а також в журналі Application and Services Logs -> Microsoft -> Windows -> Group Policy -> Operational.

Також можете познайомитися зі статей, що описує принципи діагностики при дуже довгому застосуванні політик на клієнтах.

У висновку хочеться сказати, що слід тримати структуру групових політик якомога простішим і не створювати зайві політик без необхідності. Використовуйте єдину схему іменування політик, ім'я GPO повинно давати однозначне розуміння того, для чого вона потрібна.