Одним з нововведень версії Hyper-V, представленої в Windows Server 2016, є підтримка шифрування дисків всередині віртуальних машин за допомогою BitLocker. Тим самим дані на віртуальних дисках можуть бути захищені від адміністратора хоста Hyper-V, який не зможе отримати доступ до інформації на vhdx диску, підключивши його до іншого ВМ. Дана можливість особливо актуальна при розміщенні ВМ в приватному або публічному хмарі IaaS.

Шифрування дисків в ВМ за допомогою BitLocker можна використовувати як саме по собі, так і в рамках технології Shielded VM (поговоримо про неї в наступній статті). Можливо шифрування дисків як для першого, так і для другого покоління віртуальних машин Hyper-V. Однак реалізується воно по різному, в першому випадку використовується Key Storage Drive, у другому - віртуальний модуль Trusted Platform Module (vTPM).

зміст:

- Активація vTPM для підтримки BitLocker на ВМ 2-го покоління

- Використання BitLocker на ВМ Hyper-V першого покоління

Активація vTPM для підтримки BitLocker на ВМ 2-го покоління

У віртуальних машинах Hyper-V Gen-2 для шифрування дисків за допомогою BitLocker необхідно використовувати віртуальний пристрій - кріптопроцессор TPM 2.0 (Trusted Platform Module), яке може використовуватися ВМ для шифрування дисків.

Як гостьовий ОС може виступати Windows Server 2012 R2, Windows Server 2016 або різні дистрибутиви Linux (з підтримкою dm-crypt).

TPM включається індивідуально для кожної ВМ. Перевірити, чи дозволені vTPM для ВМ, виконайте команду PowerShell:

Get-VMSecurity VM01

Щоб включити vTPM, виконайте команду:

Enable-VMTPM -vm VM01

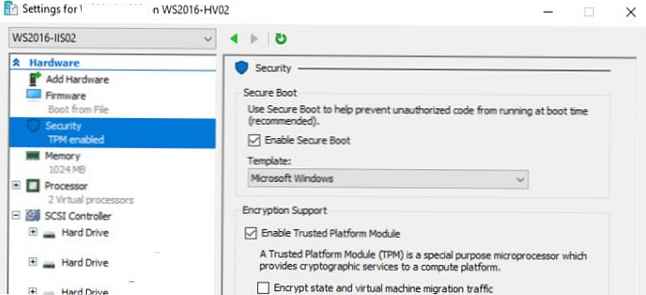

Disable-VMTPM -VM VM01Включити / відключити vTPM можна і за допомогою консолі Hyper-V Manager в налаштуваннях ВМ в розділі Security (Enable Trusted Platform Module).

Як ви бачите, тут же можна включити використання TPM для шифрування стану ВМ і трафіку міграції / реплікації. За допомогою PoSh ця функція включається так:

Як ви бачите, тут же можна включити використання TPM для шифрування стану ВМ і трафіку міграції / реплікації. За допомогою PoSh ця функція включається так:

Set-VMSecurity -vm VM01 -EncryptStateAndVmMigrationTraffic $ true

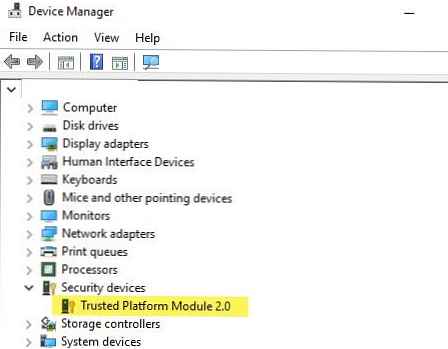

Після цього в гостьовій ОС в розділі Security devices диспетчера пристроїв з'явиться пристрій з ім'ям Trusted Platform Module 2.0. Дане TPM пристрій є віртуальним, воно не прив'язане до хосту Hyper-V і при міграції ВМ на інший хост продовжує функціонувати.

Після цього можна встановити компонент BitLocker

Install-WindowsFeature -Name BitLocker -IncludeAllSubFeature -IncludeManagementTools -Restart

Потім за допомогою BitLocker можна зашифрувати диск з даними і системний диск.

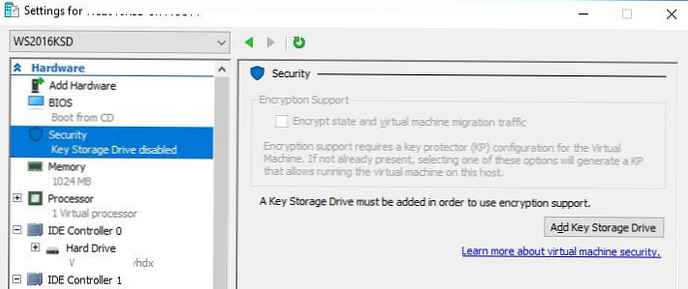

Використання BitLocker на ВМ Hyper-V першого покоління

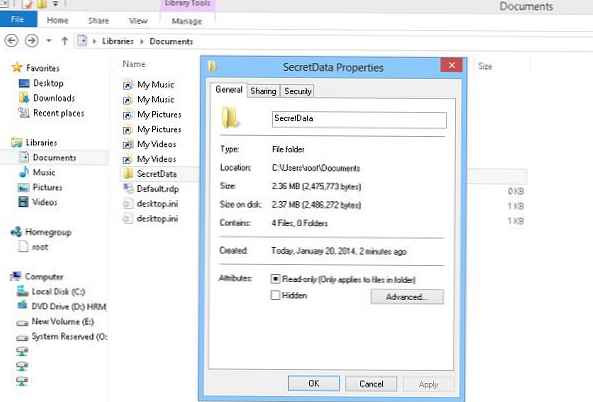

Для віртуальних машин Gen1, які з різних причин не можуть бути мігрувати на Gen2 (наприклад, для гостьових ОС, які не підтримують UEFI), Microsoft розробила функцію Key Storage Drive (KSD). KSD по суті являє собою віртуальний аналог USB флешки на якій зберігаються ключі шифрування BitLocker. Для включення KSD, вимкніть ВМ, оскільки передбачається додавання IDE пристрою і в розділі Security налаштувань ВМ натисніть кнопку Add Key Storage Drive.

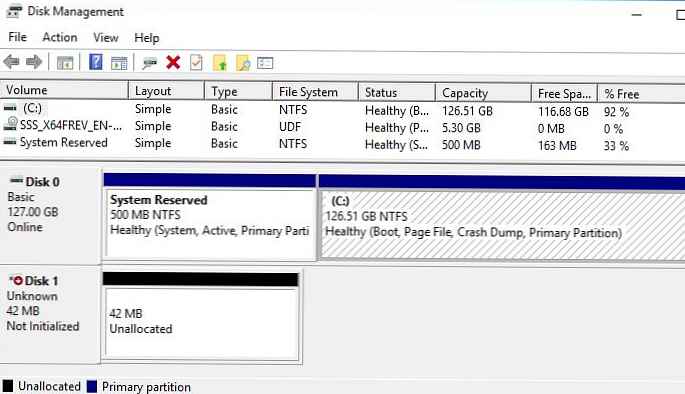

Увімкніть ВМ, відкрийте консоль управління дисками (Disk Management) і переконайтеся, що з'явився новий диск розміром 42 Мб.

Увімкніть ВМ, відкрийте консоль управління дисками (Disk Management) і переконайтеся, що з'явився новий диск розміром 42 Мб.

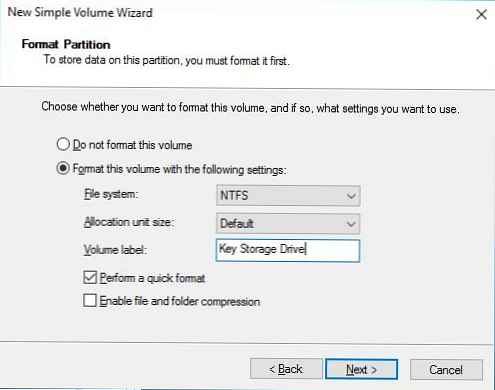

Ініціалізуйте і відформатуйте даний диск в NTFS за допомогою консолі Disk Management або Diskpart.

Ініціалізуйте і відформатуйте даний диск в NTFS за допомогою консолі Disk Management або Diskpart.

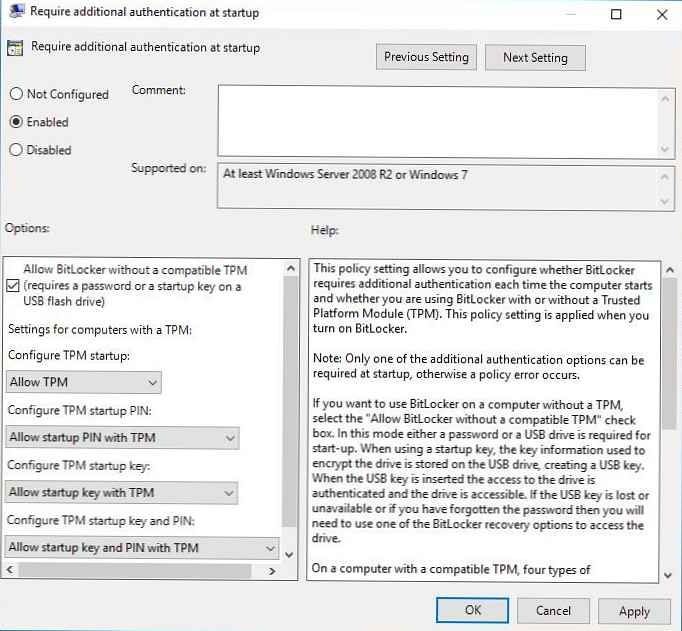

Оскільки по умлочанію BitLocker вимагає наявності чіпа TPM, потрібно за допомогою групової політики включити возможнсть шифрування BitLocker без наявності чіпа TPM. Для цього відкрийте редактор локальної групової політики (gpedit.msc) і перейдіть в розділ Computer Configuration->Administrative Templates->Windows Components -> BitLocker Drive Encryption. Увімкніть політику Require Additional Authentication At Startup з наступними настройками:

Оскільки по умлочанію BitLocker вимагає наявності чіпа TPM, потрібно за допомогою групової політики включити возможнсть шифрування BitLocker без наявності чіпа TPM. Для цього відкрийте редактор локальної групової політики (gpedit.msc) і перейдіть в розділ Computer Configuration->Administrative Templates->Windows Components -> BitLocker Drive Encryption. Увімкніть політику Require Additional Authentication At Startup з наступними настройками:

- Allow BitLocker without a compatible TPM (requires a password or a startup key on a USB flash drive) = Включити

- Configure TPM startup: Allow TPM

- Configure TPM startup PIN: Allow startup PIN with TPM

- Configure TPM startup key: Allow startup key with TPM

- Configure TPM startup key and PIN: Allow startup key and PIN with TPM

Залишилося встановити компонент BitLocker в гостьовій ОС:

Залишилося встановити компонент BitLocker в гостьовій ОС:

Install-WindowsFeature BitLocker -IncludeAllSubFeature -IncludeManagementTools -Restart

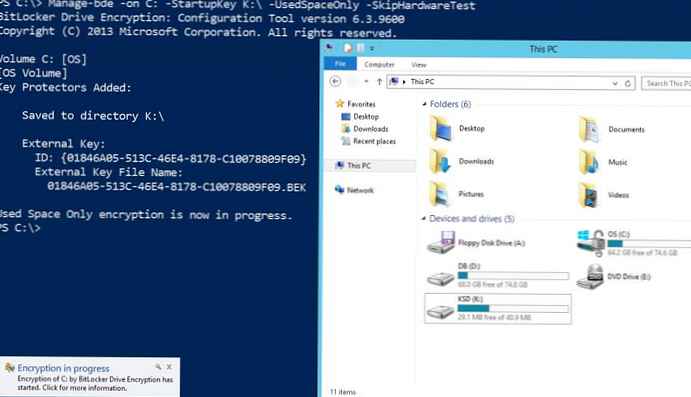

Зашифруємо диск C: (диск K: в даному випадку - адреса диска Key Storage Drive):

Enable-BitLocker C: -StartupKeyProtector -StartupKeyPath K:

або так

Manage-bde -on C: -StartupKey K: \ -UsedSpaceOnly -SkipHardwareTest

Можна зашифрувати і інші розділи:

Enable-BitLocker E: -StartupKeyProtector -StartupKeyPath K: -UsedSpaceOnly

Поточний статус процесу шифрування диска можна отримати за допомогою команди:

Get-BitLockerVolume