ClamAV - антивірус з відкритим вихідним кодом. Використовується для виявлення вірусів, шкідливих програм та шкідливих програм. В основному використовується на платформах під управлінням Linux для перевірки каталогів користувачів, доступних по ftp, samba, каталогів веб сайтів або листів на поштових серверах у вигляді MTA агента.

У даній статті ми розглянемо установку і настройку ClamAV на сервері під керуванням CentOS.

зміст:

- Установка Антвірус ClamAV на CentOS

- Базова настройка антивіруса ClamAV в CentOS

- Сканування файлів за допомогою антивірусу ClamAV

Установка Антвірус ClamAV на CentOS

ClamAV недоступний в базових сховища Linux і тому, для його установки на сервері потрібно репозиторій EPEL:

# Yum install epel-release -y

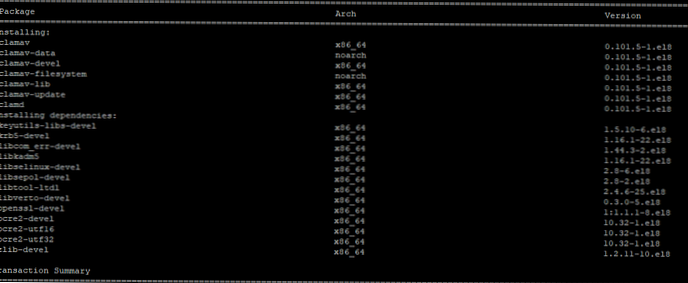

Після установки сховища, можна перейти до установки всіх потрібних пакетів для ClamAV. Для установки використовується менеджер пакетів yum (або dnf в CentOS 8):

# Yum -y install clamav-server clamav-data clamav-update clamav-filesystem clamav clamav-scanner-systemd clamav-devel clamav-lib clamav-server-systemd

Базова настройка антивіруса ClamAV в CentOS

Щоб налаштувати власну конфігурацію антивіруса ClamAV, потрібно видалити конфігурацію за замовчуванням в файлі /etc/clam.d/scan.conf.

# Sed -i -e "s / ^ Example / # Example /" /etc/clamd.d/scan.conf

Після чого перейдемо до самої налаштування. Відкрийте файл конфігурації:

# Nano /etc/clamd.d/scan.conf

І розкоментуйте наступний рядок:

LocalSocket /run/clamd.scan/clamd.sock

Так само ви можете расскоментіровать потрібні рядки з настройками. Наприклад, включити логирование або налаштувати максимальну кількість підключень.

Конфігураційний файл /etc/clamd.d/scan.conf містить досить докладні коментар до всіх налаштувань і кожен рядок в ньому описана.

Для підтримки баз антивірусних сигнатур для ClamAV в актуальному стані, потрібно включити інструмент Freshclam. Створимо резервну копію файлу конфігурації:

# Cp /etc/freshclam.conf /etc/freshclam.conf.bak

Після чого, запустіть команду:

# Sed -i -e "s / ^ Example / # Example /" /etc/freshclam.conf

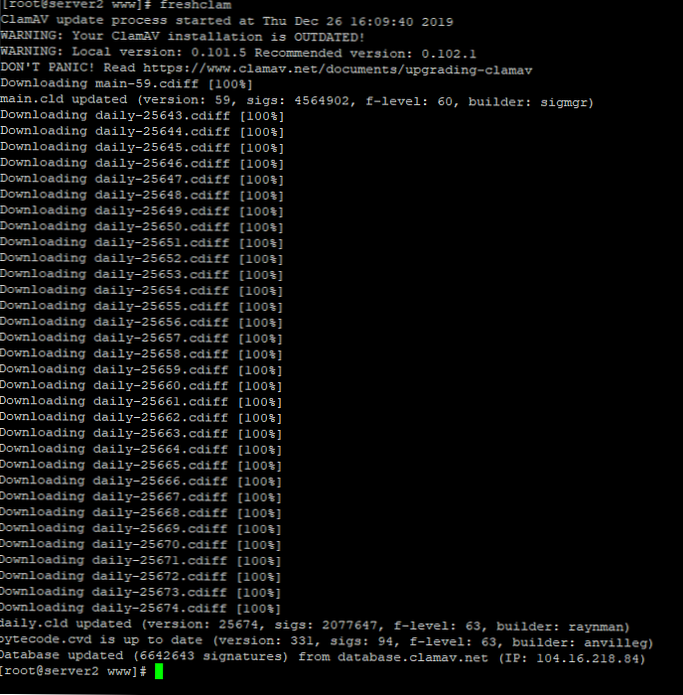

І запустіть оновлення антивірусних баз:

# freshclam

У процесі оновлення, можу з'являтися помилки про те, що деякі оновлення не можуть бути завантажені. Freshclam автоматично підбере потрібне дзеркало для успішного завантаження.

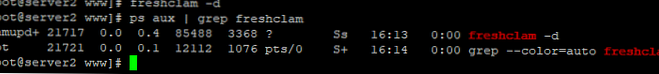

Щоб freshclam автоматично перевіряв оновлення, можна запустити його з параметром -d:

# Freshclam -d - таким чином, кожні 2 години буде виконуватися перевірка на оновлення.

Для зручності запуску створимо файл служби для freshclam:

# Nano /usr/lib/systemd/system/freshclam.service

І додамо вміст:

[Unit] Description = freshclam After = network.target [Service] Type = forking ExecStart = / usr / bin / freshclam -d -c 4 Restart = on-failure PrivateTmp = true RestartSec = 10sec [Install] WantedBy = multi-user. target

Виконаємо перезапуск демона systemd:

# Systemctl daemon-reload

Після чого можна запустити і додати в автозавантаження наш сервіс:

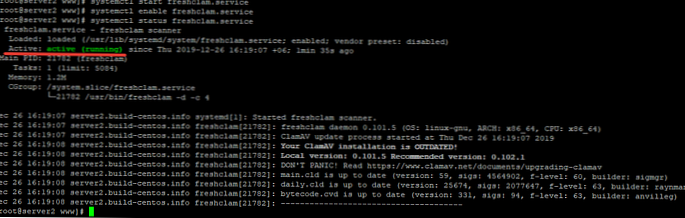

# Systemctl start freshclam.service

# Systemctl enable freshclam.service

# Systemctl status freshclam.service

Аналогічно сервісу для freshclam, створимо сервіс для самого ClamAV. Конфігураційний файл вже існує, але потрібно змінити його назву:

# Mv /usr/lib/systemd/system/clamd\@.service /usr/lib/systemd/system/clamd.service

Для зручності ми видалили \ @.

Також, змініть конфігурацію даного файлу:

[Unit] Description = clamd scanner daemon After = syslog.target nss-lookup.target network.target [Service] Type = forking ExecStart = / usr / sbin / clamd -c /etc/clamd.d/scan.conf # Reload the database ExecReload = / bin / kill -USR2 $ MAINPID Restart = on-failure TimeoutStartSec = 420 [Install] WantedBy = multi-user.target

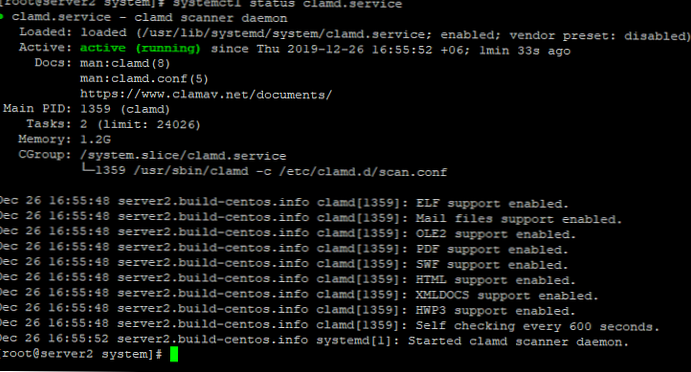

І можна запускати сервіс Антвірус і додавати його в автозавантаження:

# Systemctl start clamd.service

# Systemctl enable clamd.service

Сканування файлів за допомогою антивірусу ClamAV

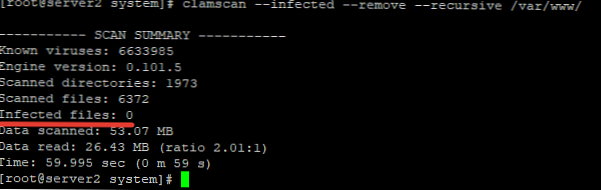

Після завершення налаштувань антивірусної служби, ви можете перевірити будь-яку директорію сервера на віруси (режим сканера). Для ручного запуску перевірки зазначеного каталогу на віруси використовуйте команду:

# Clamscan --infected --remove --recursive / var / www /

З такими параметрами антивірус відразу видалити інфіковані файли. Якщо ви хочете перемістити підозрілі файли в окремий каталог, запустіть перевірку з параметром -move:

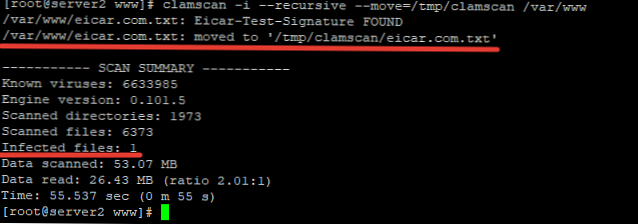

# Clamscan --infected --recursive --move = / tmp / clamscan / var / www

Дана команда перевірить вказану директорію з усіма вкладеннями на віруси і підозрілі файли перемістить в директорію / tmp / clamscan.

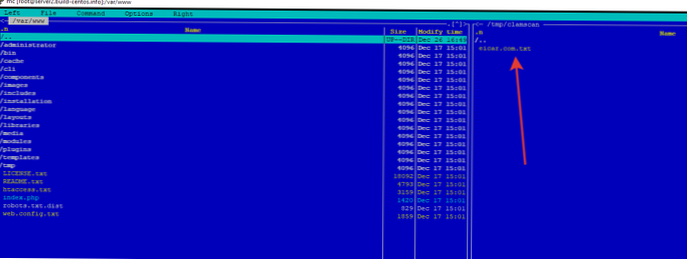

Як бачимо, інфікований файл був перенесений у вказану директорію:

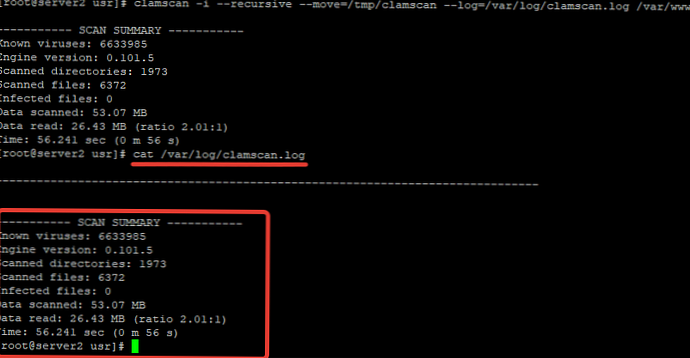

Так само, можна додати параметр -log = / var / log / clamscan.log, щоб інформація про скануванні писалася в зазначений лог

Якщо ви хочете виключити з перевірки якусь із директорій, використовуйте параметр -exclude-dir:

# Clamscan -i --recursive --move = / tmp / clamscan --log = / var / log / clamscan.log --exclude-dir = "/ var / www / administrator" / var / www

Для регулярної перевірки на віруси ви можете налаштувати завдання в cron, з потрібними вам параметрами.

Існує графічна оболонка для антивіруса ClamAV - вона називається ClamTk.