Код розблокування на сайті Dr.Web, а так же ESET підібрати не вдалося. Нещодавно такий банер вдалося прибрати у одного за допомогою Диска відновлення системи LiveCD ESET NOD32, але в моєму випадку не допомагає. Dr.Web LiveCD теж пробував. Перекладав годинник в BIOS вперед на рік, банер не пропав. На різних форумах в інтернеті радять виправити параметри UserInit і Shell в гілці реєстру HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon. Але як мені туди потрапити? За допомогою LiveCD? Майже всі диски LiveCD не роблять підключення до операційної системи і такі операції як редагування реєстру, перегляд об'єктів автозапуску, а так же журналів подій з такого диска недоступні або я помиляюся.

Взагалі інформація про те як прибрати банер в інтернеті є, але в основному вона не повна і мені здається багато цю інфу десь копіюють і публікують у себе на сайті, для того що б вона просто була, а запитай у них як це все працює , плечима знизують. Думаю це не ваш випадок, а взагалі дуже хочеться знайти і видалити вірус самостійно, перевстановлювати систему набридло. І останнє питання - чи є принципова різниця в способах видалення банера-здирника в операційних системах Windows XP і Windows 7. Чи допоможете?

Сергій.

Як прибрати банер

Таких листів друзі приходить дуже багато і я вибрав найцікавіше. До речі, для тих хто часто стикається з банером-здирником, вийшли три нові статті: Як позбутися від банера, в ній так само описаний покроковий спосіб видалення реального банера, який трапляється останнім часом і ще одна Як прибрати банер з робочого столу, в ній ми видалимо банер з допомогою диска AntiWinLockerLiveCD. Ну і зовсім недавно вийшла стаття - Як з гарантією не допустити зараження Windows вірусом при подорожі по інтернету навіть, якщо у Вас відсутній антивірус і все це безкоштовно!

Існує досить багато способів допомогти Вам позбутися від вірусу, ще його називають Trojan.Winlock, але якщо ви користувач, всі ці способи зажадають від вас терпіння, витримки і розуміння того, що противник для вас попався серйозний, якщо не злякалися давайте почнемо.

- Стаття вийшла довга, але все сказане реально працює як в операційній системі Windows 7, так і в Windows XP, якщо десь буде різниця, я обов'язково позначені цей момент. Найголовніше знайте, прибрати банер і повернути операційну систему - швидко, вийде далеко не завжди, але і гроші на рахунок здирникам класти марно, ніякого відповідного коду розблокування вам не прийде, так що є стимул поборотися за свою систему.

- Друзі, в цій статті ми будемо працювати з середовищем відновлення Windows 7, а якщо точніше з командним рядком середовища відновлення. Необхідні команди я Вам дам, але якщо Вам їх буде важко запам'ятати, можна створити шпаргалку - текстовий файл зі списком необхідних реанімаційних команд і відкрити його прямо в середовищі відновлення. Це сильно полегшить Вам роботу.

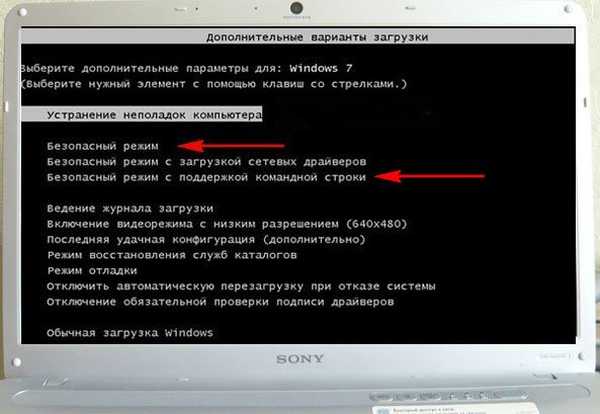

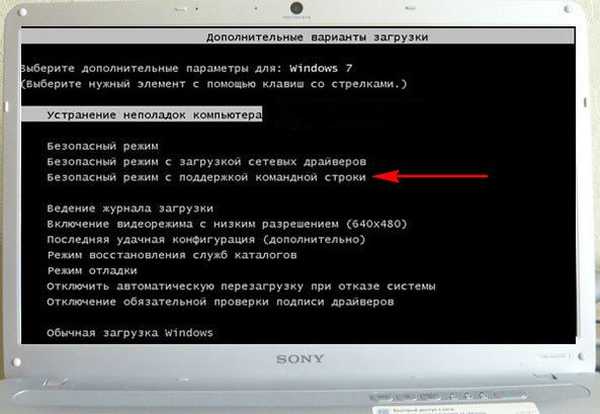

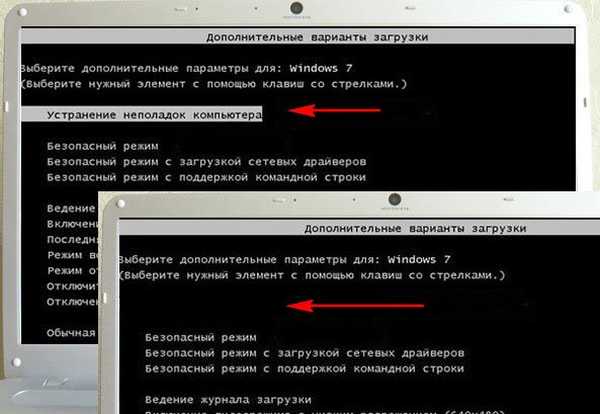

Почнемо з самого простого і закінчимо складним. Як прибрати банер з Безпечним режимом. Якщо ваш інтернет-серфінг закінчився невдало і ви ненавмисно встановили собі шкідливий код, то потрібно почати з самого простого - спробувати зайти в безпечний режим (на жаль, в більшості випадків у вас це не вийде, але варто спробувати), але Вам точно вдасться зайти в Безпечний режим з підтримкою командного рядка (більше шансів), робити в обох режимах потрібно одне і теж, давайте розберемо обидва варіанти.

У початковій фазі завантаження комп'ютера тисніть F-8, потім вибирайте Безпечний режим, якщо вам вдасться зайти в нього, то можна сказати вам сильно пощастило і завдання для вас спрощується. Перше, що потрібно спробувати, це відкотитися за допомогою контрольних точок відновлення на деякий час назад. Хто не знає як користуватися відновленням системи, читаємо докладно тут - Точки відновлення Windows 7. Якщо відновлення системи не працює, пробуємо інше.

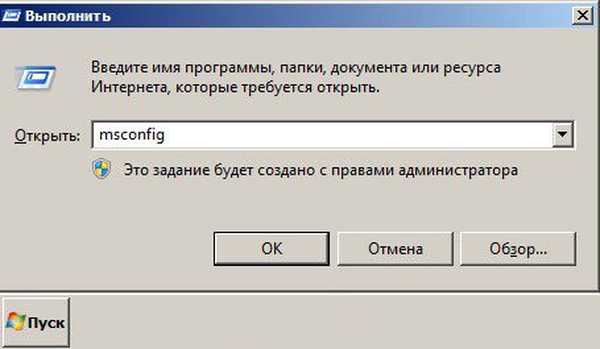

У рядку Виконати наберіть msconfig,

У рядку Виконати наберіть msconfig,

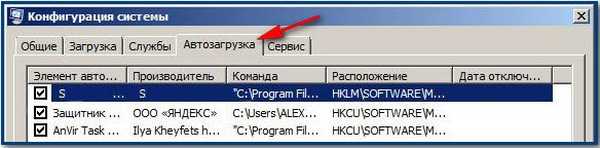

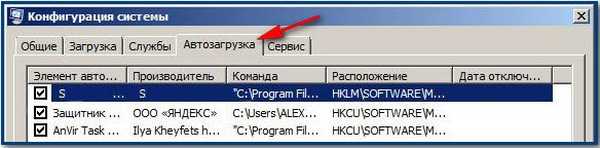

далі видаліть з автозавантаження всі незнайомі прописалися там програми, а краще видаліть все.

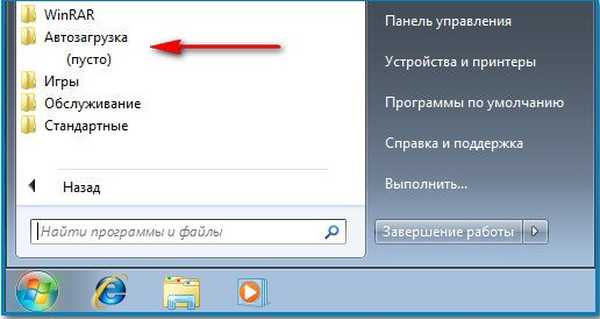

В папці Автозавантаження у вас теж нічого не повинно бути, Пуск> Все програми-> Автомат. Або вона розташована за адресою

C: \ Users \ Ім'я користувача \ AppData \ Roaming \ Microsoft \ Windows \ Start Menu \ Programs \ Startup.

Важливе зауваження: Друзі, в даній статті Вам доведеться мати справу в основному з папками, що мають атрибут Прихований (наприклад AppData і ін), тому, як тільки ви потрапите в Безпечний режим або Безпечний режим з підтримкою командного рядка, відразу включіть в системі відображення прихованих файлів і папок, інакше потрібні папки, в яких ховається вірус, ви просто не побачите. Зробити це дуже просто.

Windows XP

Відкрийте будь-яку папку і натисніть на меню "Сервіс", виберіть там "Властивості папки", далі переходите на вкладку "Вид" Далі в самому низу відзначте пункт "Показувати приховані файли і папки" і натисніть ОК

Windows 7

Пуск> Панель управління-> Перегляд: Категорія-Дрібні значкі-> Параметри папок-> Вид. У самому низу відзначте пункт "Показувати приховані файли і папки".

Отже повертаємося до статті. Дивимося папку Автозавантаження, у вас в ній нічого не повинно бути.

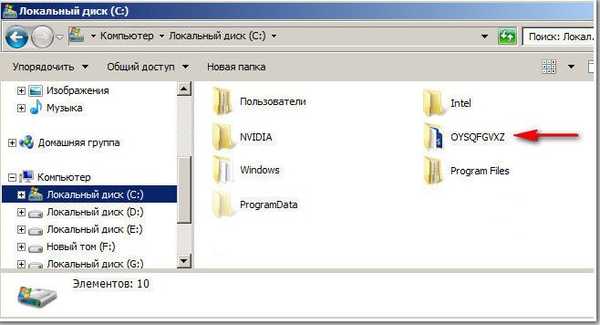

Переконайтеся, що в корені диска (С :), немає ніяких незнайомих і підозрілих папок і файлів, наприклад з таким незрозумілим назвою OYSQFGVXZ.exe, якщо є їх потрібно видалити.

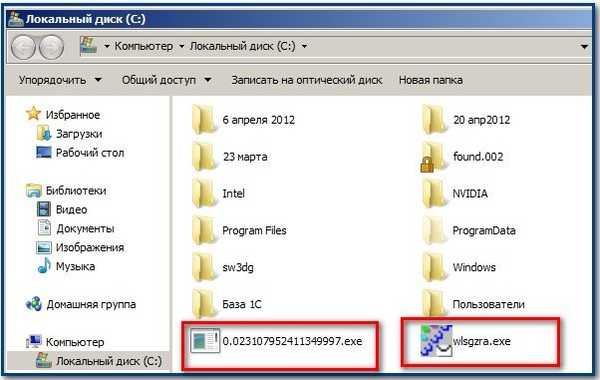

Тепер увага: У Windows ХР видаляємо підозрілі файли (приклад видно вище на скрішноте) з дивними назвами ис розширенням .exe з папок

Тепер увага: У Windows ХР видаляємо підозрілі файли (приклад видно вище на скрішноте) з дивними назвами ис розширенням .exe з папокC: \

C: \ Documents and Settings \ Ім'я користувача \ Application Data

C: \ Documents and Settings \ Ім'я користувача \ Local Settings

З: \ Documents and Settings \ Ім'я користувача \ Local Settings \ Temp - звідси взагалі все видаліть, це папка тимчасових файлів.

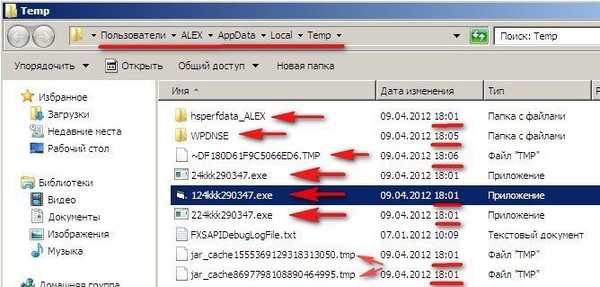

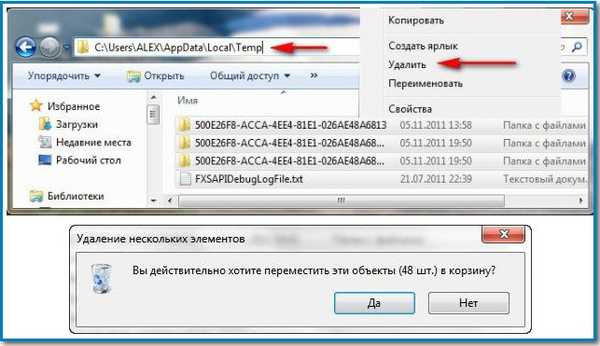

C: \ USERS \ ім'я користувача \ AppData \ Local \ Temp, звідси можна запустити виконуваний файл .exe. Наприклад привожу заражений комп'ютер, на скрішноте ми бачимо вірусний файл 24kkk290347.exe і ще групу файлів, створених системою майже в один і той же час разом з вірусом, видалити потрібно все.

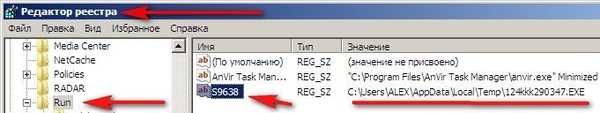

Далі потрібно перевірити ключі реєстру відповідають за Автозавантаження програм:

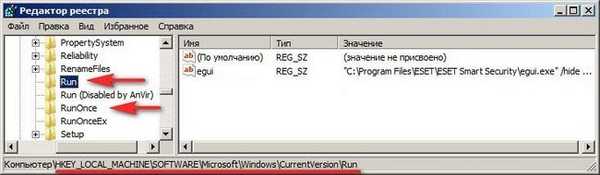

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ RunOnce, в них не повинно бути нічого підозрілого, якщо є, видаляємо.

І ще обов'язково:

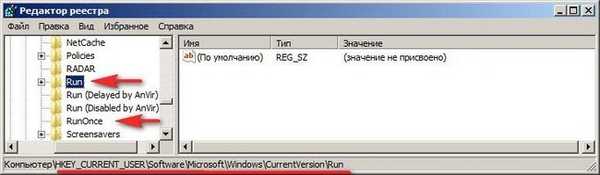

І ще обов'язково:HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Run

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ RunOnce

У більшості випадків, вищенаведені дії призведуть до видалення банера і нормального завантаження системи. Після нормального завантаження перевіряйте весь ваш комп'ютер безкоштовним антивірусним сканером з останніми оновленнями - Dr.Web CureIt, скачайте його на сайті Dr.Web.

- Примітка: Нормально завантаживши систему, ви можете відразу ж заразити вірусом знову, вийшовши в інтернет, так як браузер відкриє всі сторінки сайтів, відвідувані вами недавно, серед них природно буде і вірусний сайт, так само вірусний файл може бути присутнім в тимчасових теках браузера. Знаходимо і видаляємо повністю тимчасові папки браузера, яким ви користувалися недавно за адресою: C: \ Users \ Ім'я користувача \ AppData \ Roaming \ Назва браузера, (Opera або Mozilla наприклад) і ще в одному місці C: \ Users \ Ім'я користувача \ AppData \ Local \ Ім'я вашого браузера, де (с :) розділ з встановленою операційною системою. Звичайно після цього дії всі ваші закладки пропадуть, але і ризик заразитися знову значно знижується.

Безпечний режим з підтримкою командного рядка.

Якщо після всього цього ваш банер ще живий, не здаємося і читаємо далі. Або хоча б пройдіть в середину статті і ознайомтеся з повною інформацією про виправлення параметрів реєстру, у разі зараження банером-здирником.

Що робити, якщо в безпечний режим увійти не вдалося? Спробуйте Безпечний режим з підтримкою командного рядка, там робимо те ж саме, але є різниця в командах Windows XP і Windows 7 .

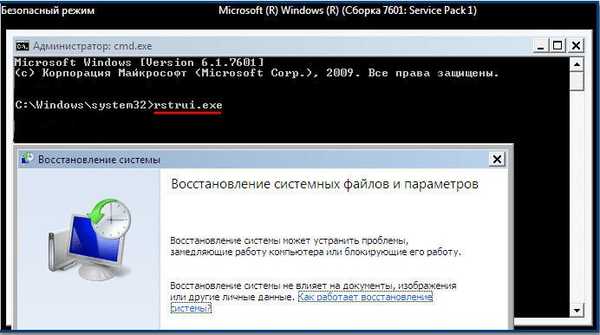

Застосувати Відновлення системи.

У Windows 7 вводимо rstrui.exe і тиснемо Enter - потрапляємо у вікно Відновлення системи.

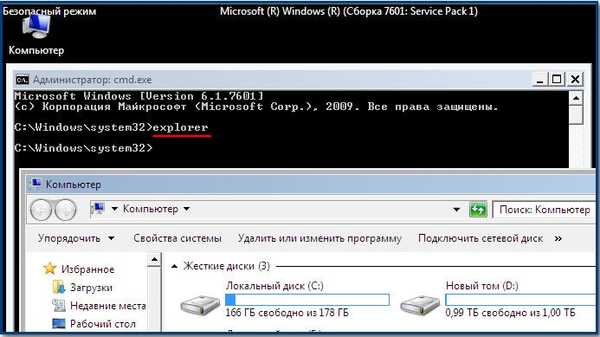

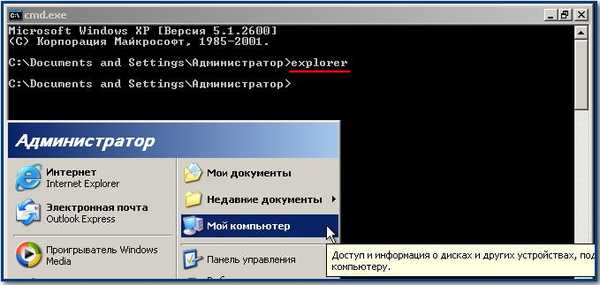

Або спробуйте набрати команду: explorer - завантажиться подобу робочого столу, де ви зможете відкрити мій комп'ютер і виконати все те ж саме, що і безпечному режимі -перевірити комп'ютер на віруси, подивитися папку Автозавантаження і корінь диска (С :), а так же каталог тимчасових файлів: C: \ USERS \ ім'я користувача \ AppData \ Local \ Temp, відредагувати реєстр за потребою і так далі.

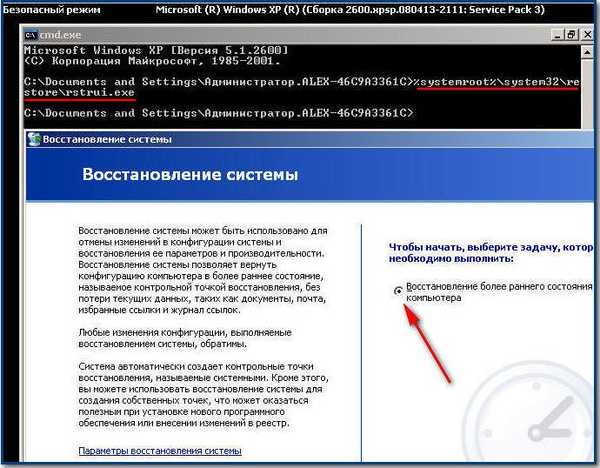

Що б потрапити в Відновлення системи Windows XP, в командному рядку набірают-% systemroot% \ system32 \ restore \ rstrui.exe,

що б потрапити в Windows XP в провідник і вікно Мій комп'ютер, як і в сімці набираємо команду explorer.

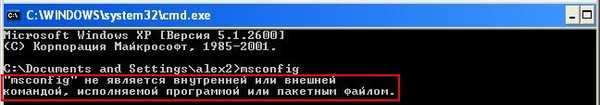

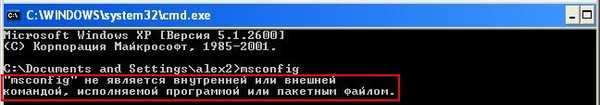

- Багато з вас друзі, судячи з листів, роблять в цьому місці помилку, а саме набирають в командному рядку команду msconfig, бажаючи потрапити в Конфігурацію системи-Автозавантаження і відразу отримують помилку, не забувайте, це Windows XP,

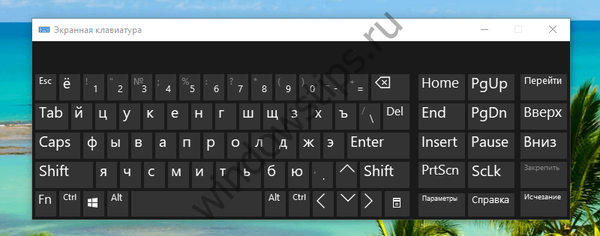

тут спочатку потрібно набрати команду explorer і ви потрапите прямо на робочий стіл. Багато хто не може переключити в командному рядку виставлену за замовчуванням російську розкладку клавіатури на англійську поєднанням alt-shift, тоді спробуйте навпаки shift-alt.

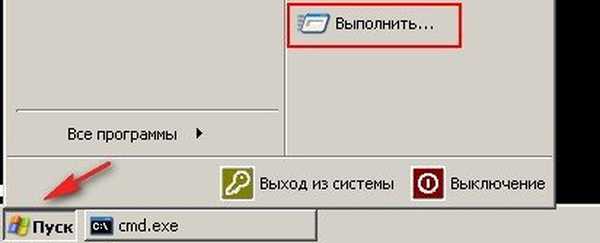

Вже тут йдіть в меню Пуск, потім Виконати,

далі вибирайте Автозавантаження - видаляєте з неї все, потім робите все те, що робили в безпечному режимі: очищаєте папку Автозавантаження і корінь диска (С :), видаляєте вірус з каталогу тимчасових файлів: C: \ USERS \ ім'я користувача \ AppData \ Local \ Temp, відредагуйте реєстр по необхідності (з подробицями все описано вище).

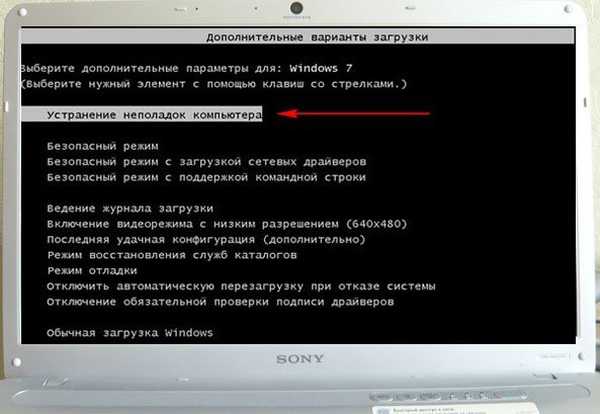

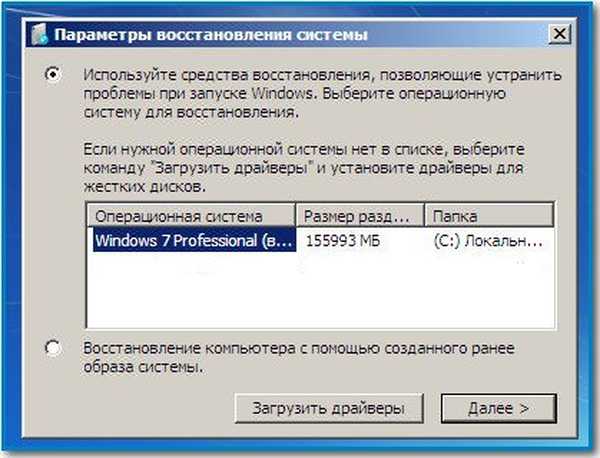

Відновлення системи. Трохи інакше у нас складуться справи, якщо в Безпечний режим і безпечний режим з підтримкою командного рядка вам потрапити не вдасться. Чи означає це те, що відновлення системи ми з вами використовувати не зможемо? Ні не означає, відкотитися назад за допомогою контрольних точок відновлення можливо, навіть якщо у вас операційна система не завантажується ні в якому режимі. У Windows 7 потрібно використовувати середу відновлення, в початковій фазі завантаження комп'ютера тиснете F-8 і вибираєте в меню та усунення несправностей комп'ютера,

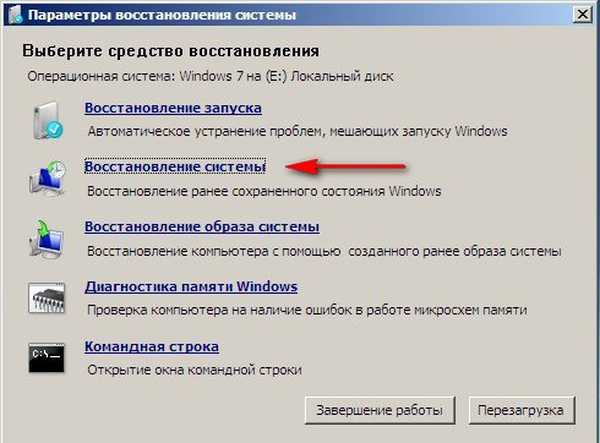

далі вибираємо Відновлення системи.

У вікні Параметри відновлення знову вибираємо Відновлення системи,

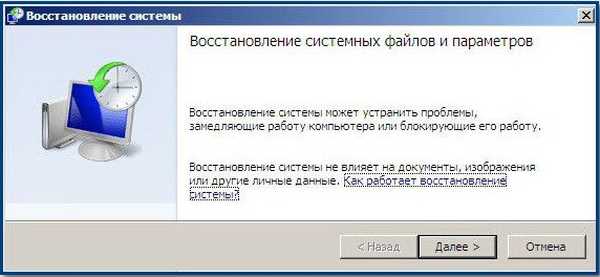

ну а далі вибираємо потрібну нам точку відновлення - за часом створену системою до нашого зараження банером.

Тепер увагу, якщо при натисканні F-8 меню та усунення несправностей не доступно, значить у вас пошкоджені файли, що містять середовище відновлення Windows 7.

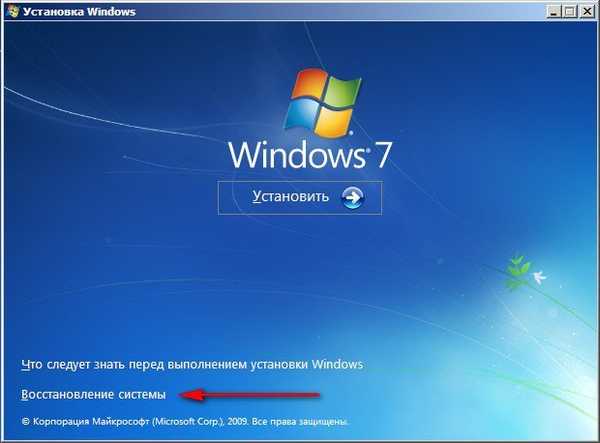

Тоді вам потрібен диск відновлення Windows 7. Як створити і як користуватися читайте у нас. Так само замість диска відновлення можна використовувати інсталяційний диск Windows 7, що містить середовище відновлення в собі. Завантажившись з Диска відновлення або з інсталяційного диска Windows 7 все робите так само як описано трохи вище, тобто вибираєте Відновлення системи, далі в параметрах відновлення системи вибираєте точку відновлення і так далі.

- Кому цікава докладніша інформація по відновленню, можете знайти її в нашій статті Як відновити систему Windows 7.

- Друзі, якщо ви не можете зайти ні в один з безпечних режимів, ви можете просто завантажитися з простого Live CD- операційна система, завантажується зі змінного носія (CD, DVD, USB-накопичувача) і виконати там те ж саме: видалити вірусні файли з папки Автозавантаження і кореня диска (С :), обов'язково видаляєте вірус з каталогу тимчасових файлів: C: \ USERS \ ім'я користувача \ AppData \ Local \ Temp. Але ви можете помітити - простий Live CD не дозволить вам підключитися до реєстру зараженого комп'ютера і виправити ключі реєстру, в більшості випадків буде достатньо просто видалити вірусні файли із зазначених вище папок.

Багато хто може помітити: А як прибрати банер в Windows XP, адже там немає середовища відновлення і навіть якщо Відновлення системи було включено, то як до нього дістатися в разі блокування банером -вимогателем нашого комп'ютера. Зазвичай в цьому випадку при завантаженні комп'ютера як уже було сказано натискають клавішу F-8 і використовують Безпечний режим або Безпечний режим з підтримкою командного рядка. Набирають у рядку% systemroot% \ system32 \ restore \ rstrui.exe, далі тиснемо Enter і входимо в вікно Відновлення системи.

Якщо в Безпечний режим і Безпечний режим з підтримкою командного рядка в Windows XP недоступні, як тоді, при блокуванні комп'ютера банером увійти в відновлення системи Windows XP? По-перше знову ж спробуйте використовувати простий Live CD AOMEI PE Builder.

- Чи можна обійтися без Live CD? В принципі так, читайте статтю до кінця.

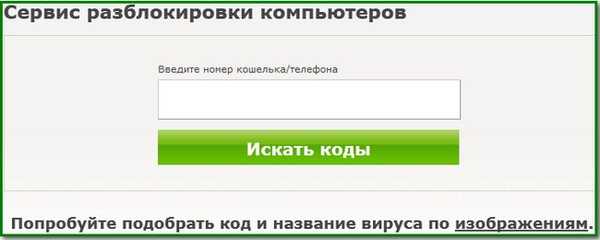

Тепер давайте подумаємо, як будемо діяти, якщо відновлення системи запустити нам не вдасться жодними способами або воно зовсім було відключено. По-перше подивимося як прибрати банер з допомогою коду розблокування, який люб'язно надається компаніями розробниками антивірусного ПО-Dr.Web, а так же ESET NOD32 і Лабораторією Касперського, в цьому випадку знадобиться допомога друзів. Потрібно що б хто-небудь з них зайшов на сервіс разблокіровкі- наприклад Dr.Web

https://www.drweb.com/xperf/unlocker/

або NOD32

http://www.esetnod32.ru/.support/winlock/

а так же Лабораторії Касперського

http://sms.kaspersky.ru/ і ввів в цьому полі номер телефону, на який вам потрібно перевести гроші для розблокування комп'ютера і натиснув на кнопку- Шукати коди. Якщо код розблокування знайдеться, вводите його в вікно банера і тисніть Активація або що там у вас написано, банер повинен прірву.

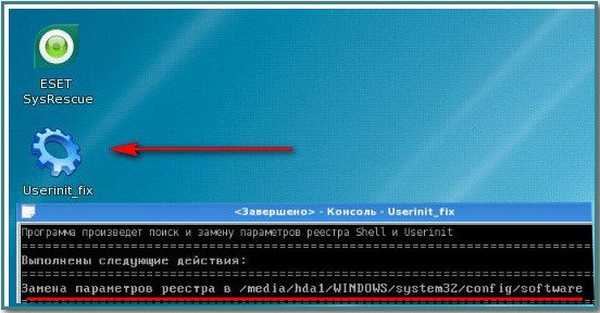

Ще простий спосіб прибрати банер, це за допомогою диска відновлення або як їх ще називають порятунку від Dr.Web LiveCD і ESET NOD32. Весь процес від скачування, пропалювання образу на чистий компакт-диск і перевірки вашого комп'ютера на віруси, докладно описаний в наших статтях, можете пройти по посиланнях, зупинятися на цьому не будемо. До речі диски порятунку від даних антивірусних компаній зовсім непогані, їх можна використовувати як і LiveCD - проводити файлові різні операції, наприклад скопіювати особисті дані із зараженою системи або запустити з флешки лікує утиліту від Dr.Web - Dr.Web CureIt. А в диску порятунку ESET NOD32 є прекрасна річ, яка не раз мені допомагала - Userinit_fix, що виправляє на зараженому банером комп'ютері важливі параметри реєстру - Userinit, гілки HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon.

Як все це виправити вручну, читаємо далі.

Ну друзі мої, якщо хтось ще читає статтю далі, то я сильно радий Вам, зараз почнеться найцікавіше, якщо вам вдасться засвоїти і тим більше застосувати цю інформацію на практиці, багато простих людей, яких ви звільните від банера вимагача, цілком порахують вас за справжнього хакера.

Давайте не будемо обманювати себе, особисто мені все що описано вище допомагало рівно о пів на зустрічаються випадків блокування комп'ютера вірусом -блокіровщіком - Trojan.Winlock. Інша ж половина вимагає більш уважного розгляду питання, ніж ми з вами і займемося.

Насправді блокуючи вашу операційну систему, все одно Windows 7 або Windows XP, вірус вносить свої зміни в реєстр, а також в папки Temp, містять тимчасові файли і папку С: \ Windows-> system32. Ми повинні ці зміни виправити. Не забувайте так само про папку Пуск> Все програми-> Автомат. Тепер про все це докладно.

- Не поспішайте друзі, спочатку я опишу де саме знаходиться той, що потрібно виправляти, а потім покажу як і за допомогою яких інструментів.

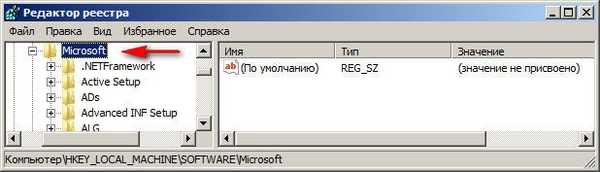

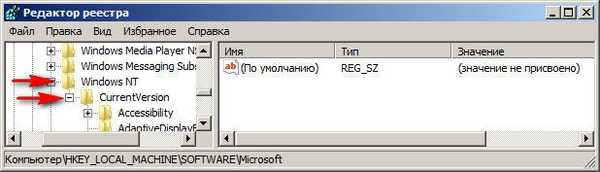

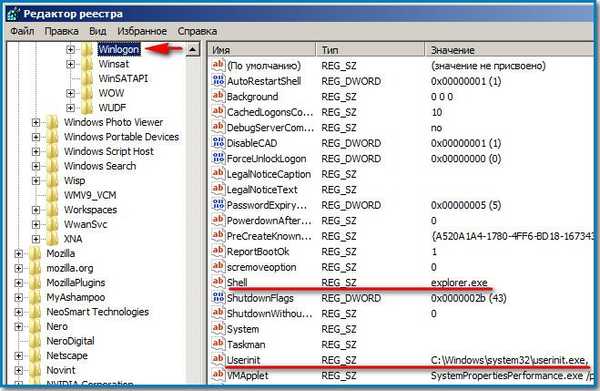

У Windows 7 і Windows XP банер здирник зачіпає в реєстрі одні і ті ж параметри UserInit і Shell в гілці

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon.

В ідеалі вони повинні бути такими:

Userinit - C: \ Windows \ system32 \ userinit.exe,

Shell - explorer.exe

Все перевірте по буквах, іноді замість userinit попадається наприклад usernit або userlnlt.

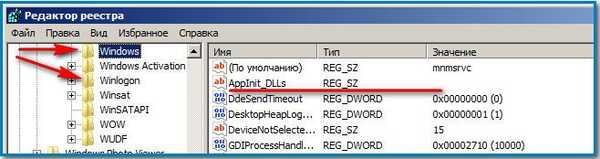

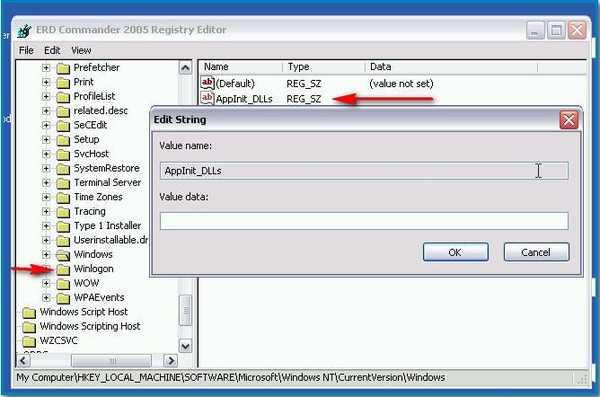

Так само потрібно перевірити параметр AppInit_DLLs в гілці реєстру HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Windows \ AppInit_DLLs, якщо ви там щось знайдете, наприклад C: \ WINDOWS \ SISTEM32 \ uvf.dll, все це потрібно видалити.

Далі потрібно обов'язково перевірити параметри реєстру відповідають за Автозавантаження програм:

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ RunOnce, в них ні повинно бути нічого підозрілого.

І ще обов'язково:

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Run

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ RunOnce

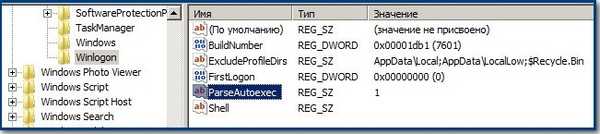

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon \ Shell (повинен бути порожній) і взагалі тут теж нічого не повинно бути зайвого. ParseAutoexec має дорівнювати 1.

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon \ Shell (повинен бути порожній) і взагалі тут теж нічого не повинно бути зайвого. ParseAutoexec має дорівнювати 1. Ще потрібно видалити ВСЕ з тимчасових папок Temp (на цю тему теж є стаття), але в Windows 7 і в Windows XP вони розташовані трохи по різному:

Ще потрібно видалити ВСЕ з тимчасових папок Temp (на цю тему теж є стаття), але в Windows 7 і в Windows XP вони розташовані трохи по різному:

Windows 7:

C: \ Users \ Ім'я користувача \ AppData \ Local \ Temp. Тут особливо люблять селиться віруси.

C: \ Windows \ Temp

C: \ Windows \ Prefetch

Windows XP:

З: \ Documents and Settings \ Профіль користувача \ Local Settings \ Temp

З: \ Documents and Settings \ Профіль користувача \ Local Settings \ Temporary Internet Files.

C: \ Windows \ Temp

C: \ Windows \ Prefetch

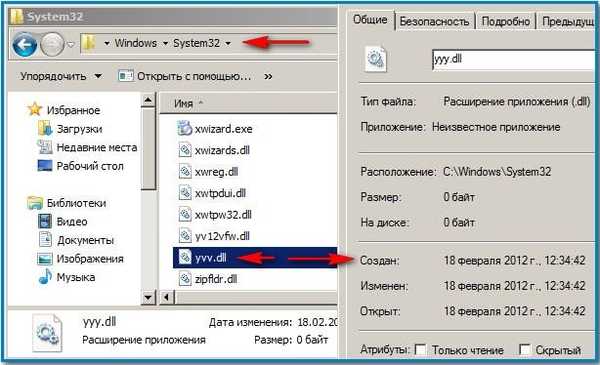

Не буде зайвим подивитися в обох системах папку С: \ Windows-> system32, всі файли що закінчуються на .exe і dll з датою на день зараження вашого комп'ютера банером. Файли ці потрібно видалити.

А тепер дивіться, як все це буде здійснювати початківець, а потім досвідчений користувач. Почнемо з Windows 7, а потім перейдемо до XP.

Як прибрати банер в Windows 7, якщо відновлення системи було відключено?

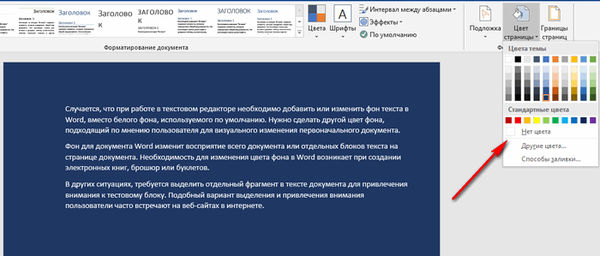

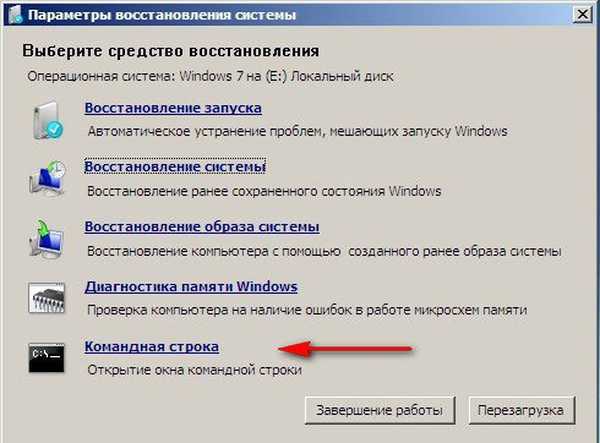

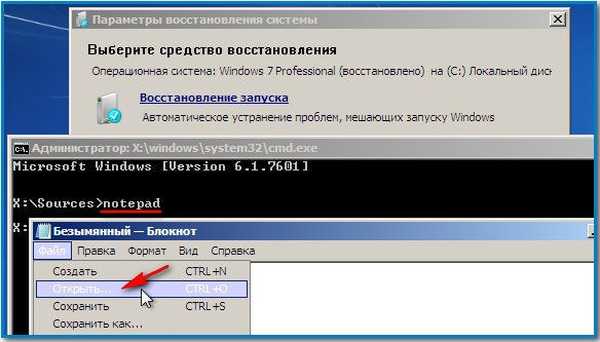

Уявімо найгірший варіант розвитку подій. Вхід в Windows 7 заблокований банером - здирником. Відновлення системи відключено. Найпростіший спосіб - заходимо в систему Windows 7 за допомогою простого диска відновлення (зробити його можна прямо в операційній системі Windows 7 -Докладний описано у нас в статті), ще можна скористатися простим інсталяційний диском Windows 7 або будь-яким найпростішим LiveCD. Завантажуємося в середу відновлення, вибираємо Відновлення системи-далі вибираємо командний рядок

і набираємо в ній -notepad, потрапляємо в Блокнот, далі Файл і Відкрити.

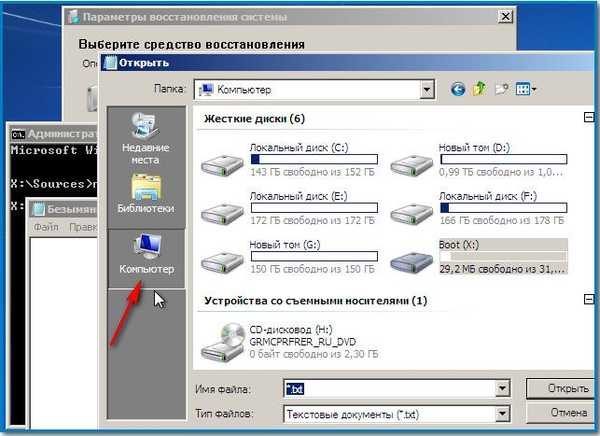

Заходимо в справжній провідник, натискаємо Мій комп'ютер.

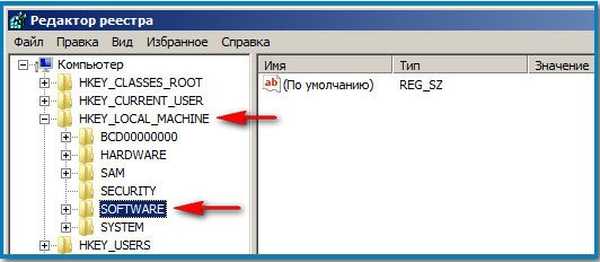

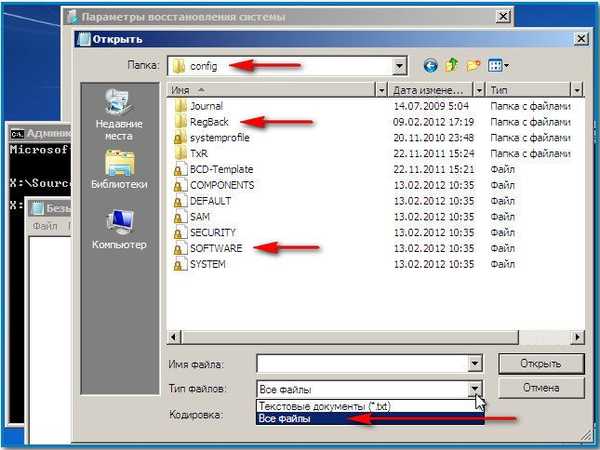

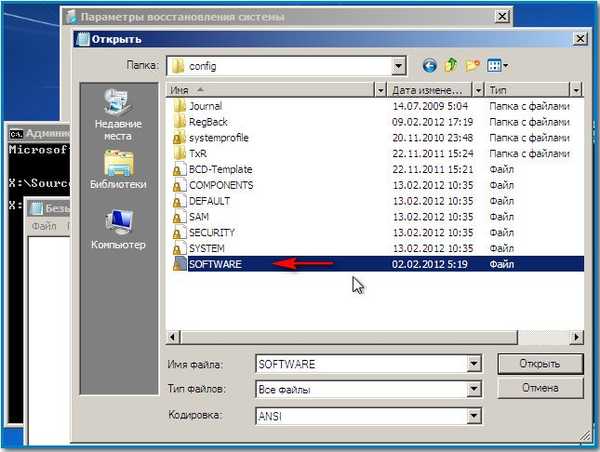

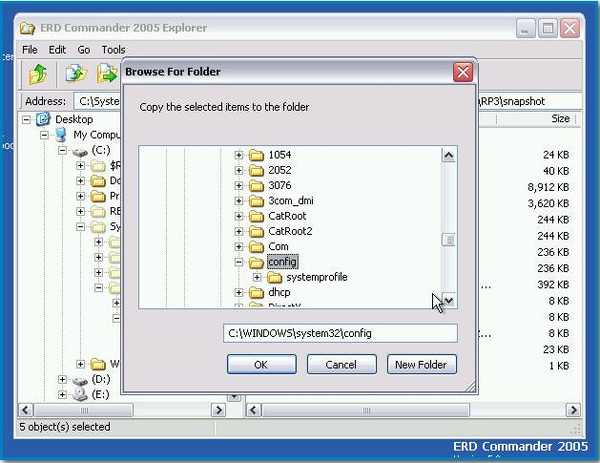

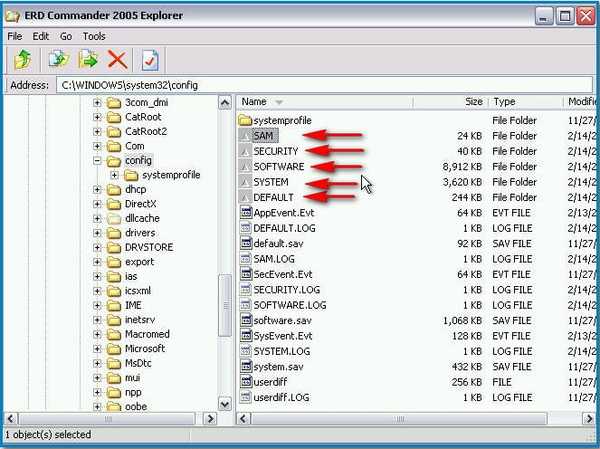

Йдемо в папку C: \ Windows \ System32 \ Config, тут вказуємо Тип файлів - Все файли і бачимо наші файли реєстру, так само бачимо папку RegBack,

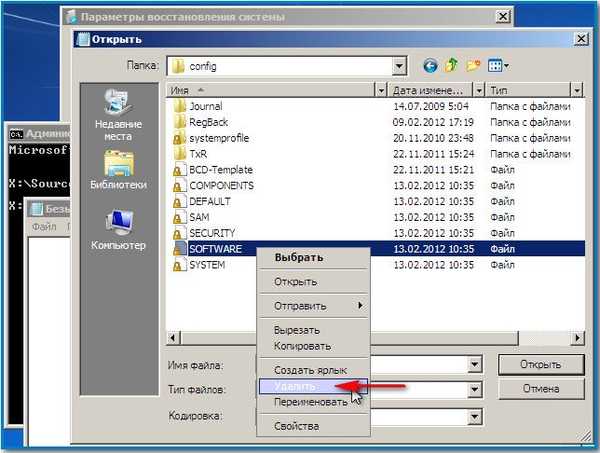

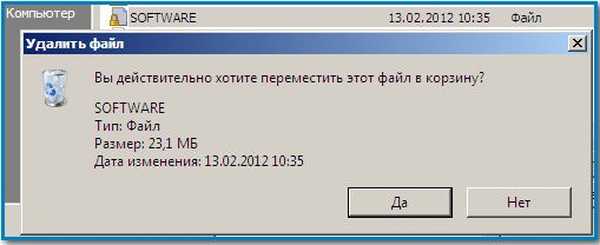

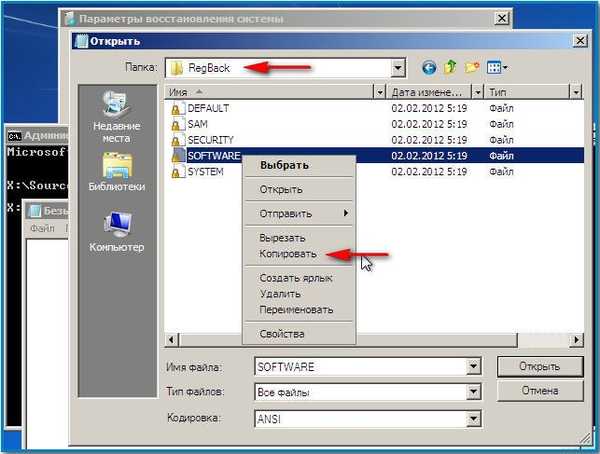

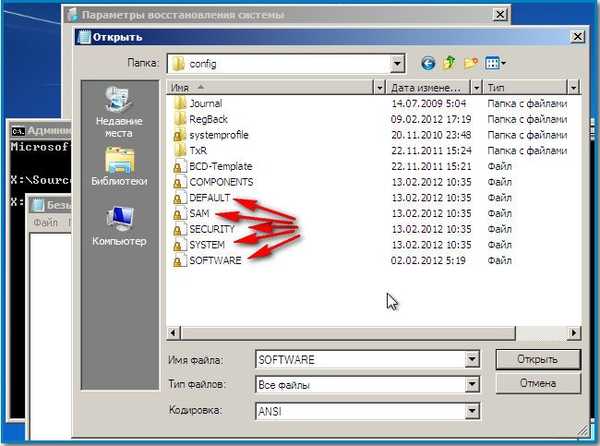

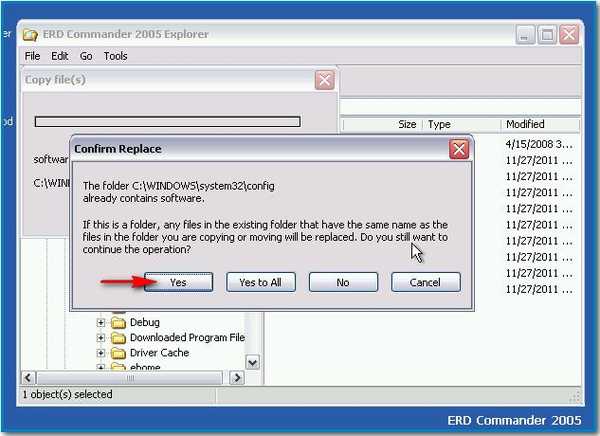

в ній кожні 10 днів Планувальник завдань робить резервну копію розділів реєстру - навіть якщо у вас Відключено Відновлення системи. Що тут можна зробити - видалимо з папки C: \ Windows \ System32 \ Config файл SOFTWARE, що відповідає за кущ реєстру HKEY_LOCAL_MACHINE \ SOFTWARE, найчастіше вірус вносить свої зміни тут.

А на його місце скопіюємо і вставимо файл з таким же ім'ям SOFTWARE з резервної копії папки RegBack.

У більшості випадків це буде досить, але при бажанні можете замінити з папки RegBack в папці Config все п'ять кущів реєстру: SAM, SEСURITY, SOFTWARE, DEFAULT, SYSTEM.

Далі робимо все як написано вище-видаляємо файли з тимчасових папок Temp, переглядаємо папку С: \ Windows-> system32 на предмет файлів з розширенням .exe і dll з датою на день зараження і звичайно дивимося вміст папки Автозавантаження.

У Windows 7 вона знаходиться:

C: \ Users \ ALEX \ AppData \ Roaming \ Microsoft \ Windows \ Start Menu \ Programs \ Startup.

Windows XP:

C: \ Documents and Settings \ All Users \ Головне меню \ Програми \ Автозавантаження.

Далі перезавантажуємося, дуже багато шансів, що банер здирник пропаде після даних маніпуляцій і вхід в вашу Windows 7 буде розблоковано.

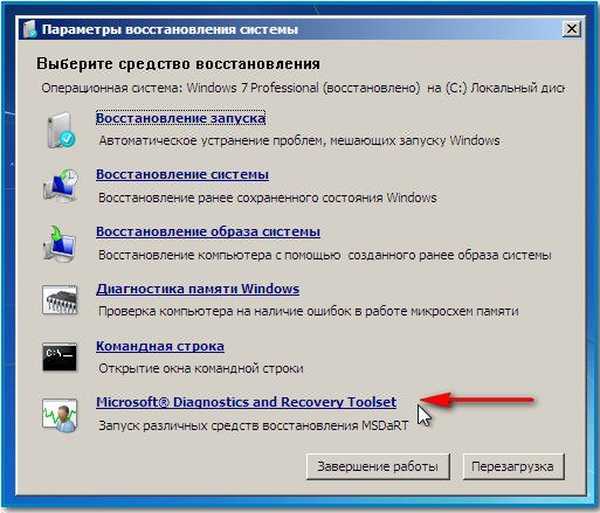

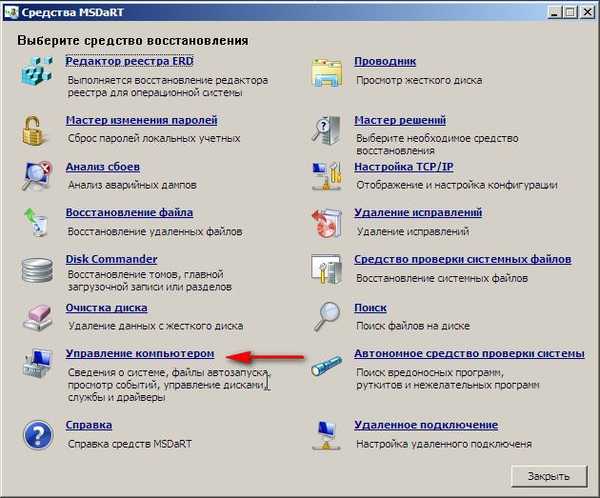

- Як роблять те ж саме досвідчені користувачі, ви думаєте вони використовують простий LiveCD або диск відновлення Windows 7? Далеко немає друзі, вони використовують дуже професійний інструмент - Microsoft Diagnostic and Recovery Toolset (DaRT) Версія: 6.5 для Windows 7 - це професійна збірка утиліт знаходяться на диску і потрібних системним адміністраторам для швидкого відновлення важливих параметрів операційної системи. Якщо Вам цікавий цей інструмент, читайте нашу статтю Створення диска реанімації Windows 7 (MSDaRT) 6.5.

До речі може прекрасно підключитися до вашої операційної системи Windows 7. Завантаживши комп'ютер з диска відновлення Microsoft (DaRT), можна редагувати реєстр, перепризначити паролі, видаляти і копіювати файли, користуватися відновленням системи і багато іншого. Без сумніву далеко не кожен LiveCD володіє такими функціями.

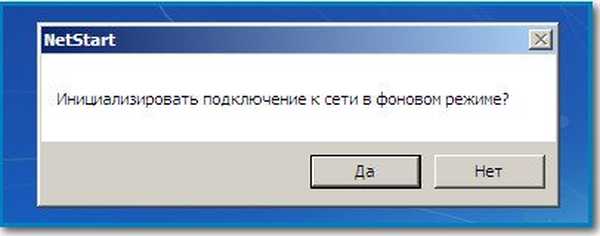

Завантажуємо наш комп'ютер з даного, як його ще називають -реанімаціонного диска Microsoft (DaRT), Ініціалізувати підключення до мережі у фоновому режимі, якщо нам не потрібен інтернет - відмовляємося.

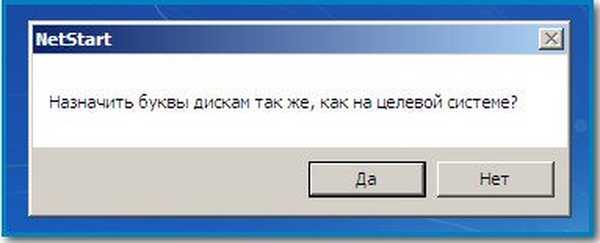

Призначити букви дискам так само як на цільової системі-говоримо Так, так зручніше працювати.

Розкладка російська і далі. У самому низу ми бачимо те, що нам потрібно-Microsoft Diagnostic and Recovery Toolset.

Всі інструменти я описувати не буду, так як це тема для великої статті та я її готую.

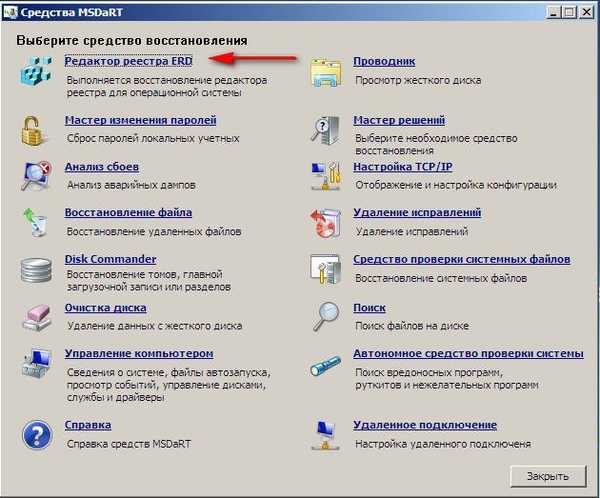

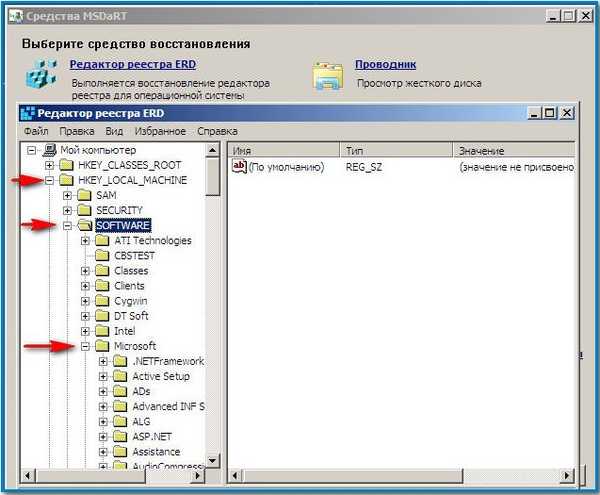

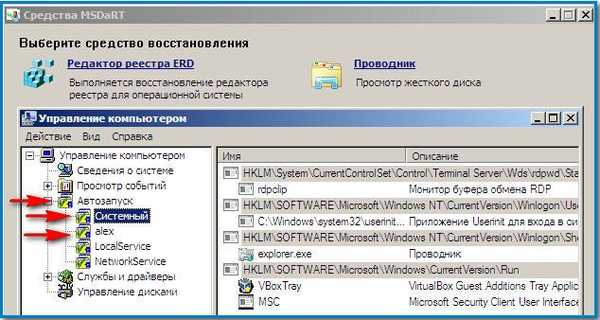

Візьмемо перший інструмент Registry Editor інструмент дає працювати з реєстром підключеної операційної системи Windows 7.

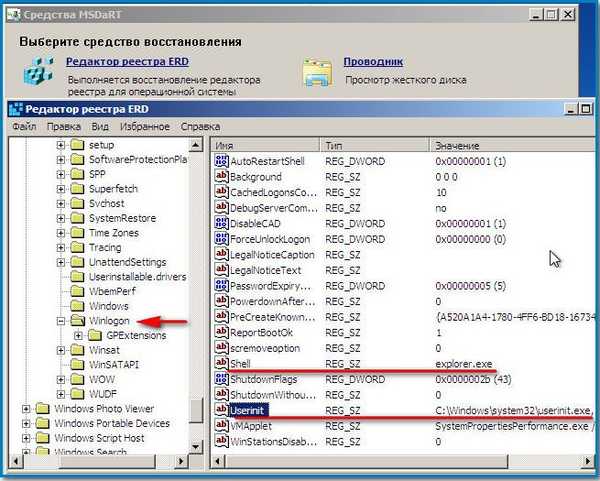

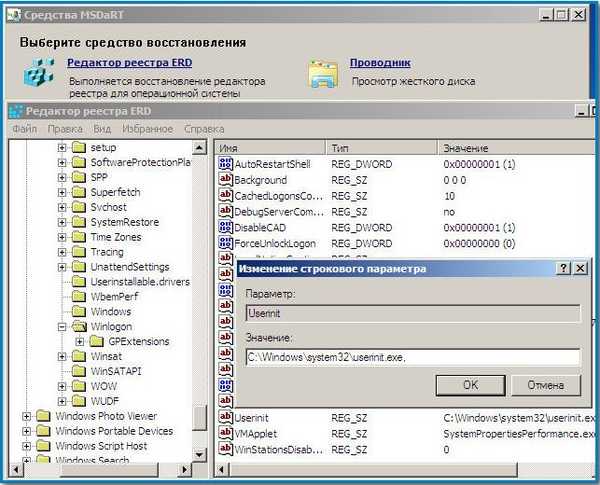

Йдемо в параметр Winlogon гілки HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon і просто правимо вручну файли - Userinit і Shell. Яке вони повинні мати значення, ви вже знаєте.

Userinit - C: \ Windows \ system32 \ userinit.exe,

Shell - explorer.exe

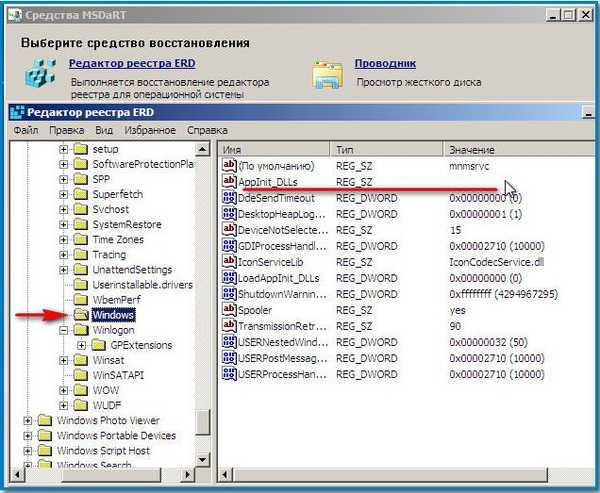

Не забуваємо також параметр AppInit_DLLs в гілці реєстру HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Windows \ AppInit_DLLs -він повинен бути порожній.

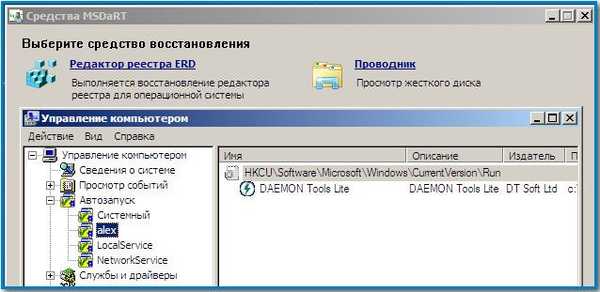

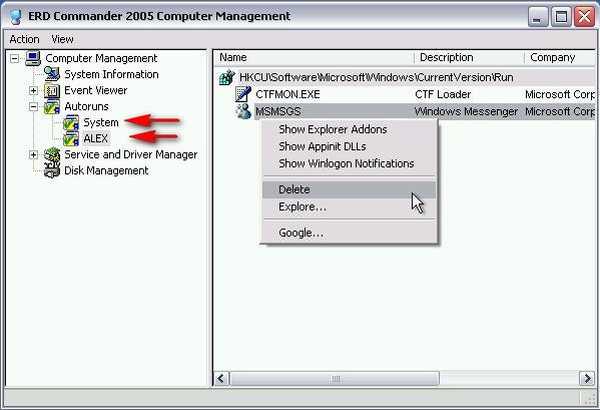

Так само ми з вами можемо зайти в автозавантаження за допомогою інструменту Управління комп'ютером.

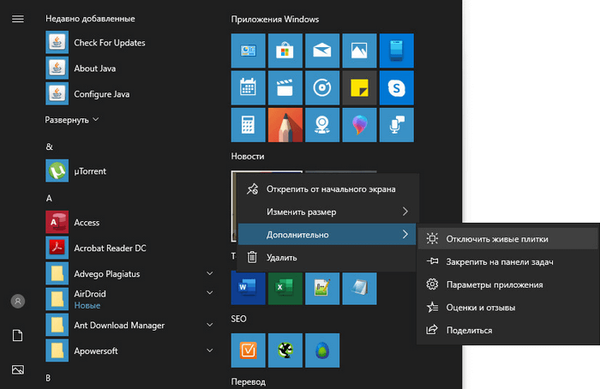

Автозапуск. Далі видаляємо все підозріле, в даному випадку можна сказати нічого страшного немає. DAEMON Tools Lite можете залишити.

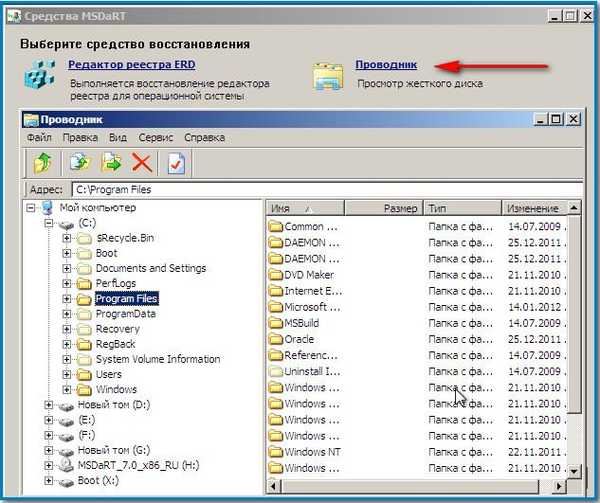

Інструмент провідник - без коментарів, тут ми можемо проводити будь-які операції з нашими файлами: копіювати, видаляти, запустити з флешки антивірусний сканер і так далі.

У нашому випадку потрібно почистити від усього тимчасові папки Temp, скільки їх і де вони знаходяться в Windows 7, ви вже знаєте з середини статті.

Але увага! Так як Microsoft Diagnostic and Recovery Toolset повністю підключається до вашої операційної системи, то видалити наприклад файли реєстру -SAM, SECURITY, SOFTWARE, DEFAULT, SYSTEM, у вас не вийде, адже вони знаходяться в роботі, а внести зміни будь ласка.

Як прибрати банер в Windows XP

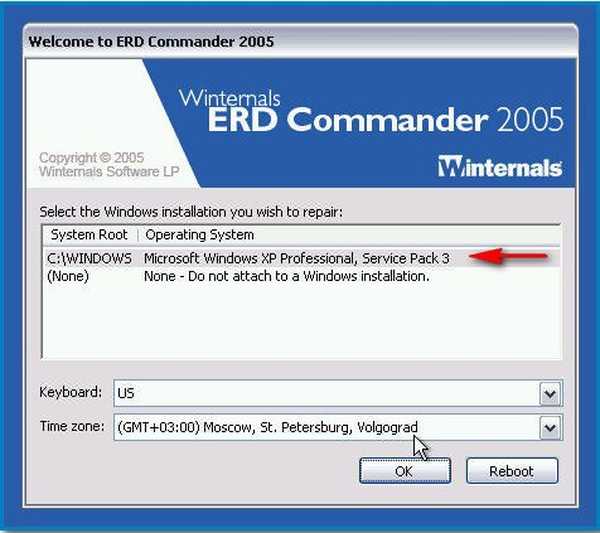

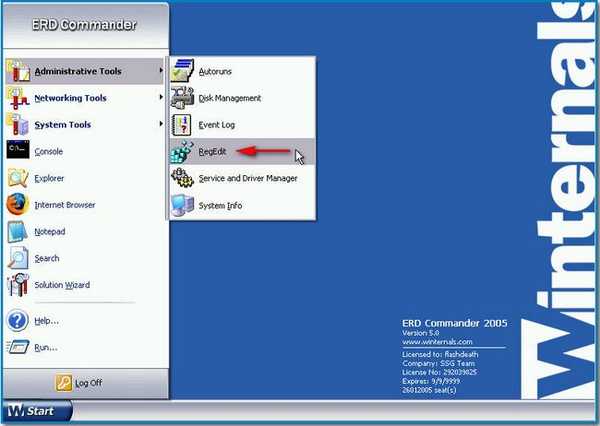

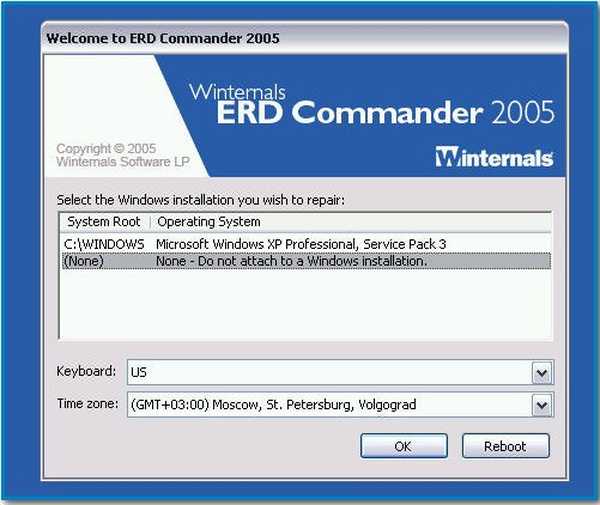

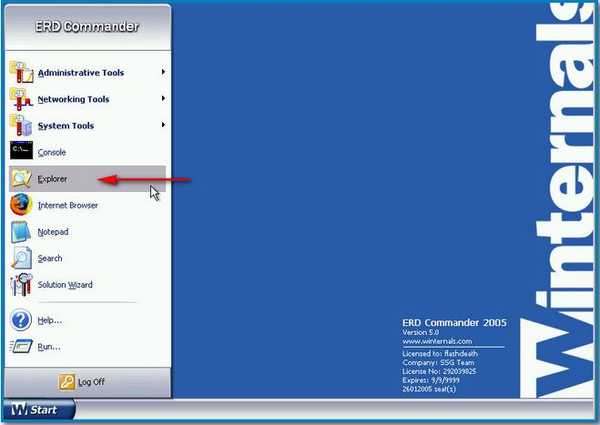

Знову ж справа в інструменті, я пропоную використовувати ERD Commander 5.0 (посилання на статтю вище), як я вже говорив на початку статті він спеціально розроблений для вирішення подібних проблем в Windows XP. ERD Commander 5.0 дозволить безпосередньо підключитися до операційної системи і виконати все те ж, що ми зробили за допомогою Microsoft Diagnostic and Recovery Toolset в Windows 7.

Завантажуємо наш комп'ютер з диска відновлення ERD Commander. Вибираємо перший варіант підключення до зараженої операційній системі.

вибираємо реєстр.

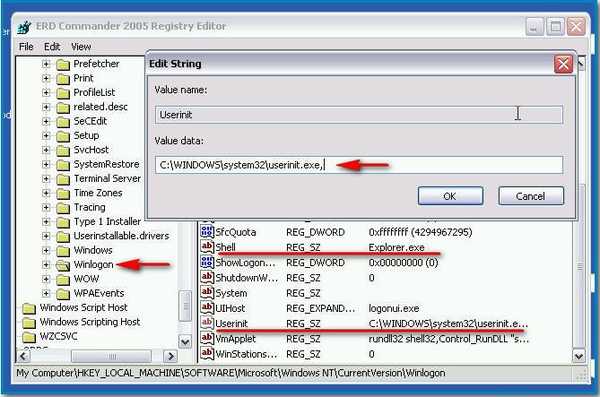

Дивимося параметри UserInit і Shell в гілці HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon. Як я вже говорив вище, у них повинно бути таке значення.

Userinit - C: \ Windows \ system32 \ userinit.exe,

Shell - explorer.exe

Так само дивимося HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Windows \ AppInit_DLLs -він повинен бути порожній.

Далі йдемо в провідник і видаляємо все з тимчасових папок Temp.

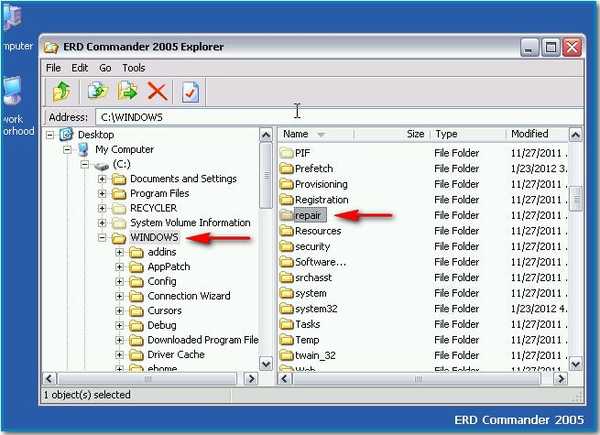

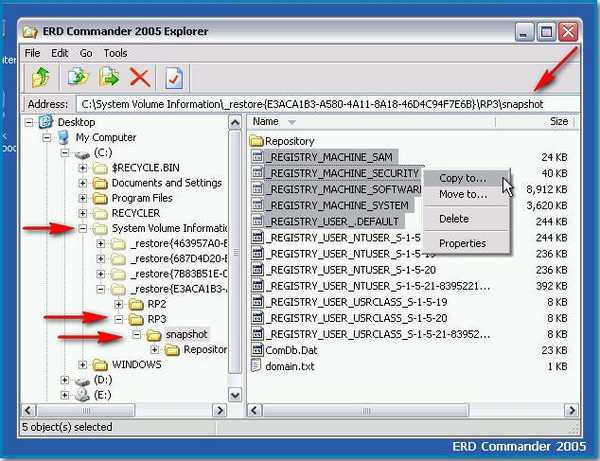

Як ще можна видалити банер в Windows XP за допомогою ERD Commander (до речі такий спосіб застосовується для будь-якого Live CD). Можна спробувати зробити це навіть без підключення до операційної системи. Завантажуємо ERD Commander і працюємо без підключення до Windows XP,

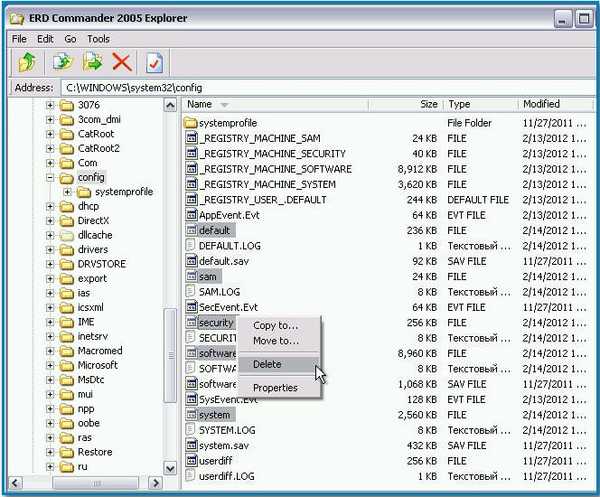

в цьому режимі ми з вами зможемо видаляти і замінювати файли реєстру, так як вони не будуть задіяні в роботі. вибираємо Провідник.

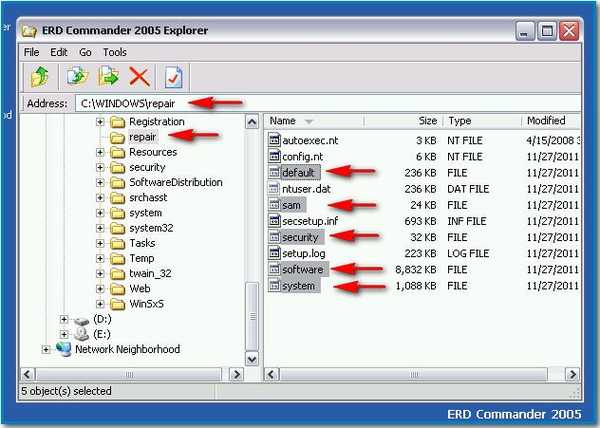

Файли реєстру в операційній системі Windows XP знаходяться в папці C: \ Windows \ System32 \ Config. А резервні копії файлів реєстру, створені при установці Windows XP лежать в папці repair, розташованої за адресою С: \ Windows \ repair.

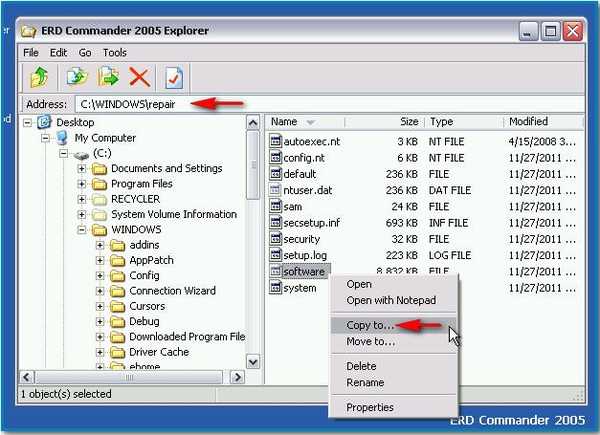

Чинимо так само, копіюємо в першу чергу файл SOFTWARE,

а потім можна і інші файли реєстру - SAM, SEСURITY, DEFAULT, SYSTEM по черзі з папки repair і замінюємо ними такі ж в папці C: \ Windows \ System32 \ Config. Замінити файл? Соглашаемся- Yes.

Хочу сказати, що в більшості випадків вистачає замінити один файл SOFTWARE. При заміні файлів реєстру з папки repair, з'являється хороший шанс завантажити систему, але більша частина змін вироблена вами після установки Windows XP пропаде. Подумайте, чи підійде цей спосіб вам. Не забуваємо видалити все незнайоме з автозавантаження. В принципі клієнт MSN Messenger видаляти не варто, якщо він вам потрібен.

І останній на сьогодні спосіб позбавлення від банера вимагача за допомогою диска ERD Commander або будь-якого Live CD

Якщо у вас було включено відновлення системи в Windows XP, але застосувати його не виходить, то можна спробувати зробити так. Йдемо в папку C: \ Windows \ System32 \ Config містить файли реєстру.

Відкриваємо за допомогою бігунка ім'я файлу повністю і видаляємо SAM, SEСURITY, SOFTWARE, DEFAULT, SYSTEM. До речі перед видаленням їх можна скопіювати на всякий випадок куди-небудь, хіба мало що. Може ви захочете відіграти назад.

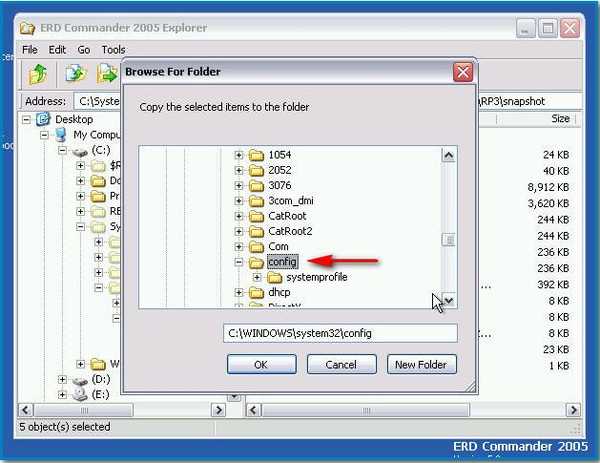

Далі заходимо в папку System Volume Information \ _restore E9F1FFFA-7940-4ABA-BEC6- 8E56211F48E2 \ RP \ snapshot, тут копіюємо файли являють собою резервні копії гілки нашого реєстру HKEY_LOCAL_MACHINE \

REGISTRY_MACHINE \ SAM

REGISTRY_MACHINE \ SECURITY

REGISTRY_MACHINE \ SOFTWARE

REGISTRY_MACHINE \ DEFAULT

REGISTRY_MACHINE \ SYSTEM

Вставляємо їх в папку C: \ Windows \ System32 \ Config

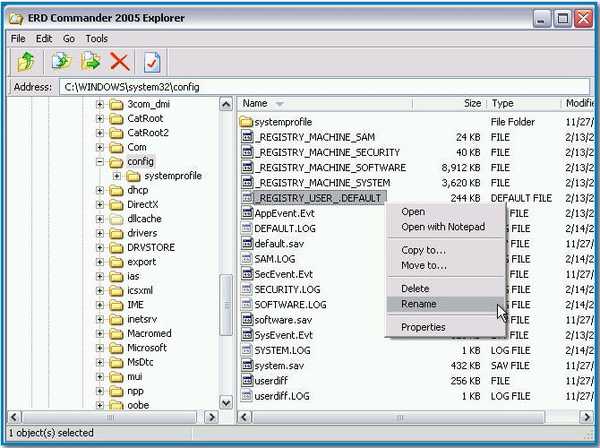

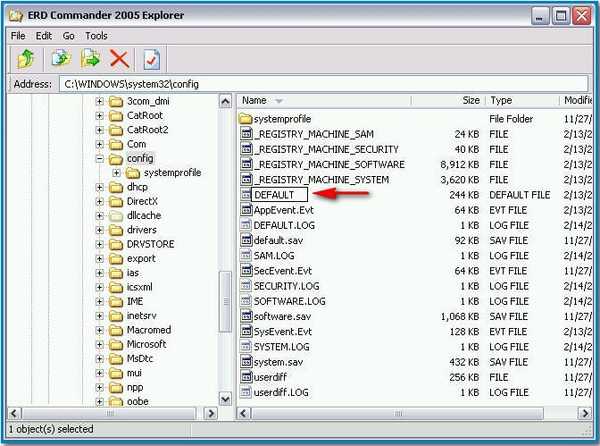

Потім заходимо в папку Config і перейменовуємо їх, видаляючи REGISTRY_MACHINE \, залишаючи тим самим нові файли реєстру SAM, SEСURITY, SOFTWARE, DEFAULT, SYSTEM.

Потім видаляємо вміст папок Temp і Prefetch, видаляємо все з папки Автозавантаження як показано вище. Буду радий, якщо кому-небудь допомогло. На додаток до статті, написаний невеликий і цікаву розповідь, можете почитати.

Мітки до статті: Віруси LiveDisk