Для забезпечення високого рівня безпеки облікових записів в домені Active Directory адміністратор повинен налаштувати і впровадити політику паролів, що забезпечує достатню складність, довжину пароля і частоту зміни пароля користувачів і сервісних облікових записів. Тим самим можна ускладнити зловмисникові можливість підбору або перехоплення паролів користувачів.

За замовчуванням в домені AD настройка єдиних вимог до паролів користувачів здійснюється за допомогою групових політик. Політика паролів облікових записів домену налаштовується в політиці Default Domain Policy.

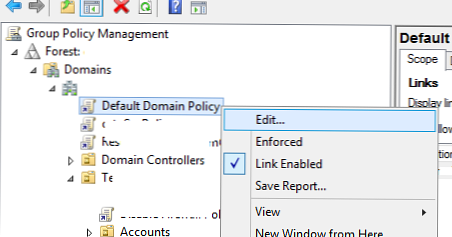

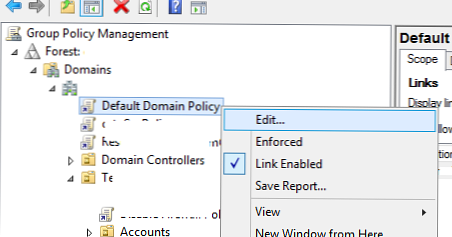

- Щоб налаштувати політику паролів, відкрийте консоль управління доменними GPO (Group Policy Management console - gpmc.msc).

- Розгорніть ваш домен і знайдіть політику Default Domain Policy. Клацніть по ній ПКМ і виберіть Edit.

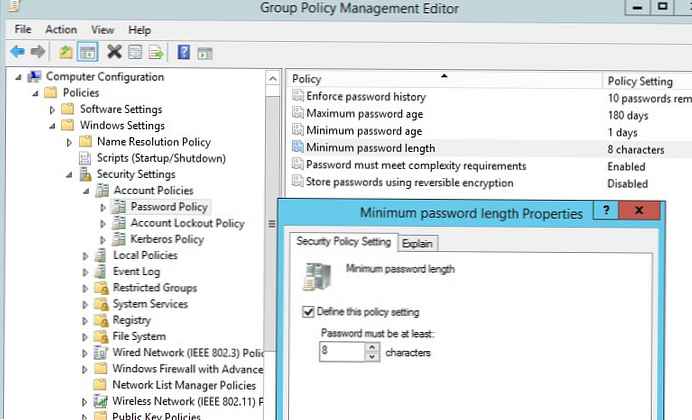

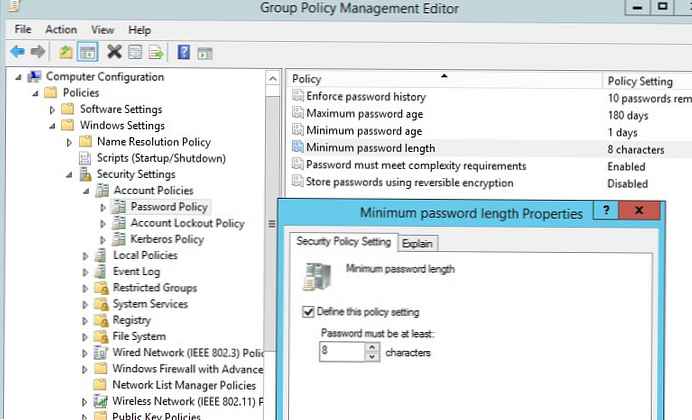

- Політики паролів знаходяться в наступному розділі редактора GPO: Конфігурація комп'ютера -> Конфігурація Windows -> Параметри безпеки -> Політики облікових записів -> Політика паролів (Computer configuration-> Windows Settings-> Security Settings -> Account Policies -> Password Policy).

- Щоб редагувати установки потрібної політики, двічі клацніть по ній. Щоб включити політику, відзначте галку Define this policy settings і вкажіть необхідну настройку (в прикладі на скріншоті я задав мінімальну довжину пароля користувача 8 символів). збережіть зміни.

- Нові настройки пральний політики будуть застосовані до все комп'ютерів домену в фоновому режимі протягом деякого часу (90 хвилин), при завантаженні комп'ютера, або можна застосувати параметри негайно, виконавши команду gpupdate / force.

Тепер розглянемо всі доступні для налаштування параметрів управління паролями. Всього є шість політик паролів:

- Вести журнал паролів (Enforce password history) - визначає кількість старих паролів, які зберігаються в AD, забороняючи користувачеві повторно використовувати старий пароль.

- Максимальний термін дії пароля (Maximum password age) - визначає термін дії пароля в днях. Після закінчення цього терміну система зажадає у користувача змінити пароль. Забезпечує регулярність зміни пароля користувачами.

- Мінімальний термін життя пароля (Minimum password age) - як часто користувачі можуть змінювати пароль. Цей параметр не дозволить користувачеві кілька разів поспіль змінити пароль, щоб повернутися до улюбленого старому паролю, перезатерев паролі в журналі Password History. Як правило тут варто залишити 1 день, щоб надати користувачеві самому змінити пароль в разі його компрометації (інакше міняти пароль користувачеві доведеться адміністратору).

- Мінімальний термін дії паролів (Minimum password length) - не рекомендується робити пароль коротше, ніж 8 символів (якщо вказати тут 0 - значить пароль не потрібно).

- Пароль повинен відповідати вимогу складності (Password must meet complexity requirements) - при включенні цієї політики користувачеві заборонено використовувати ім'я свого облікового запису в паролі (не більше ніж два символу поспіль з username чи Firstname), також в паролі повинні використовуватися 3 типи символів з наступного списку: цифри (0 - 9), символи в верхньому регістрі, символи в нижньому регістрі, спец символи ($, #,% і т.д.). Крім того, для виключення використання простих паролів (зі словника популярних паролів) рекомендується періодично виконувати аудит паролів облікових записів домену.

- Зберігати паролі, використовую оборотне шифрування (Store passwords using reversible encryption) - паролі користувачів в базі AD зберігаються в зашифрованому вигляді, але в деяких випадках деяким додаткам потрібно надати доступ до паролів в домені. При включенні цієї політики паролі зберігаються в менш захищеною вигляді (по суті відкритому вигляді), що небезпечно (можна отримати доступ до бази паролів при компрометації DC, в якості одного із заходів захисту можна використовувати RODC).

Крім того, потрібно окремо виділити настройки в розділі GPO: Політика блокування облікового запису (Account Lockout Password):

- Граничне значення блокування (Account Lockout Threshold) - як багато спроб набрати невірний пароль може зробити користувач перед тим, як його обліковий запис буде заблокована.

- Тривалість блокування облікового запису (Account Lockout Duration) - на який час потрібно блокувати обліковий запис (заборонити вхід), якщо користувач ввів кілька разів невірний пароль.

- Час до скидання лічильника блокування (Reset account lockout counter after) - через скільки хвилин після останнього введення невірного пароля лічильник невірних паролів (Account Lockout Threshold) буде сброшен.Еслі облікові записи блокуються занадто часто, ви можете знайти джерело блокування так.

Налаштування пральних політик домену AD за замовчуванням перераховані в таблиці:

| політика | Значення за замовчуванням |

| Enforce password history | 24 пароля |

| Maximum password age | 42 дня |

| Minimum password age | 1 день |

| Minimum password length | 7 |

| Password must meet complexity requirements | включено |

| Store passwords using reversible encryption | відключено |

| Account lockout duration | НЕ визначено |

| Account lockout threshold | 0 |

| Reset account lockout counter after | НЕ визначено |

В домені може бути тільки одна подібна політика паролів, яка застосовується на корінь домену (тобто, звичайно, нюанси, але про них нижче). Якщо застосувати політику паролів на OU, її налаштування будуть ігноровані. За керування доменної пральний політики відповідає контролер домену, власник FSMO ролі PDC Emulator. Політика застосовується до комп'ютерів домену, а не користувачам. Для редагування налаштувань Default Domain Policy необхідні права адміністратора домена.

Параметри групової політики управління паролями діють на всіх користувачів і комп'ютери домену. Якщо потрібно створити окремі політики паролів для різних груп користувачів, вам потрібно використовувати функціонал роздільних політик паролів Fine-Grained Password Policies, які з'явилися у версії AD Windows Server 2008. Гранульовані політики паролів дозволяють, наприклад, вказати підвищену довжину або складність паролів для облікових записів адміністраторів (див. статтю про захист адміністративних облікових записів в AD), або навпаки спростити (відключити) пароль для якихось облікових записів.

В робочій групі політики паролів доведеться налаштувати на кожному комп'ютері окремо допомогою редактора локальної GPO - gpedit.msc, або ви можете перенести настройки локальних GPO між комп'ютерами так.