Брандмауер Windows дозволяє обмежити вихідний / вхідний мережевий трафік для певної програми або TCP / IP порту, і є популярним засобом обмеження мережевого доступу до (від) робочих станцій користувачів або серверів. Правила Windows Firewall можна налаштувати індивідуально на кожному комп'ютері, або, якщо комп'ютер користувача включений в домен Windows, адміністратор може управляти настройками і правилами брандмауера Windows за допомогою групових політик.

У великих організація правила фільтрації портів зазвичай виносяться на рівень маршрутизатором, L3 комутаторів або виділених міжмережевих екранах. Однак ніщо не заважає вам поширити ваші правила обмеження мережевого доступу Windows Firewall до робочих станцій або серверів Windows.

зміст:

- Групові політики, що використовуються для управління настройками брандмауера Захисника Windows

- Включаємо Windows Firewall за допомогою GPO

- Створюємо правило брандмауера за допомогою групової політики

- Перевірка політик брандмаеера Windows на клієнтах

- Імпорт / експорт правил брандмауера Windows у GPO

- Доменні і локальні правила брандмауера

- Кілька порад про управління брандмауером Windows через GPO

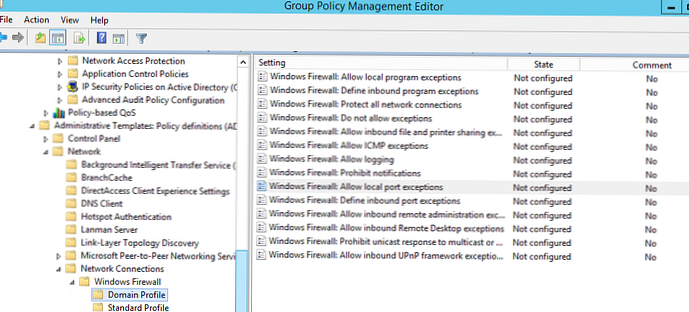

Групові політики, що використовуються для управління настройками брандмауера Захисника Windows

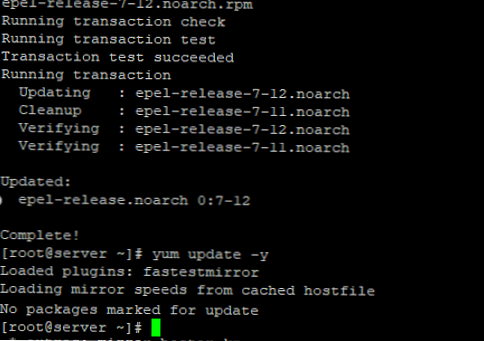

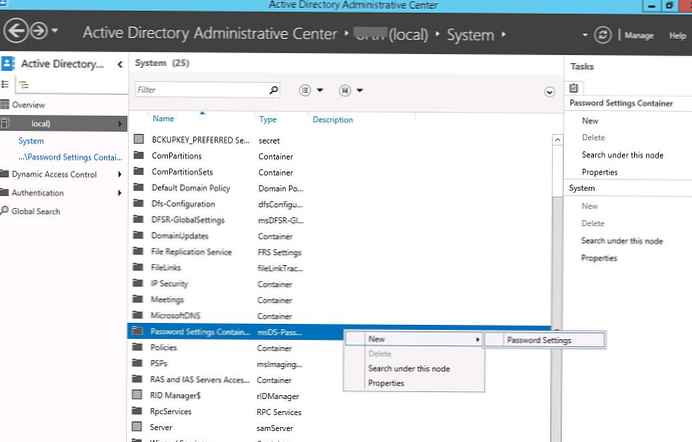

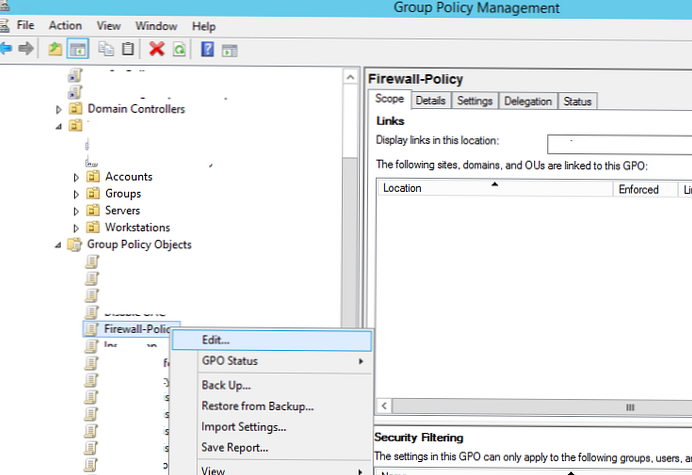

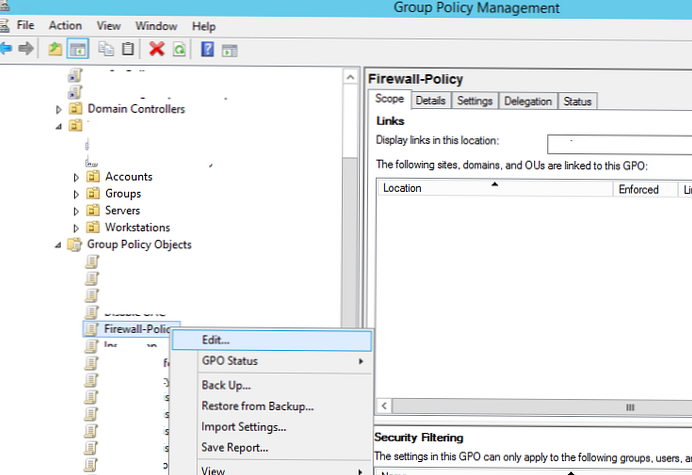

За допомогою редактора доменної групової політики (group Policy Management Console - gpmc.msc) створіть нову політику з ім'ям Firewall-Policy і перейдіть в режим редагування (Edit).

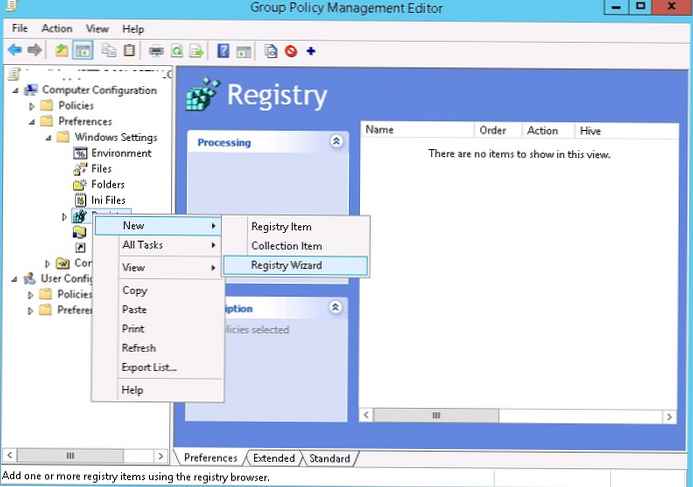

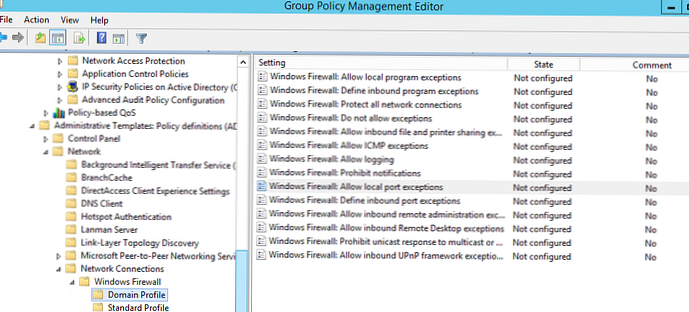

В консолі групової політики є дві секції, в яких можна управляти настройками брандмауера:

- Computer Configuration -> Administrative Templates -> Network -> Network Connections -> Windows Firewall - ця секція GPO використовувалася для настройки правил брандмауера для ОС Vista / Windows Server 2008 і нижче. Якщо у вас в домені немає комп'ютерів зі старими ОС, для настройки брандмауера використовується наступна секція.

- Computer Configuration -> Windows Settings -> Security Settings -> Windows Firewall with Advanced Security - це актуальний розділ для настройки брандмауера Windows в сучасних версіях ОС і по інтерфейсу він нагадує інтерфейс локальної консолі управління брандмауера.

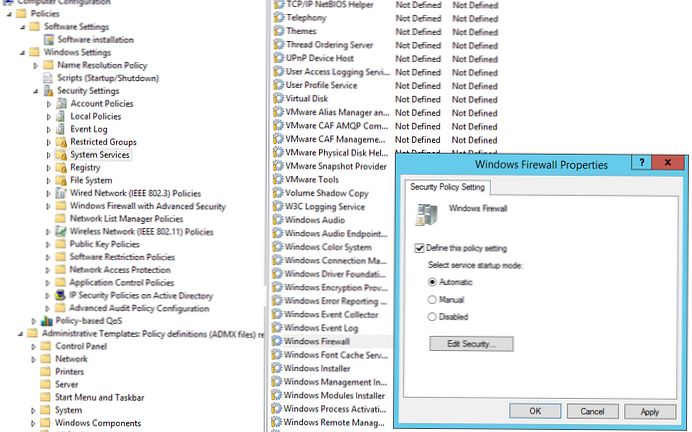

Включаємо Windows Firewall за допомогою GPO

Щоб користувачі (навіть з правами локального адміністратора) не могли вимкнути службу брандмауера, бажано налаштувати автоматичний запуск служби Windows Firewall через GPO. Для цього перейдіть в розділ Computer Configuration-> Windows Settings -> Security Settings -> System Services. Знайдіть у списку служб Windows Firewall і змініть тип запуск служби на автоматичний (Define this policy setting -> Service startup mode Automatic). Переконайтеся, що у користувачів немає прав на зупинку служби.

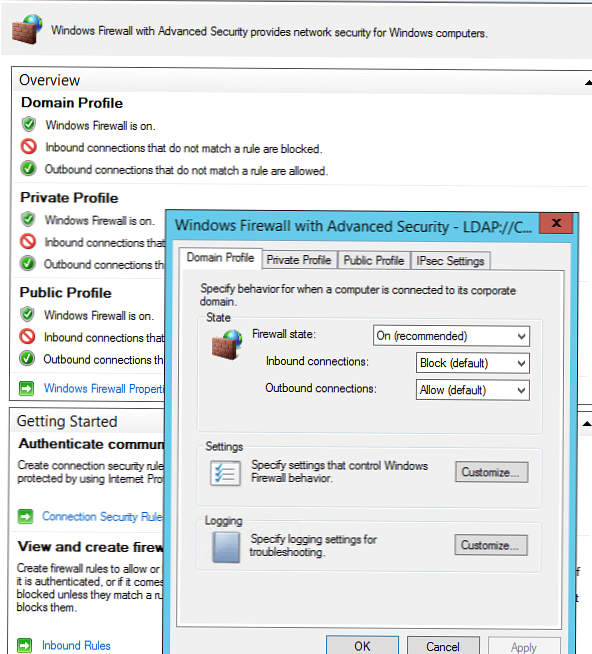

Перейдіть в розділ консолі GPO Computer Configuration -> Windows Settings -> Security Settings. Клацніть ПКМ по Windows Firewall with Advanced Security і відкрийте властивості.

На всіх трьох вкладках Domain Profile, Private Profile і Public Profile (що таке профіль мережі) змініть стан Firewall state на On (recommended). Залежно від політик безпеки у вашій організації ви можете вказати, що всі вхідні підключення за замовчуванням заборонені (Inbound connections -> Block), а вихідні дозволені (Outbound connections -> Allow) і збережіть зміни.

Створюємо правило брандмауера за допомогою групової політики

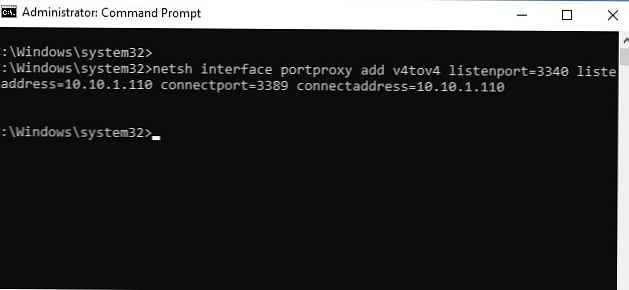

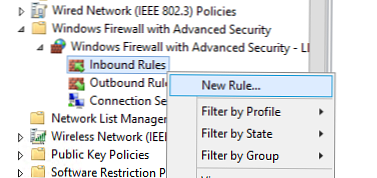

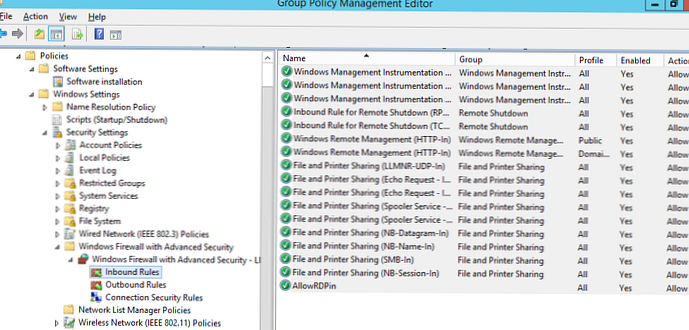

Тепер спробуємо створити дозволяє входить правило брандмауера для всіх. Наприклад, ми хочемо дозволити підключення до комп'ютерів по RDP (порт TCP 3389). Клацніть ПКМ по розділу Inbound Rules і виберіть пункт меню New Rule.

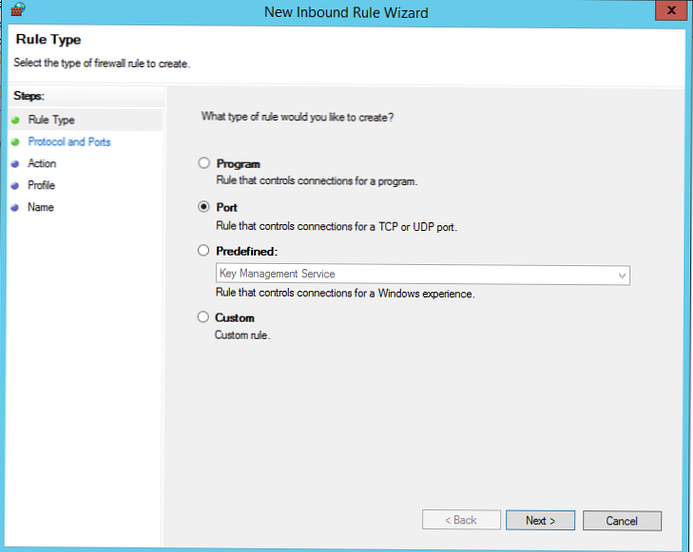

Майстер створення правила брандмауера дуже схожий на інтерфейс локального Windows Firewall на звичайному комп'ютері.

Виберіть тип правила. Можна дозволити доступ для:

- Програми (Program) - можна вибрати виконуваний exe програми;

- Порта (Port) - вибрати TCP / UDP порт або діапазон портів;

- Переднастроєні правило (Predefined) - вибрати одне зі стандартних правил Windows, в яких вже є правила доступу (описані як виконувані файли, так і порти) до типових службам (наприклад, AD, Http, DFS, BranchCache, віддалена перезавантаження, SNMP, KMS і т.д.);

- Власне правило (Custom) - тут можна вказати програму, протокол (інші протоколи крім TCP і UDP, наприклад, ICMP, GRE, L2TP, IGMP і т.д.), IP адреси клієнтів або цілі IP підмережі.

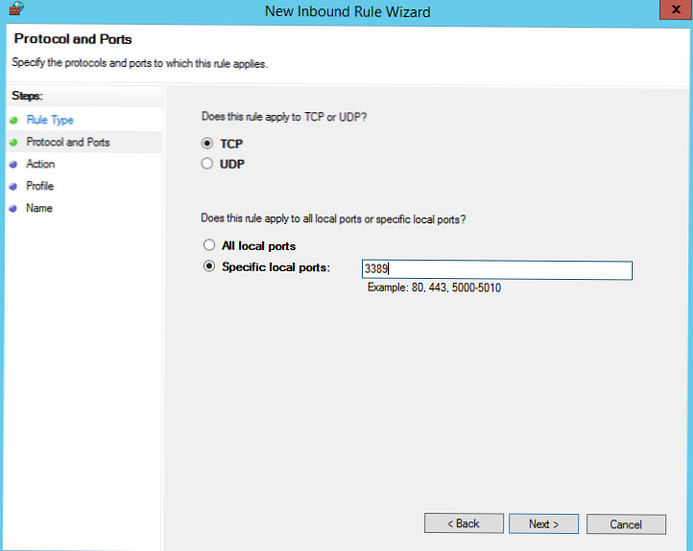

У нашому випадку ми виберемо правило Port. Як протоколу вкажемо TCP, як порт - порт 3389 (RDP порт за замовчуванням, можна змінити).

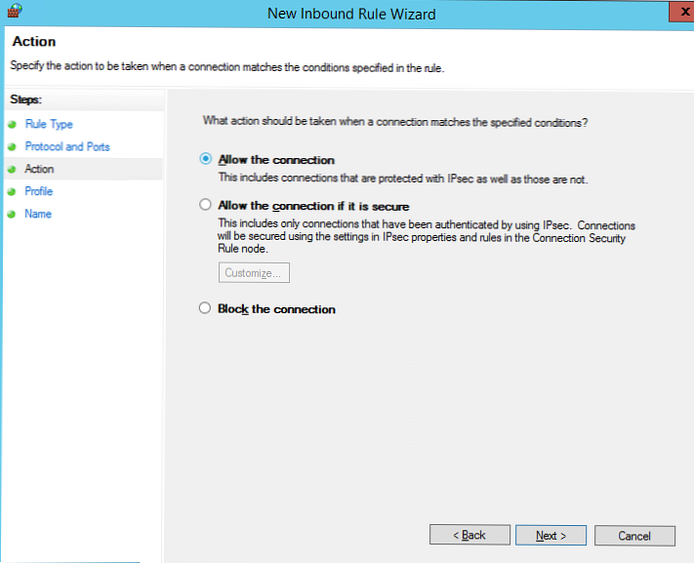

Далі потрібно вибрати що потрібно зробити з таким мережевим з'єднанням: дозволити (Allow the connection), дозволити якщо воно безпечне або заблокувати (Block the connection).

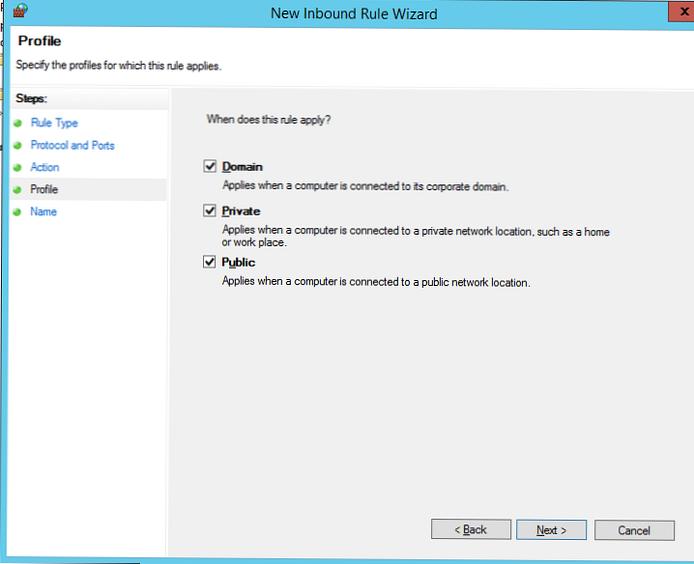

Залишилося вибрати профілі брандмауера, яким потрібно застосувати правило. Можна залишити все профілі (Domain, Private і Public).

На останньому кроці потрібно вказати ім'я правило і його опис. Натисніть кнопку Finish і воно з'явиться в списку правил брандмауера.

Аналогічним чином ви можете налаштувати інші правила для вхідного трафіку, які повинні застосовуватися до вашим клієнтам Windows.

Пам'ятайте, що потрібно створити правила для вхідного і вихідного трафіку.

Тепер залишилося призначити політику Firewall-Policy на OU з комп'ютерами користувачів

Важливо. Перш, ніж застосовувати політику брандмауера до OU з продуктивними комп'ютерами, настійно рекомендується перевірити її на тестових комп'ютерах. В іншому випадку через неправленая налаштувань брандмауера ви можете паралізувати роботу підприємства. Для діагностики застосування групових політик використовуйте утиліту gpresult.exe.Перевірка політик брандмаеера Windows на клієнтах

Оновлення політики на клієнтах (gpupdate / force). Перевірте, що зазначені вами порти доступні на комп'ютерах користувачів (можна використовувати командлет Test-NetConnection або утиліту Portqry).

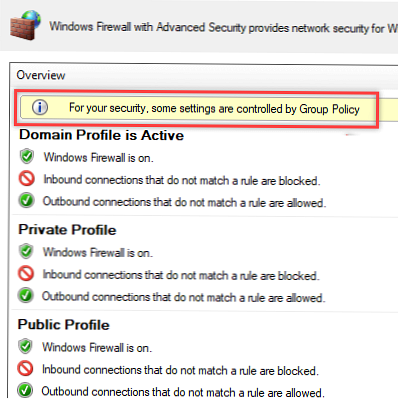

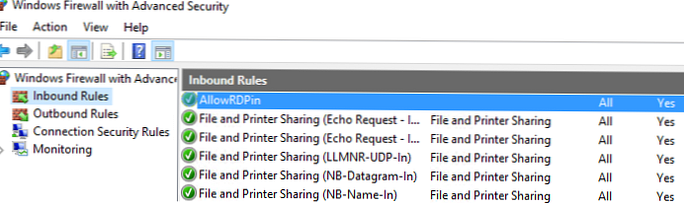

На ПК користувача відкрийте Панель керування \ Система і безпека \ Брандмауер Захисника Windows і переконайтеся, що з'явився напис: Для забезпечення безпеки, деякі параметри управляються груповою політикою (For your security, some settings are controlled by Group Policy), і використовуються задані вами настройки брандмаеера.

Користувач тепер не може змінити налаштування брандмауера, а в списку Inbound Rules повинні бути вказані всі створені вами правила.

Також ви можете вивести настройки брандмауера за допомогою команди:

netsh firewall show state

Імпорт / експорт правил брандмауера Windows у GPO

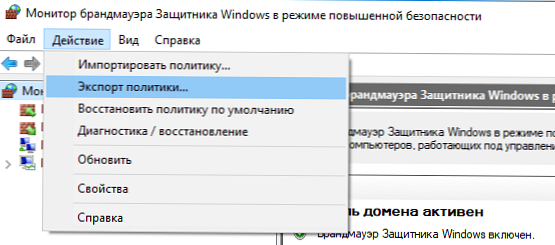

Звичайно, процес створення правил для брандмауера Windows - дуже копітка і довгий заняття (але внаслідок того варто). Для спрощення своє завдання можна скористатися можливістю імпорт і експорту налаштувань брандмауера Windows. Для цього вам достатньо потрібним чином налаштувати локальні правила брандмауера на звичайному робочої станції. Потім встаньте на корінь оснащення брандмауера (Монітор Брандмауера Захисника Windows в режимі підвищеної безпеки) і виберіть пункт Дія -> експорт політики.

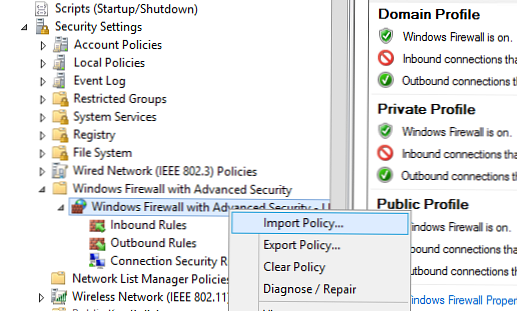

Політика вивантажується в WFW файл, який можна імпортувати в редакторі Group Policy Management Editor, вибравши пункт Import Policy і вказавши шлях до файлу wfw (поточні настройки будуть перезаписані).

Доменні і локальні правила брандмауера

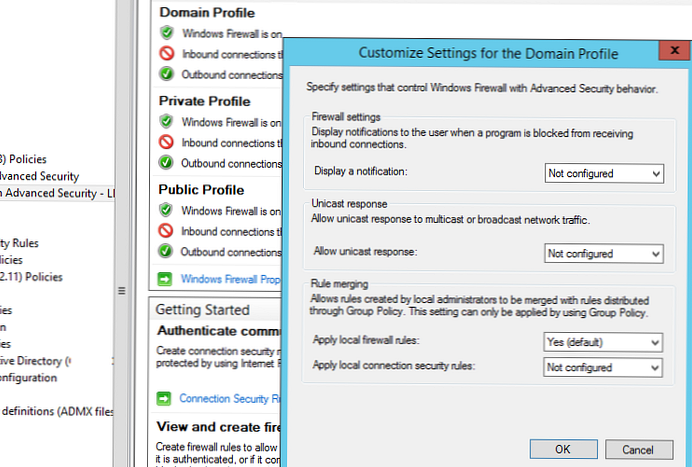

Залежно від того, чи хочете ви, щоб локальні адміністратори могли створювати на своїх комп'ютерах власні правила брандмауера і ці повинні бути об'єднані з правилами, отриманими за допомогою групової політики. в груповій політиці ви можете вибрати режим об'єднання правил. Відкрийте властивості політики і зверніть увагу на налаштування в розділі Rule merging. За замовчуванням режим об'єднання правил включений. Ви можете примусово вказати, що локальний адміністратор може створювати власні правила брандмауера: в параметрі Apply local firewall rules Виберіть Yes (default).

Кілька порад про управління брандмауером Windows через GPO

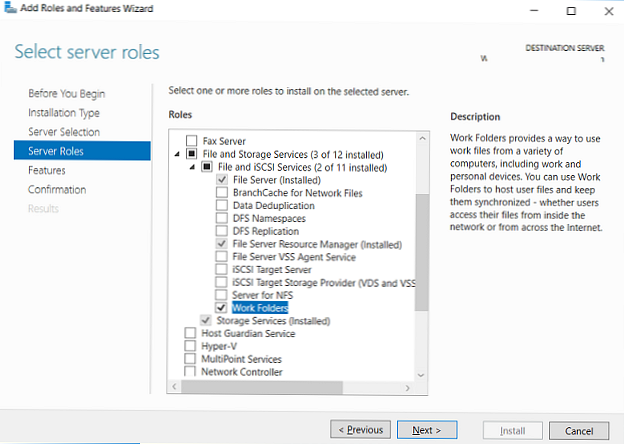

Звичайно, для серверів і робочих станцій потрібно створювати окремі політики управління правилами брандмауера (для кожної групи однакових серверів можливо доведеться створити власні політики в залежності від їх ролі). Тобто правила брандмауера для контролера домену, поштового Exchange сервера і сервера SQL будуть відрізнятися.

Які порти потрібно відкрити для тієї чи іншої служби потрібно шукати в документації на сайті розробника. Процес досить копіткий і на перший погляд складний. Але поступово цілком реальною прийти до працездатною конфігурації Windows брандмауера, який дозволяє тільки схвалені підключення і блокує все інше. З досвіду хочу зазначити, що на ПО Microsoft можна досить швидко знайти список використовуваних TCP / UDP портів.