Вступ

Плати HP iLO, які поставляються разом з серверами HP, є чудовою альтернативою класичним KVM. Вони надають можливість усунення несправностей через віддалену консоль прямо через звичайний Web- браузер, в якому потрібно вказати ip адреса плати iLO. Кожна iLO має власні облікові записи і паролі, що дозволяють авторизуватися для доступу до нього, крім того, для аутентифікації, вона може використовувати бази даних LDAP, такі як Windows Active Directory. У цій статті описується, як змусити ILO працювати з Windows Active Directory. Ця стаття призначена для системних адміністраторів серверів HP, яким набридло запам'ятовувати паролі на кожній iLO, і які хочуть використовувати єдину систему аутентифікації

Крок 1. Переконайтеся, що Active Directory підтримує запити через SSL.

Не будемо наводити докладну інструкцію про те, як включити SSL для Ldap. Це виходить за рамки статті, думаю ви самі знайдете цю інформацію.

Крок 2. Створити групу адміністраторів ILO в Active directory

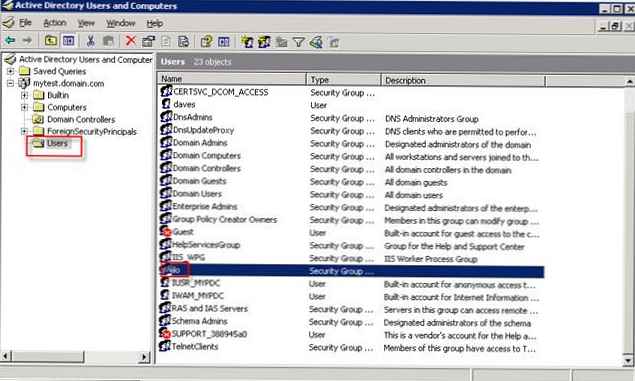

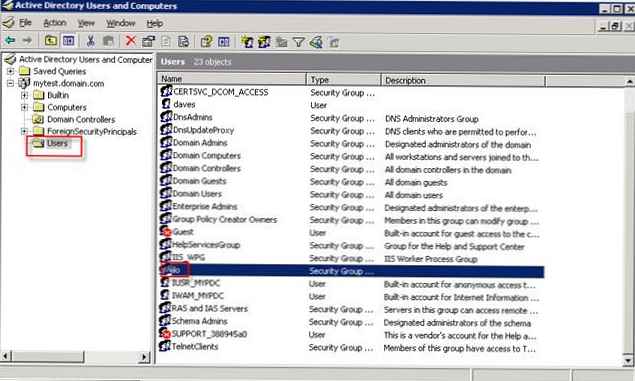

1. Відкрийте оснастку «Active Directory користувачі і комп'ютери». Домен, який я використовую в цій статті, називається «mytest.domain.com».

2.В відповідної OU створіть групу користувачів. Я назвав свою «ilo». Це група буде використана для надання доступу на плату iLO.

Додайте в створену групу облікові записи користувачів, я додав одного з ім'ям "daves".

Крок 3. Отримайте унікальне ім'я (Distinguished Name) створеної групи

У моєму випадку група iLo знаходиться в організаційному юніте (OU) в розділі «Users». Тому контекст цієї групи буде виглядати наступним чином:

CN=Users,DC=mytest,DC=domain,DC=com

Повне ім'я групи виглядає так:

CN = ilo, CN = Users, DC = mytest, DC = domain, DC = com

Крок 4. Налаштування ILO

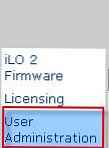

1. Відкрийте веб-інтерфейс управління картою iLO. Перейдіть на вкладку "Administration"

2. У правій панелі виберіть "User administration"

2. У правій панелі виберіть "User administration"

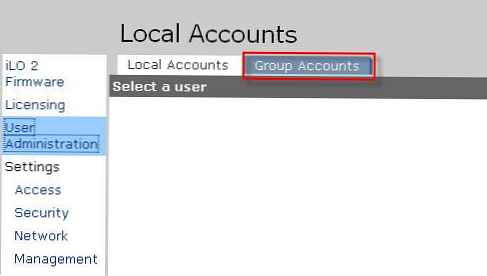

3. Перейдіть на вкладку "Group Accounts"

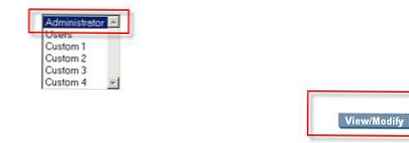

4. Далі виберіть ту групу, з якою б ви хотіли асоціювати вашу доменну групу "ilo". Ви також зможете надалі налаштувати цій групі необхідний права доступу iLO. У нашому випадку, я надаю адміністраторські права. Виділіть пункт «Administrator», натисніть кнопку «View / Modify».

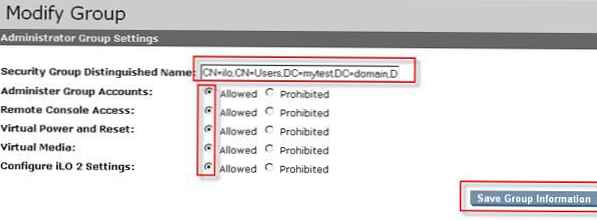

5. У поле «Security Group Distinguished Name» введіть LDAP шлях до створеної раніше групі ilo. У моєму випадку це

CN=ilo,CN=Users,DC=mytest,DC=domain,DC=com

Виберіть необхідні дозволи безпеки для членів вашої групи, зазначивши перемикачі. Я дав їм повне право. Натисніть кнопку «Save Group Information»

6. Тепер налаштуємо параметри нашого контролера домену в властивості ILO.

З вкладки "Administration" перейдіть на вкладку "Directory".

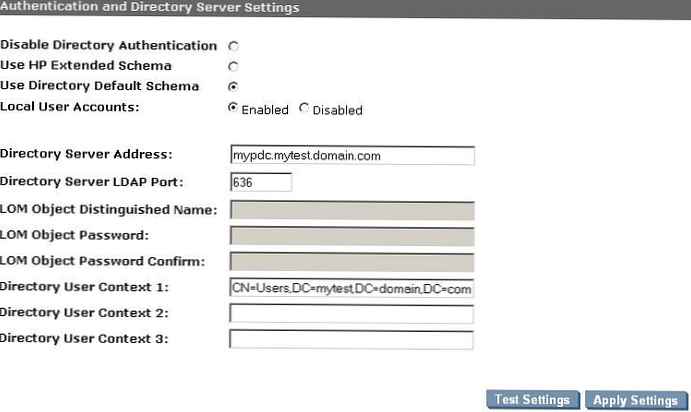

7. Введіть інформацію про ваш контролері домену AD.

Виберіть опцію «Use Directory Default Schema»

Введіть повне доменне ім'я контролера домену (в моєму випадку це mypdc.mytest.domain.com)

Введіть порт LDAP 636.

Введіть контекст групи ili. У моєму випадку це

CN=Users,DC=mytest,DC=domain,DC=com

Таким чином, у вас вийде приблизно така форма:

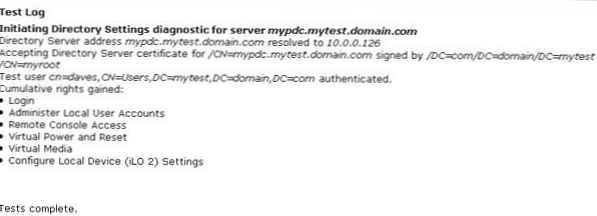

Тепер натисніть кнопку «Застосувати». Якщо ви все правильно налаштували, тепер ви можете використовувати обліковий запис користувача AD для авторизації в iLO (mytest \ daves або [email protected]). Для тестування з'єднання з AD, ви можете скористатися відповідною кнопкою "Test Settings" на цій сторінці. Ця функція дуже корисна для усунення неполадок і діагностики. Нижче наведено приклад успішного тестування зв'язку плати iLO і AD.