За замовчуванням віддалений rdp-доступ до робочого столу контролерів домену Active Directory є тільки у членів групи адміністраторів домену. У цій статті ми покажемо, як надати rdp доступ до контролерів домену звичайним користувачам без надання адміністративних повноважень.

Багато хто може цілком обгрунтовано заперечити, навіщо, власне, рядовим користувачам потрібен віддалений доступ до робочого столу DC. Дійсно, в small і middle-size інфраструктурах, коли всю інфраструктуру обслуговують кілька адміністраторів, які володіють правами адміністратора домену, така необхідність навряд чи знадобиться. Однак у великих корпоративних мережах, які обслуговує великою кількістю персоналу, нерідко виникає необхідність надання rdp доступу до DC (як правило до філіальних DC або RODC) різним групам адміністраторів серверів, команді моніторингу, черговим адміністраторам та іншим технічним фахівцям. Також бувають ситуації, коли на DC розгортають сторонні служби, управляти не доменними адміністраторами, яке також необхідно якось обслуговувати.

Порада. Одночасне співіснування ролей Active Directory Domain Services і Remote Desktop Service (роль термінального сервера) на одному сервері не підтримується. Якщо є тільки один фізичний сервер, на якому потрібно розгорнути і DC і термінальні служби, краще вдатися до віртуалізації, тим більше ліцензійна політика Microsoft дозволяє запуск відразу двох віртуальних серверів на одній ліцензії Windows Server 2016/2012 R2 в редакції Standard.Після підвищення ролі сервера до контролера домену з оснасток управління комп'ютерами пропадають інструменти управління локальними користувачами і групами. При спробі відкрити консоль Local Users and Groups (lusrmgr.msc). з'являється помилка:

The computer xxx is a domain controller. This snip-in can not be used on a domain controller. Domain accounts are managed with the Active Directory Users and Computers snap-in.

Як ви бачите, на контролері домену відсутні локальні групи. Замість локальної групи Remote Desktop Users, на DC використовується вбудована доменна група Remote Desktop Users (знаходяться контейнері Builtin). Керувати цією групою можна з консолі ADUC або з командного рядка на DC.

Виведемо складу локальної групи Remote Desktop Users на контролері домену:

net localgroup "Remote Desktop Users"

Як ви бачите, вона порожня. Додамо в неї доменного користувача itpro (в нашому прикладі itpro-звичайний користувач домену без адміністративних привілеїв).

net localgroup "Remote Desktop Users" / add corp \ itpro

Переконаємося, що користувач був доданий до групи

net localgroup "Remote Desktop Users"

Також можна перевірити, що тепер користувач входить в доменну групу Remote Desktop Users.

Також можна перевірити, що тепер користувач входить в доменну групу Remote Desktop Users.

Однак і після цього користувач не може підключитися до DC через Remote Desktop.

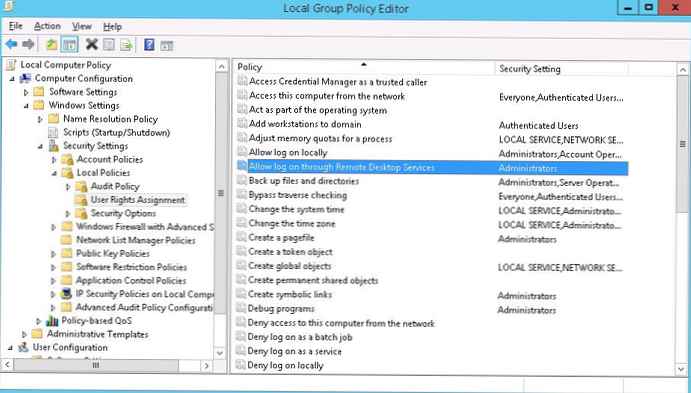

To sign in remotely, you need the rights to sign in Remote Desktop Services. By default only members of the Administrators group have this right. If the group you're in does not have this right, or if the right has been removed from Administrators group, you need to be granted this right manually. Справа в тому, що можливість підключення до RDP в системах Windows визначається політикою Allow log on through Remote Desktop Services (В Windows 2003 і раніше політика називається Allow log on through terminal services). Після підвищення ролі сервера до DC в цій політики залишається тільки група Administrators (це адміністратори домену) ...

Справа в тому, що можливість підключення до RDP в системах Windows визначається політикою Allow log on through Remote Desktop Services (В Windows 2003 і раніше політика називається Allow log on through terminal services). Після підвищення ролі сервера до DC в цій політики залишається тільки група Administrators (це адміністратори домену) ...

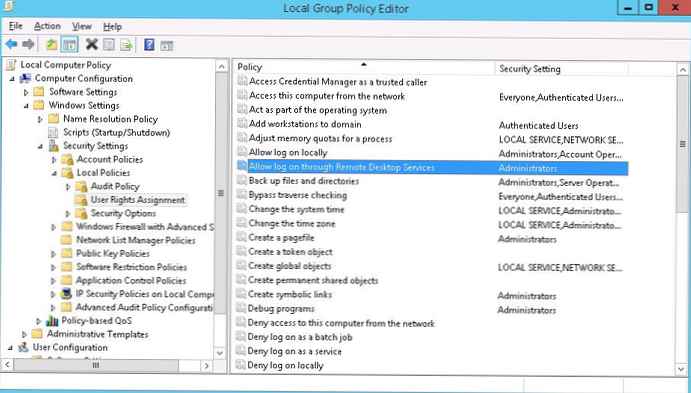

Щоб дати можливість підключення членам групи Remote Desktop Users потрібно потрібно на контролері домену:

- Запустити редактор локальної політики (gpedit.msc)

- Перейти в розділ Computer Configuration -> Windows settings -> Security Settings -> Local policies -> User Rights Assignment

- Знайти політику з ім'ям Allow log on through Remote Desktop Services

- Відредагувати політику, додавши в неї доменну групу Remote Desktop Users (в форматі domain \ Remote Desktop Users), Або безпосередньо доменного користувача або групу (в форматі domain \ somegroupname)

- Запустити оновлення локальний політик

gpupdate / force

Зверніть увагу, що необхідні групи не повинні бути присутніми в політиці «Deny log on through Remote Desktop Services», тому що вона має пріоритет (див статтю Обмеження мережевого доступу в домені під локальними учетке).

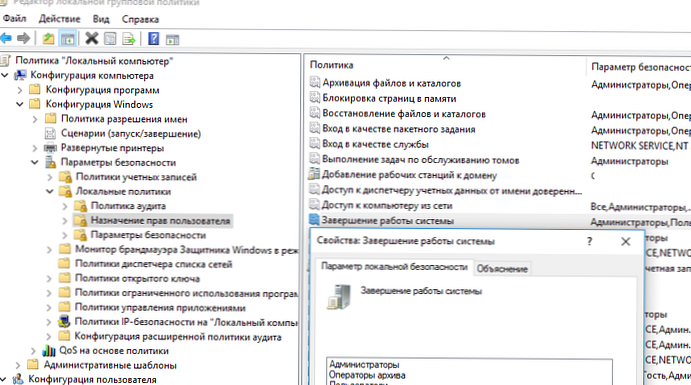

Примітка. Щоб дозволити користувачеві локальний вхід на DC (через консоль сервера), його обліковий запис або групу, в якій він перебуває потрібно додати також і в політику Allow log on locally. За замовчуванням це право є у наступних доменних груп- Account Operators

- Administrators

- Backup Operators

- Print Operators

- Server Operators.

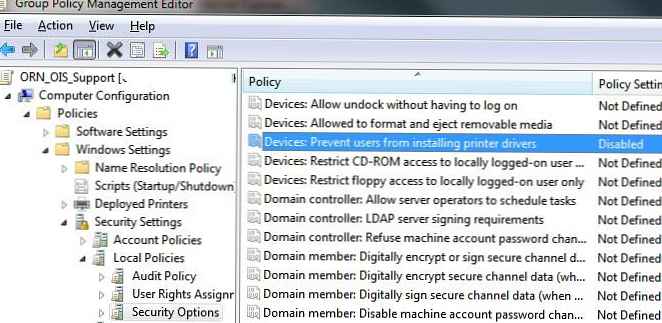

Найкраще створити в домені нову групу безпеки, наприклад, AllowDCLogin і додати в неї облікові записи користувачів, яким потрібно дозволити віддалений доступ до DC. Якщо потрібно дозволити доступ відразу на всі контролери домену AD, замість редагування локальної політики на кожному DC, краще через консоль GPMC, msc додати групу користувачів в доменну політику Default Domain Controllers Policy (політика Computer Configuration \ Windows Settings \ Security Settings \ Local Policies \ User Rights Assignment -> Allow log on through Remote Desktop Services).

важливо. У тому випадку, якщо ви змінюєте доменну політику, не забудьте додати в неї групи адміністраторів домену / підприємства, інакше вони втратять віддалений доступ до контролерів домену

Після даних змін у зазначених користувачів і груп з'явиться можливість rdp підключення до контролера домену. Спробуйте по RDP підключиться до DC під обліковим записом користувача. Він повинен побачити робочий стіл контролера домену. Звичайним користувачами можна надати право на запуск / зупинку певних служб на DC наступним чином.