У цій статті ми розглянемо особливості делегування адміністративних повноважень в домені Active Directory. Делегування дозволяє надати право на виконання деяких завдань управління в AD звичайним користувачам домену, не включаючи їх у привілейовані доменні групи, такі як Domain Admins, Account Operators і т.д ... Наприклад, за допомогою делегування ви можете надати певній групі користувачів (припустимо, Helpdesk ) право на додавання користувачів в групи, заклад нових користувачів в AD і скидання пароля.

зміст:

- Особливості делегування прав в AD

- Делегування повноважень на скидання паролів і розблокування облікових записів

- Делегація повноважень на приєднання комп'ютерів в домен AD

- Відключаємо делегування прав в домені AD

Особливості делегування прав в AD

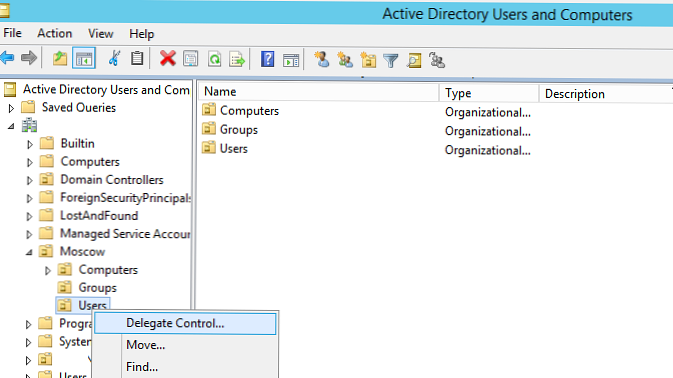

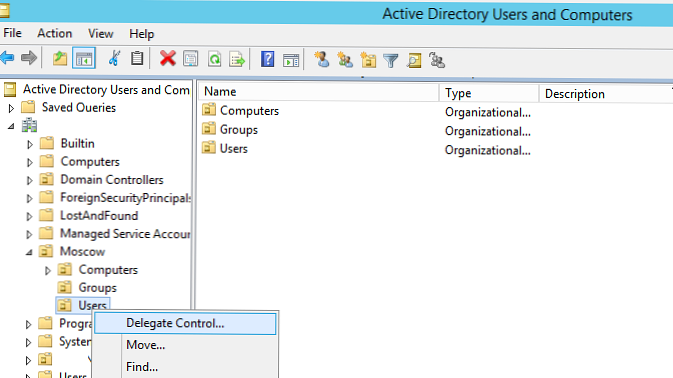

Для делегації повноважень в AD використовується майстер Delegation of Control Wizard в графічній оснащенні Active Directory Users and Computers (DSA.msc).

Адміністративні права в AD можна делегувати на досить детальному рівні. Одній групі можна надати право на скидання пароля в OU, інший - на створення і видалення акаунтів, третє на скидання пароля. Можна налаштувати успадкування дозволів на вкладені OU. Ви можете делегувати повноваження на рівні:

- Сайту AD;

- Всього домену;

- Конкретної OU в Active Directory.

Зазвичай не рекомендується делегувати дозволу безпосередньо для користувача. Замість цього створіть в AD нову групу безпеки, додайте в неї користувача і делегуйте повноваження на OU для групи. Якщо вам знадобиться надати такі ж права в домені ще одному користувачеві, вам буде досить додати його в групу безпеки.

Зверніть увагу, що ви не повинні надавати кому-б то не було права на управління OU з адміністративними акаунтами. Інакше легко може статися ситуація, коли будь-який співробітник служби підтримки може скинути пароль адміністратора домена. Всі чутливі користувачі і групи з підвищеними привілеями потрібно розміщувати в окремій OU, на яку не поширюється правила делегування.Делегування повноважень на скидання паролів і розблокування облікових записів

Уявімо, наше завдання - надати групі HelpDesk право на скидання пароля і розблокування акаунтів користувачів в домені. Отже, створимо нову групу в AD за допомогою PowerShell:

New-ADGroup "HelpDesk" -path 'OU = Groups, OU = Moscow, DC = corp, dc = winitpro, DC = ru' -GroupScope Global

Додайте до групи потрібних користувачів:

Add-AdGroupMember -Identity HelpDesk -Members ivanovaa, semenovvb

Запустіть консоль Active Directory Users and Computers (ADUC), клацніть ПКМ по OU з користувачами (в нашому прикладі це 'OU = Users, OU = Moscow, DC = corp, dc = winitpro, DC = ru') і виберіть пункт меню Delegate Control.

Виберіть групу, якій ви хочете надати адміністративні повноваження.

Виберіть зі списку один з переднастроєних наборів привілеїв (Delegate the following common tasks):

- Create, delete, and manage user accounts;

- Reset user passwords and force password change at next logon;

- Read all user information;

- Create, delete and manage groups;

- Modify the membership of a group;

- Manage Group Policy links;

- Generate Resultant Set of Policy (Planning);

- Generate Resultant Set of Policy (Logging);

- Create, delete, and manage inetOrgPerson accounts;

- Reset inetOrgPerson passwords and force password change at next logon;

- Read all inetOrgPerson information.

Або створіть власне завдання делегування (Create a custom task to delegate). Я виберу другий варіант.

Виберіть тип об'єктів AD, на які потрібно надати права. Оскільки нам потрібно надати права на облікові записи користувачів, виберіть пункт User Object. Якщо ви хочете надати право на створення і видалення користувачів в цьому OU, виберіть опції Create / Delete selected objects in this folder. У нашому прикладі ми не надаємо таких повноважень.

У списку дозволів потрібно вибрати ті привілеїв, які ви хочете делегувати. У нашому прикладі ми виберемо право на розблокування (Read lockoutTime і Write lockoutTime) І скидання пароля (Reset password).

Для пошуку джерела блокування аккаунтів в домені служби підтримки клієнтів потрібно надати право пошуку по журналам на контролерах домену.

Натисніть Next і на останньому екрані підтвердіть призначення обраних повноважень.

Тепер під обліковим записом користувача з групи HelpDesk спробуйте з PowerShell скинути пароль користувача з OU Users, наприклад з PowerShell:

Set-ADAccountPassword petricdb -Reset -NewPassword (ConvertTo-SecureString -AsPlainText "PPPPa $$ w0rd1" -Force -Verbose) -PassThru

Пароль повинен скинутися успішно (якщо він відповідає доменної політиці паролів).

Тепер спробуйте створити користувача в даній OU з помомью командлет New-ADUser:

New-ADUser -Name kalininda -Path 'OU = Users, OU = Moscow, OU = winitpro, OU = DC = ru' -Enabled $ true

Повинна з'явиться помилка доступу, тому що повноважень на створення облікових записів ви не делегували.

Для контролю користувачам, яким ви делегованими привілеї, ви можете використовувати журнали контролерів домену. Наприклад, ви можете відстежити хто скинув пароль користувача в домені, дізнатися хто створив обліковий запис користувача в AD або відстежити зміни в певних групах AD.

Делегація повноважень на приєднання комп'ютерів в домен AD

За замовчуванням будь-який користувач домену може приєднати в домен 10 комп'ютерів. При додаванні в домен 11-го комп'ютера з'являється повідомлення про помилку.

Your computer could not be joined to the domain. You have exceeded the maximum number of computer accounts you are allowed to create in this domain. Contact your system administrator to have this limit reset or increased.

Ви можете змінити це обмеження на рівні всього домену, збільшивши значення в атрибуті ms-DS-MachineAccountQuota (посилання). Або (набагато правильніше і безпечніше), делегувавши право на приєднання комп'ютерів до домену в певній OU конкретній групі користувачів (helpdesk). Для цього потрібно надати право створювати об'єкти типу (Computer objects). У майстра делегування виберіть Create selected objects in this folder.

А в секції Permissions виберіть Create All Child Objects.

Відключаємо делегування прав в домені AD

Щоб позбавити групу делегованих раніше прав на OU, відкрийте властивості OU в консолі ADUC і перейдіть на вкладку Security.

У списку дозволів знайдіть групу, який ви делегували права і натисніть Remove. Список наданих повноважень можна подивитися на вкладці Advanced. Як ви бачите для групи HelpDesk дозволений скидання паролів.

Також зі вкладки Security -> Advanced ви можете самостійно налаштувати делегування повноважень, призначаючи нестандартні дозволів різним групам безпеки.