У Windows Server 2012 з'явився нова концепція централізованого управління доступом до файлів і папок на рівні всієї компанії під назвою Dynamic Access Control (динамічний контроль доступу). Основна відмінність нової системи динамічного контролю доступу від старої системи доступу до файлів і папок Access Control List (ACL - списки контролю доступу), що дозволяє надавати доступ тільки на облікових записів користувачів і груп, полягає в тому, що за допомогою Dynamic Access Control (DAC) можна управляти доступом на основі практично будь-якого заданого атрибуту і навіть критерію. За допомогою Dynamic Access Control в Windows Server 2012 можна створювати цілі правила управління доступу до даних, які дозволять проворить, наприклад, чи входить користувач в певні групи, числиться він в фінансовому відділі і підтримує його планшет шифрування RMS. Ці правила у вигляді політик надалі можна застосувати до будь-якого (або всім) файлових серверів організації, створивши тим самим єдину систему безпеки.

Недоліки організації доступу на основі ACL

Яким чином реалізовувався доступ до загальних каталогах на файлових серверах до появи Dynamic Access Control. На загальну папку на рівні NTFS і / або кулі призначалися певні списки доступу, що включаються в себе певні групи в AD (або локальні групи сервера) або конкретні облікові записи. Щоб користувач отримав доступ до потрібного каталогу, адміністратор повинен був включити його до відповідної групи. Які недоліки такої моделі організації доступу?

· Доступ регулюється тільки на підставі тільки членства в групі

· При великій кількості спільних папок необхідно створювати велику кількість груп (виливається в збільшення квитка Kerberos)

· Відсутня можливість контролю доступу на підставі характеристик пристрою користувача, з якого підключається користувач

· Неможливість реалізації складних сценаріїв доступу

При контролі доступу тільки на основі ACL нерідкі випадки, коли користувач випадково викладає конфіденційну інформацію (зарплати топ-менеджерів, наприклад) на загальнодоступний (public) ресурс, де всі бажаючі можуть з нею познайомиться.

Зазначені вище недоліки покликана усунути технологія динамічного контролю доступу.

Архітектура і принципи Windows Server 2012 Dynamic Access Control

У Windows Server 2012 Dynamic Access Control створює ще один рівень управління доступом до файлових об'єктів на рівні всього домену, причому на ці об'єкти продовжують діяти NTFS дозволами

(ACL). Відзначимо, що правила DAC можуть діяти повсюдно, незалежно від того, які NTFS права виставлені на об'єкті.

Однією з основних концептів моделі DAC є поняття claim (Заявка або твердження). У моделі управління доступом Windows Server 2012 claim є атрибут Active Directory, якою визначено для використання з централізованими політиками доступу (Central Access Policies). В якості критеріїв можна використовувати практично будь-які зберіганню в AD параметри, що належать певному об'єкту, наприклад, ID пристрою, спосіб входу в систему, місцезнаходження, особисті дані і т.д. Налаштування claim-ів здійснюється за допомогою консолі управління Active Directory Administrative Center (ADAC) В новому контейнері Claim Based Access. В цьому контейнері (спочатку порожньому) можна створювати власні твердження і пов'язувати їх з атрибутами користувачів або комп'ютерів. Грунтуючись на значеннях claim-ів можна визначити чи давати доступ цьому користувачеві / пристрою до того чи іншого об'єкту файлової системи.

Наступний компонент DAC - властивості ресурсів (Resource Properties), За допомогою яких визначаються властивості ресурсів, які в подальшому будуть використовувати в правила авторизації. Resource Properties - це також окремий контейнер в Dynamic Access Control.

Наступними елементами DAC є правила Central Access Rules і політики Central Access Policy. CentralAccess Rules описують який рівень доступу надати до файлів, яким користувачам, з якими задані твердження, з яких пристроїв і т.д. Central Access Policy - це політика, яка містить в собі правила Central Access Rules, яка в подальшому за допомогою GPO буде поширена по всій організації (або конкретної OU).

Яким чином можна перейти на модель управління доступом Dynamic Access Control в організації:

1. Створити один / кілька видів Клайм.

2. Активувати одні / кілька властивостей ресурсів (мітки або теги у файлових об'єктів)

3. Створити правило Central Access Rule, в якому визначається умови надання доступу

4. Додати створені правила в політику Central Access Policy

5. За допомогою групових політик поширити CAP на файлові сервера

Природно, перед впровадженням Dynamic Access Control необхідно налаштувати систему класифікації файлів, як це зробити описується в статті: Класифікація файлів за допомогою File Classification Infrastructure в Windows Server 2012. Етап визначення та класифікація даних, що зберігаються на файл-серверах найбільш важкий і трудомісткий, результатом якого буде призначення керованим файловим об'єктам NTFS тегів.

Яким чином здійснюється перевірка дозволів пі доступі до файлу / каталогу кінцевого користувача, адже тепер крім прав доступу на NTFS здійснюється ще і перевірка на відповідність Клайм? Послідовність перевірки дозволів наступна:

· Share ACL

· Central Access Policy

· NTFS ACL

Приклад використання Dynamic Access Control в Windows Server 2012

Спробуємо розібрати на практиці можливі приклад налаштування DAC в Windows 2012. Припустимо, що ми хочемо створити політику доступу, регулюючу доступ на основі департаменту користувачі і країни, в якій він знаходиться.

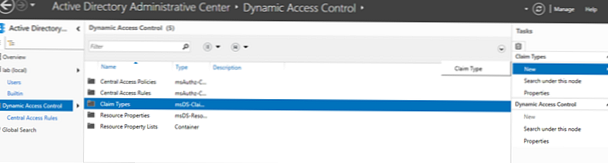

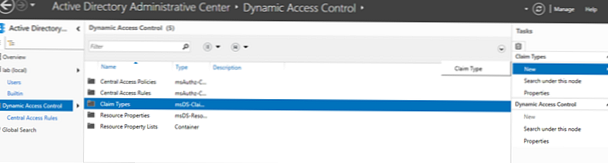

За допомогою консолі AD Administrative Center створимо два нових claim-a: Department і Country. Для цього перейдіть в контейнер Dynamic Access Control -> Claim Types і в меню виберіть пункт New:

Створимо нове твердження з ім'ям Department :

і Country :

В атрибуті Country вкажемо два зумовлених (suggested) Значення (EG - Єгипет, і QR - Катар):

Далі створимо нову властивість ресурсу (Resource Properties) для затвердження Country: New-> Resource Properties.

Потім в контейнері Resource Properties активуйте твердження Department

Тепер створимо нове правило Central Access Rule. У цьому правилі будуть вказані дозволи, які застосовуються до об'єкта, якщо claim збігається з правилом, описаному в CAR.

Припустимо, ми правило, що визначає, що пользовали Finance Admins (Department = Finance і County = EG), мають повний доступ, а користувачі Finance Execs (Department = Finance) - доступ тільки на читання. Це правило буде застосовано до всіх правилами, класифікованих, як відносяться до фінансового департаменту:

У підсумку, правило буде виглядати так:

Потім створимо політику Central Access Policy (CAP), яка за допомогою GPO буде застосована до всіх файлових серверів.

У нову політику CAP, включимо правило для фінансового департаменту, створене раніше:

Далі правило Central Access Policy за допомогою групових політик потрібно застосувати до всіх файлових серверів. Для цього потрібно створити нову політику GPO і прілінкованние її до OU з файловими серверами.

У вікні редактора групових політик (Group Policy Management Editor) перейдіть в розділ Computer Configuration-> Policies-> Windows Settings-> Security Settings-> File System-Central Access Policy-> Manage Central access policies.

У вікні налаштувань Central Access Policies Configuration додамо політику Finance Data і натиснемо OK.

Далі потрібно дозволити всім доменним контролерам призначати Клайм. Це також виконується за допомогою GPO, проте в цьому випадку нам потрібно відредагувати політику контролерів домену - Default Domain Controllers Policy . Перейдіть в розділ Computer Configuration-> Policies-> Administrative Templates-> System-> KDC. Відкрийте параметр KDC Support for claims, compound authentication and Kerberos armoring, задайте йому значення Enabled, а в випадаючому списку виберіть Supported

Закрийте редактор групових політик і обновіть політики на контролері домену і файлових серверах командою

gpupdate / force

Подивимося, що ж у нас вийшло.

Відкрийте на файлом сервері, до якого застосовується створена нами політика, властивості будь-якої загальної папки або документа, і перейдіть на вкладку Classification. Як ви бачите, в ньому з'явилися два твердження. Якщо автоклассіфікація не настроєна, їх значення будуть не задані.

Примітка: Щоб при доступі до файлу перевірялися ще й дозволу DAC, у користувачів повинен бути доступ до каталогу / файлу на рівні NTFS. У цьому прикладі ми надамо всім повний доступ на рівні NTFS.

Перевіримо поточні дозволу на папку.

Перейдемо на вкладку Central Policy і застосуємо політику Finance Data.

Якщо у користувача не призначені затвердження (він входить в потрібну групу, але у нього не визначені атрибути department і country), доступу до каталогу у нього не буде.

висновок

За допомогою комбінації технологій DAC, AD RMS (як організувати динамічне шифрування файлів за допомогою AD RMS і FCI) і FCI можна створювати потужні схеми управління доступом до документів і захисту конфіденційної інформації, реалізуючи повноцінне DLP систему на базі інфраструктури Windows Server 2012.