У цій статті ми розберемо методику використання функціоналу File Server Resource Manager (FSRM) на файловому сервері Windows Server 2012 R2 для детектировании і блокування роботи вірусів-шифрувальників (Троянів-енкодерів, Ransomware або CryptoLocker). Зокрема, розберемося, як встановити службу FSRM, налаштувати детектування певних типів файлів і, в разі детектування таких файлів, заблокувати доступ користувача до каталогу на файловому сервері.

зміст:

- Детектування шифрувальників за допомогою FSRM

- Налаштування SMTP параметрів FSRM для відправки email повідомлень

- Створення групи розширень файлів, що створюються шифрувальником

- Налаштування File Screen Templates

- Застосування шаблону File Screen до диску або папці

- Автоматичне блокування доступу користувача, зараженого шифрувальником

- Тестування захисту FSRM

Детектування шифрувальників за допомогою FSRM

Якщо компонент File Server Resource Manager ще не встановлено на сервері, його можна встановити за допомогою графічної консолі Server Manager або з командного рядка PowerShell:

Install-WindowsFeature FS-Resource-Manager -IncludeManagementTools

Перевіримо, що роль встановилася:

Get-WindowsFeature -Name FS-Resource-Manager

Після установки компонента сервер потрібно перезавантажити.

Після установки компонента сервер потрібно перезавантажити.

Налаштування SMTP параметрів FSRM для відправки email повідомлень

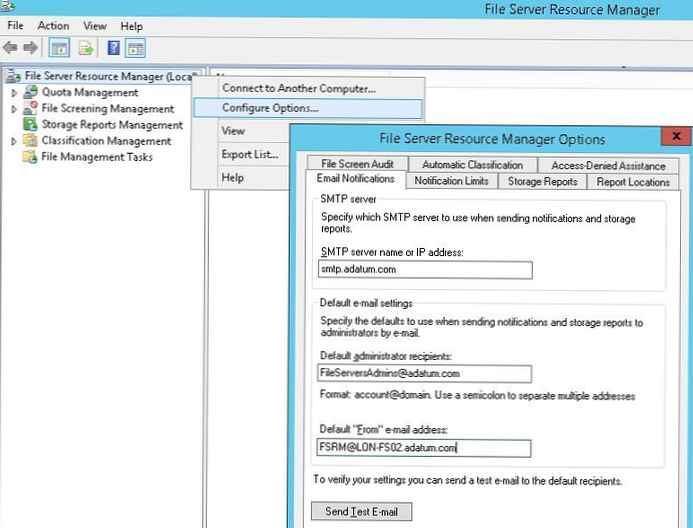

Наступний етап - конфігурація SMTP параметрів служби FSRM, завдяки яким адміністратор може налаштувати відправку email повідомлень на свій ящик. Для цього запустіть консоль fsrm.msc, клацніть ПКМ по кореню консолі File Server Resource Manager і виберіть пункт Configure Options.

Вкажіть адресу SMTP сервера, поштовий ящик адміністратора і ім'я відправника.

Порада. Якщо у вас відсутній внутрішній поштовий сервер, можна налаштувати пересилання через SMTP релей на зовнішні ящики.

Перевірити коректність налаштування SMTP сервера можна, відправивши тестовий лист за допомогою кнопки Send Test E-mail.

Налаштувати параметри SMTP служби FSRM також можна виконати за допомогою Powershell:

Set-FsrmSetting -AdminEmailAddress "[email protected]" -smtpserver smtp.adatum.com -FromEmailAddress "[email protected]"

Створення групи розширень файлів, що створюються шифрувальником

Наступний крок - створити групу файлів, в якій будуть міститися відомі розширення і імена файлів, які створюють шифрувальники в процесі роботи.

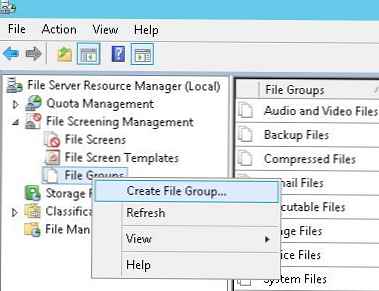

Цей список можна задати з консолі FSRM. Для цього розгорніть розділ File Screening Management -> File Groups і в меню виберіть Create File Group.

Потрібно вказати ім'я групи (наприклад, Crypto-files) І внести всі відомі розширення в список за допомогою поля Files to include.

Потрібно вказати ім'я групи (наприклад, Crypto-files) І внести всі відомі розширення в список за допомогою поля Files to include.

Список відомих розширень файлів, що створюються шифрувальником досить великий, тому набагато простіше створити його за допомогою PowerShell.

Список відомих розширень файлів, що створюються шифрувальником досить великий, тому набагато простіше створити його за допомогою PowerShell.

У Windows Server 2012 створити групу файлів за допомогою PowerShell можна так:

New-FsrmFileGroup -Name "Crypto-files" -IncludePattern @ ( "_ Locky_recover_instructions.txt", "DECRYPT_INSTRUCTIONS.TXT", "DECRYPT_INSTRUCTION.TXT", "HELP_DECRYPT.TXT", "HELP_DECRYPT.HTML", "DecryptAllFiles.txt", "enc_files.txt", "HowDecrypt.txt", "How_Decrypt.txt", "How_Decrypt.html", "HELP_RESTORE_FILES.txt",, "restore_files * .txt", "restore_files.txt", "RECOVERY_KEY.TXT", "how to decrypt aes files.lnk", "HELP_DECRYPT.png", "HELP_DECRYPT.lnk", "DecryptAllFiles * .txt", "Decrypt.exe", "AllFilesAreLocked * .bmp", "MESSAGE.txt", "* .locky "," *. ezz "," * .ecc "," * .exx "," * .7z.encrypted "," * .ctbl "," * .encrypted "," * .aaa "," * .xtbl "," * .abc "," * .JUST "," * .EnCiPhErEd "," * .cryptolocker "," *. micro "," *. vvv ")

У Windows Server 2008 R2 доведеться скористатися утилітою filescrn.exe:

filescrn.exe filegroup add / filegroup: "Crypto-files" / members: "DECRYPT_INSTRUCTIONS.TXT | DECRYPT_INSTRUCTION.TXT | DecryptAllFiles.txt | enc_files.txt | HowDecrypt.txt | How_Decrypt.txt | How_Decrypt.html | HELP_TO_DECRYPT_YOUR_FILES.txt | HELP_RESTORE_FILES .txt | HELP_TO_SAVE_FILES.txt | restore_files * .txt | restore_files.txt | RECOVERY_KEY.TXT | HELP_DECRYPT.png | HELP_DECRYPT.lnk | DecryptAllFiles * .txt | Decrypt.exe | ATTENTION !!!. txt | AllFilesAreLocked * .bmp | MESSAGE .txt | * .locky | * .ezz | * .ecc | * .exx | * .7z.encrypted | * .ctbl | * .encrypted | * .aaa | * .xtbl | * .EnCiPhErEd | * .cryptolocker | * .micro | * .vvv | * .ecc | * .ezz | * .exx | * .zzz | * .xyz | * .aaa | * .abc | * .ccc | * .vvv | * .xxx | * .ttt | * .micro | * .encrypted | * .locked | * .crypto | * _crypt | * .crinf | * .r5a | * .XRNT | * .XTBL | * .crypt | * .R16M01D05 | * .pzdc | *. good | * .LOL! | * .OMG! | * .RDM | * .RRK | * .encryptedRSA | * .crjoker | * .LeChiffre | *.keybtc@inbox_com | * .0x0 | * .bleep | * .1999 | * .vault | * .HA3 | * .toxcrypt | * .magic | * .SUPERCRYPT | * .CTBL | * .CTB2 | * .locky "

Порада. Список відомих розширень файлів різних шифрувальників можна скласти самостійно, або скористатися готовими періодично оновлюється списками, що ведуться ентузіастами:

https://www.bleib-virenfrei.de/ransomware/

https://fsrm.experiant.ca/api/v1/combined

У другому випадку актуальний список розширень файлів для FSRM можна вантажити прямо з веб сервера за допомогою Invoke-WebRequest

new-FsrmFileGroup -name "Anti-Ransomware File Groups" -IncludePattern @ ((Invoke-WebRequest -Uri "https://fsrm.experiant.ca/api/v1/combined").content | convertfrom-json |% $ _.filters)

Або скористатися готовим файлом: crypto_extensions.txt. Даний файл можна зберегти на диск і оновити з його допомогою створену групу файлів FSRM:

$ Ext_list = Get-Content. \ Crypto_extensions.txt

Set-FsrmFileGroup -Name "Crypto-files" -IncludePattern ($ ext_list)

Налаштування File Screen Templates

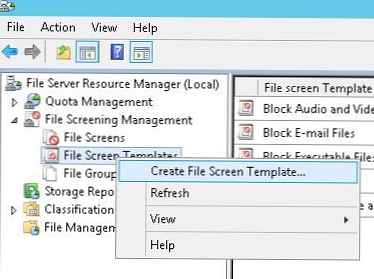

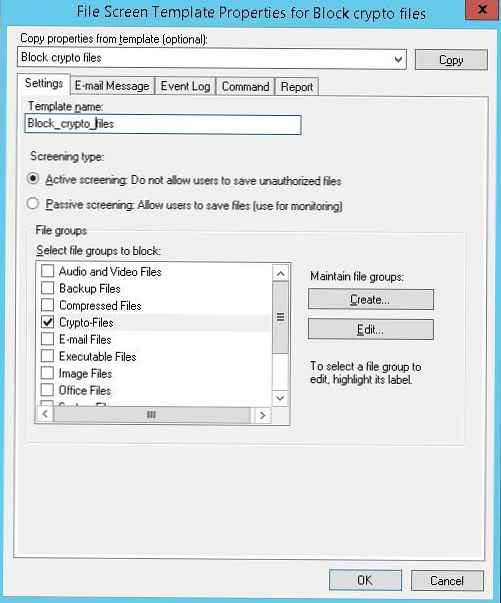

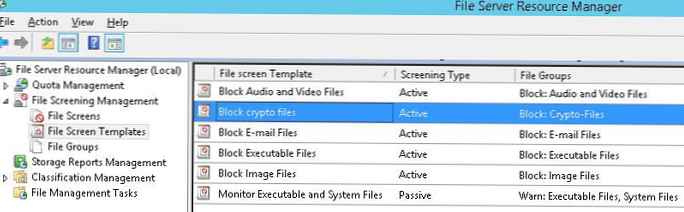

Створимо новий шаблон File Screen Template, в якому визначаються дії, які FSRM повинен виконати при виявленні вказаних файлів. Для цього в консолі FSRM перейдіть в розділ File Screen Management -> File Screen Templates. Створимо новий шаблон Create File Screen Template.

На вкладці налаштувань вкажемо ім'я шаблону "Block_crypto_files", Тип скринінгу - Active screening (Забороняється створювати зазначені типи файлів) і в списку груп файлів вибрати Crypto-Files.

На вкладці налаштувань вкажемо ім'я шаблону "Block_crypto_files", Тип скринінгу - Active screening (Забороняється створювати зазначені типи файлів) і в списку груп файлів вибрати Crypto-Files.

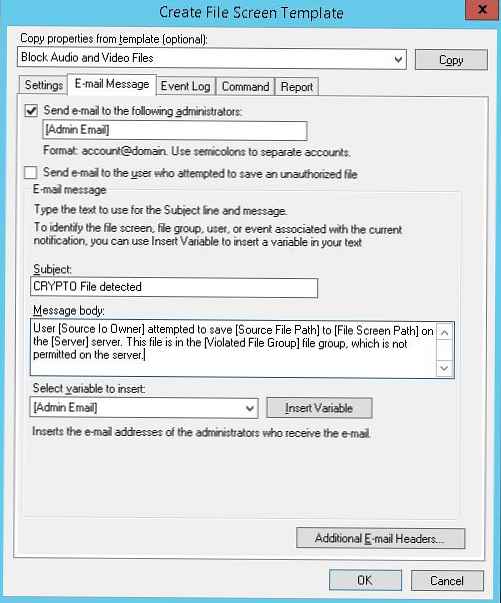

на вкладці E-mail Message включимо відправку поштових повідомлень, налаштувавши текст оповіщення по-своєму смаку.

на вкладці E-mail Message включимо відправку поштових повідомлень, налаштувавши текст оповіщення по-своєму смаку.

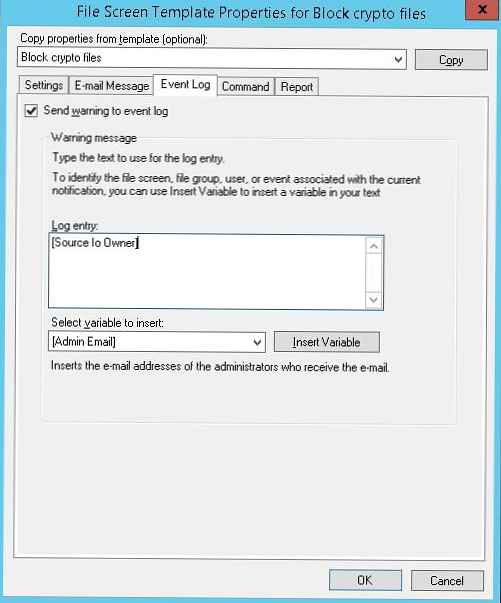

на вкладці Event Log включимо запис події в системний журнал. Із зазначенням записувати тільки ім'я користувача: [Source Io Owner]

на вкладці Event Log включимо запис події в системний журнал. Із зазначенням записувати тільки ім'я користувача: [Source Io Owner]

на вкладці Command можна вказати дію, яку потрібно виконати при виявленні такого типу файлу. Про це трохи нижче.

Збережіть зміни. У списку шаблонів повинен з'явиться ще один.

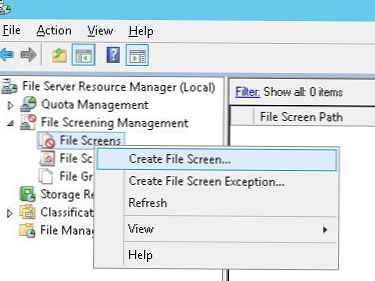

Застосування шаблону File Screen до диску або папці

Залишилося призначити створений шаблон до диску або мережевий папці на сервері. В консолі FSRM створимо нове правило Create File Screen.

В поле File screen path потрібно вказати локальний диск або шлях до каталогу, для якого ми хочемо включити систему захисту від шифрувальника, а в списку шаблонів вибрати створений раніше шаблон Block_crypto_files.

В поле File screen path потрібно вказати локальний диск або шлях до каталогу, для якого ми хочемо включити систему захисту від шифрувальника, а в списку шаблонів вибрати створений раніше шаблон Block_crypto_files.

Автоматичне блокування доступу користувача, зараженого шифрувальником

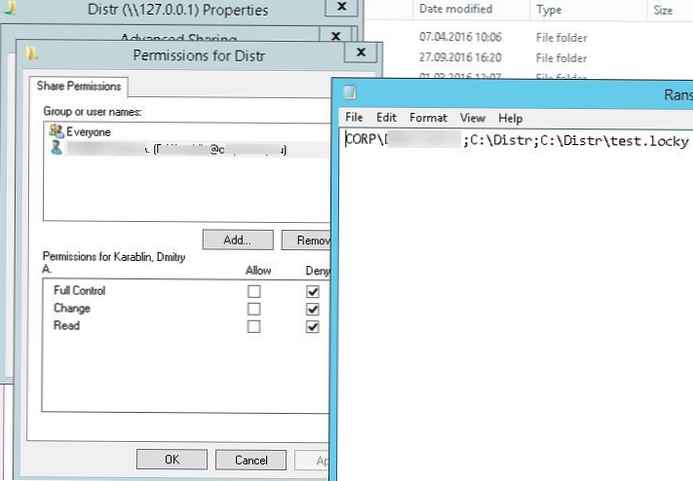

Залишилося налаштувати дію, яке FSRM буде виконувати при виявленні файлів, створених шифрувальником. Ми скористаємося готовим скриптом: Protect your File Server against Ransomware by using FSRM and Powershell (Https://gallery.technet.microsoft.com/scriptcenter/Protect-your-File-Server-f3722fce). Що робить цей скрипт? При спробі записати "заборонений" тип файлу в мережевий каталог, FSRM запускає даний скрипт, який аналізує журнал подій і на рівні кулі забороняє запис користувачеві, з-під здійснювалася спроба записати заборонений тип файлу. Таким чином, ми заблокуємо доступ зараженого користувача до мережевої папці.

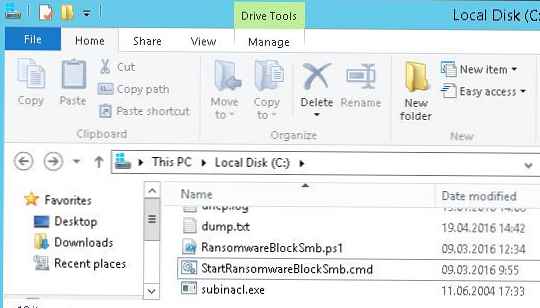

Скачайте вказаний скрипт і розпакуйте його в корінь каталогу C: \ на файловому сервері. В цю ж папку скопіюйте утиліту SubInACL (Потрібна для зміни дозволів на мережевий каталог). В каталозі повинні виявитися наступні файли:

- RansomwareBlockSmb.ps1

- StartRansomwareBlockSmb.cmd

- subinacl.exe

Примітка. У PS скрипті довелося змінити рядки:

$ SubinaclCmd = "C: \ subinacl / verbose = 1 / share \\ 127.0.0.1 \" + "$ SharePart" + "/ deny =" + "$ BadUser"

і

if ($ Rule -match "Crypto-Files")

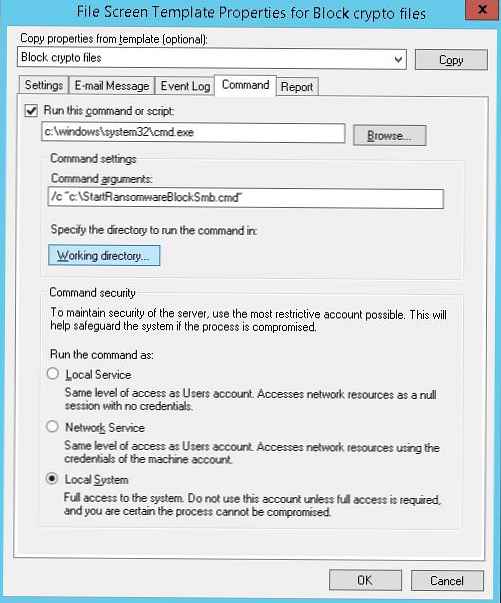

Залишилося в налаштуваннях шаблону "Block crypto files" на вкладці Command вказати, що повинна запуститися командний рядок з аргументом StartRansomwareBlockSmb.cmd:

Run this command or script: c: \ windows \ system32 \ cmd.exe

Command arguments: / C "c: \ StartRansomwareBlockSmb.cmd"

Команда повинна виконуватися з правами локальної системи (Local System).

Тестування захисту FSRM

Протестуємо, як працює захист FSRM від шифрувальників. Для чого в захищуваному каталозі створимо файл з довільним розширенням, і спробуємо змінити його на заборонене .locky.

При спробі зберегти заборонений файл FSRM запише в журнал подія:

Event ID: 8215

Source: SRMSVC

Скрипт RansomwareBlockSmb.ps1на підставі даних з події заборонить активного користувача доступ до даного каталогу, виставивши в дозволах на шару персональний deny:

Захист працює! У корені диска в балці можна подивитися каталог і користувача, з-під якого намагався запуститься шифрувальник.

Захист працює! У корені диска в балці можна подивитися каталог і користувача, з-під якого намагався запуститься шифрувальник.

Якщо потрібно забезпечити ще більш високий рівень захисту, можна перейти від чорного списку файлів до білого, коли на файловому сервері можна зберігати тільки файли дозволених типів.

Отже, ми розглянули, як за допомогою FSRM автоматично блокувати доступ до мережевих каталогів користувачам, комп'ютери яких заражені вірусом-шифрувальником. Природно, використання FSRM в такому режимі не може дати 100% гарантію захисту файлів на серверах від цього класу вірусів, але як один з ешелонів захисту, методика цілком собі придатна. У наступних статтях ми розглянемо ще декілька варіантів протидії вірусам-шифрувальники:

- Як відновити файли користувача зі знімків VSS після зараження шифрувальником

- Блокування вірусів і шифрувальників за допомогою Software Restriction Policies