У цій статті ми покажемо як розгорнути і задіяти для захисту контенту службу Active Directory Right Management Services (ADRMS) на базі Windows Server 2012 R2 в організація масштабу small і middle-size.

В першу чергу коротко нагадаємо про те, що таке служба AD RMS і навіщо вона потрібна. служба Active Directory Right Management Services - одна зі стандартних ролей Windows Server, що дозволяє організувати захист призначених для користувача даних від несанкціонованого використання. Захист інформації реалізується за рахунок шифрування і підписування документів, причому власник документа або файлу може сам визначити, яким користувачам можна відкривати, редагувати, роздруковувати, пересилати та виконувати інші операції з захищеною інформацією. Потрібно розуміти, що захист документів за допомогою ADRMS можливо тільки в додатках, розроблених з урахуванням цієї служби (AD RMS-enabled applications). Завдяки AD RMS можна забезпечити захист конфіденційних даних як всередині, так і за межами корпоративної мережі.

Кілька важливих вимоги, які потрібно врахувати при плануванні і розгортанні рішення AD RMS:

- Бажано використовувати виділений сервер AD RMS. Не рекомендується поєднувати роль AD RMS з роллю контролера домену, сервера Exchange, SharePoint Server або центру сертифікації (CA)

- У користувачів AD повинен бути заповнений атрибут email

- На комп'ютерах користувачів RMS сервер повинен бути доданий в зону довірених сайтів IE (Trusted Sites). Найпростіше це зробити за допомогою групової політики.

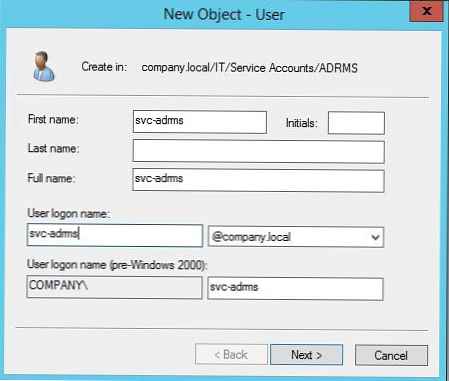

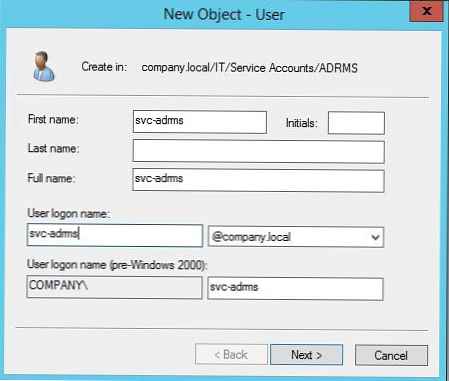

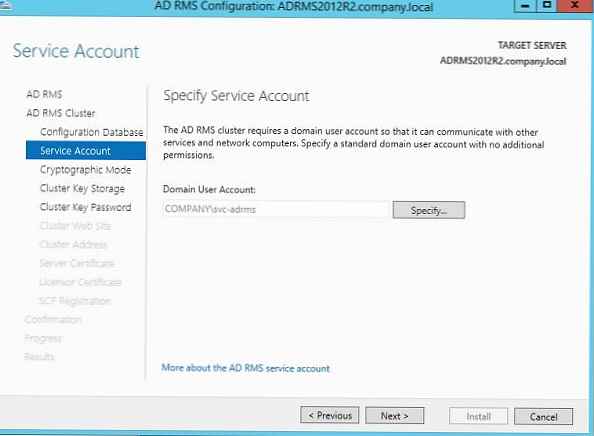

Перш ніж приступити безпосередньо до розгортання ADRMS, потрібно виконати ряд підготовчих кроків. В першу чергу необхідно створити в Active Directory окрему сервісну запис для ADRMS з безстроковим паролем, наприклад з ім'ям svc-adrms (для служби ADRMS можна створити і особливу керовану обліковий запис AD - типу gMSA).

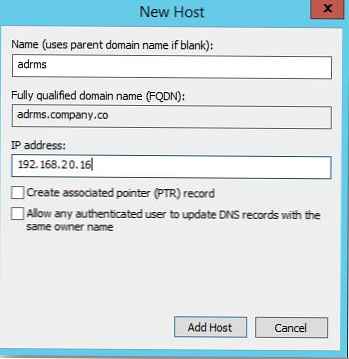

У DNS-зоні створимо окрему ресурсну запис, що вказує на AD RMS сервер. Припустимо його ім'я буде - adrms.

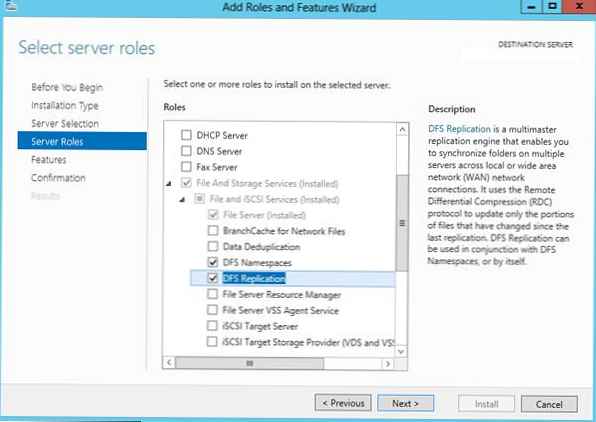

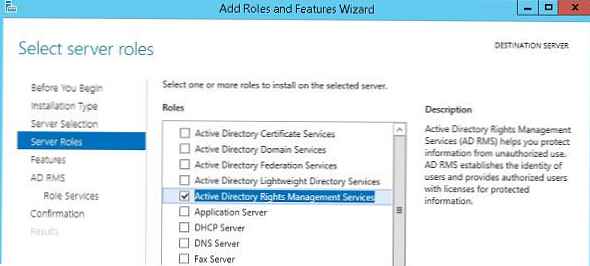

Приступимо до встановлення ролі ADRMS на сервері з Windows Server 2012 R2. Відкрийте консоль Serve Manager і встановіть роль Active Directory Rights Management Service (Тут все просто - просто погоджуйтеся з настройками і залежностями за замовчуванням).

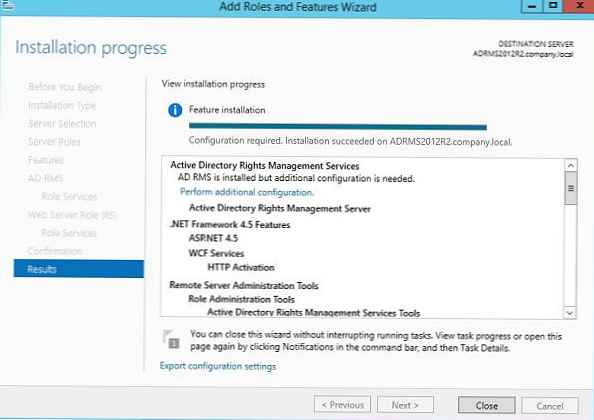

Після того, як установка ролі ADRMS і супутніх їй ролей і функцій закінчиться, щоб перейти в режим настройки ролі ADRMS, клацніть по посиланню Perform additional configuration.

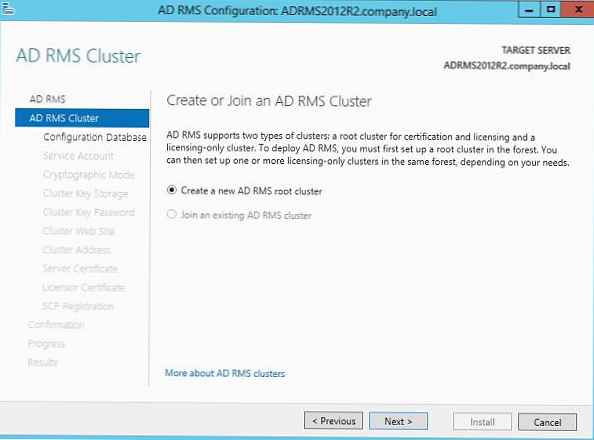

У майстра настройки виберемо, що ми створюємо новий кореневий кластер AD RMS (Create a new AD RMS root cluster).

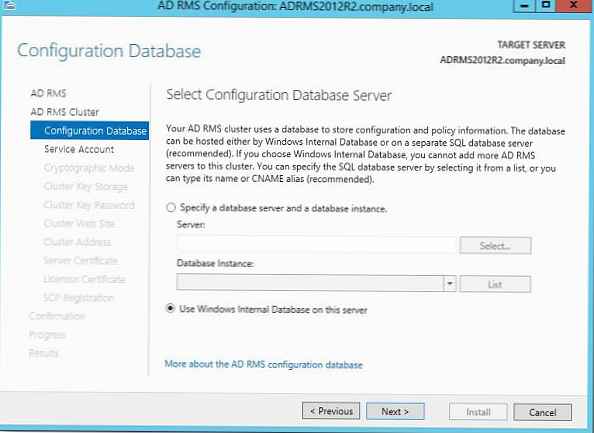

За базу даних RMS будемо використовувати внутрішню базу даних Windows (Use Windows Internal Database on this server).

Порада. Детальніше про WID. В продуктивної середовищі рекомендується для розміщення БД RMS рекомендується використовувати окремий інстанси Microsoft SQL Server. Пов'язано це з тим, що внутрішня база Windows не підтримує віддалені підключення, а це означає, що така архітектура AD RMS НЕ буде масштабованої.

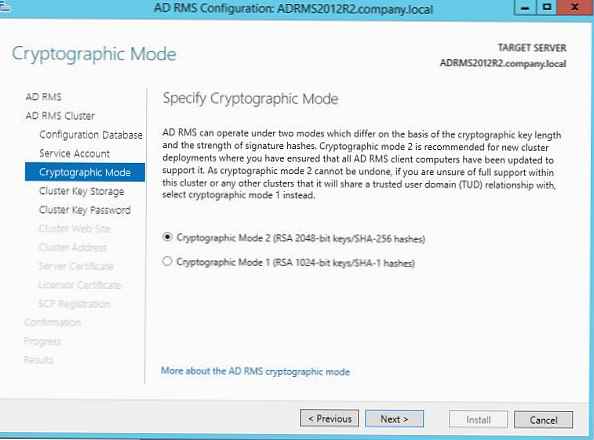

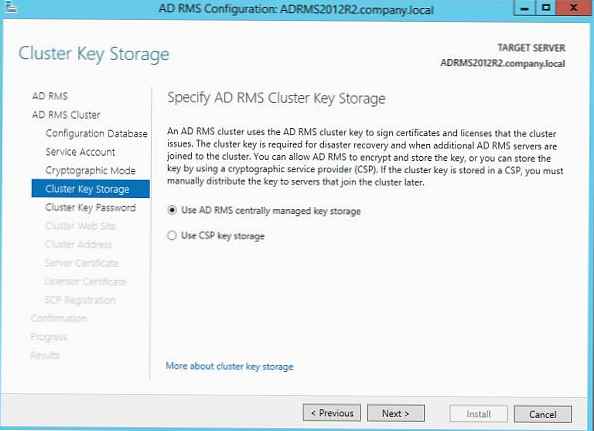

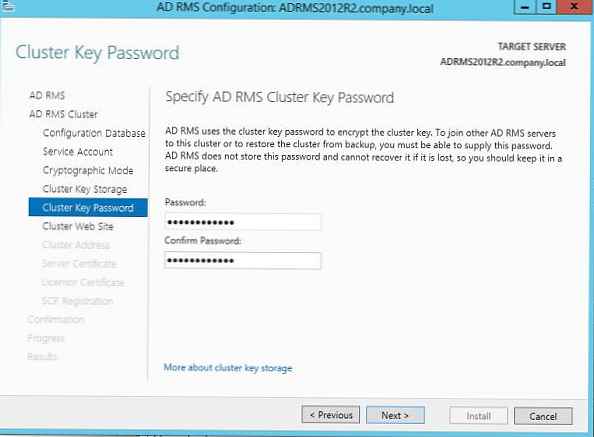

Потім вкажемо створену раніше сервісну обліковий запис (svc-adrms), який використовується криптографічний алгоритм, метод зберігання ключа кластера RMS і його пароль.

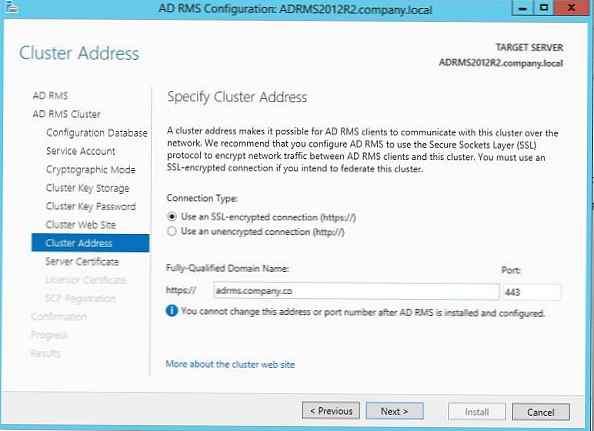

Залишилося поставити веб-адрес кластера AD RMS, до якого будуть звертатися RMS-клієнти (рекомендується використовувати захищене SSL з'єднання).

Чи не закривайте майстер настройки AD RMS!

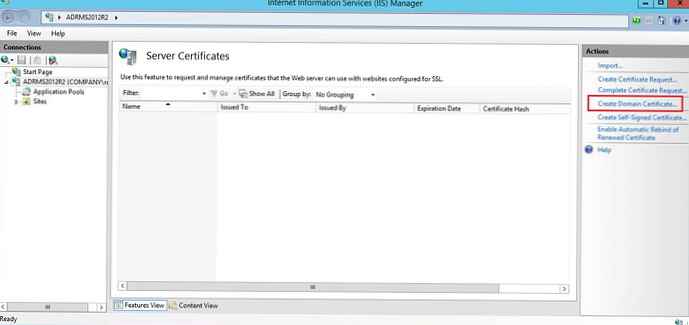

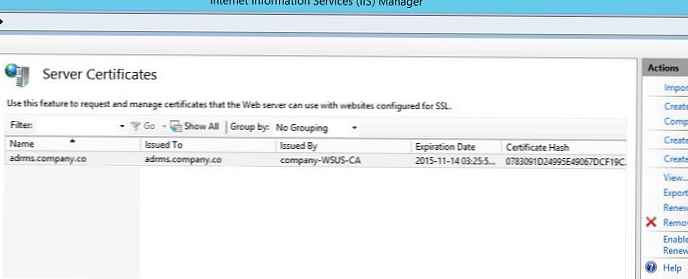

Наступний етап - установка SSL-сертифіката на сайт IIS. Сертифікат може бути самоподпісаним (надалі його потрібно буде додати в довірені на всіх клієнтах), або виданими корпоративним / зовнішній центр сертифікації (CA). Сформуємо сертифікат за допомогою вже наявного корпоративного CA. Для цього відкрийте консоль IIS Manager (inetmgr) І перейдіть в розділ Server Certificates. У правому стовпчику клацніть по посиланню Create Domain Certificate (Створити сертифікат домену).

Згенеруйте новий сертифікат за допомогою майстра і прив'яжіть його до сервера IIS.

Поверніться у вікно настройки ролі AD RMS і виберіть сертифікат, який планується використовувати для шифрування трафіку AD RMS.

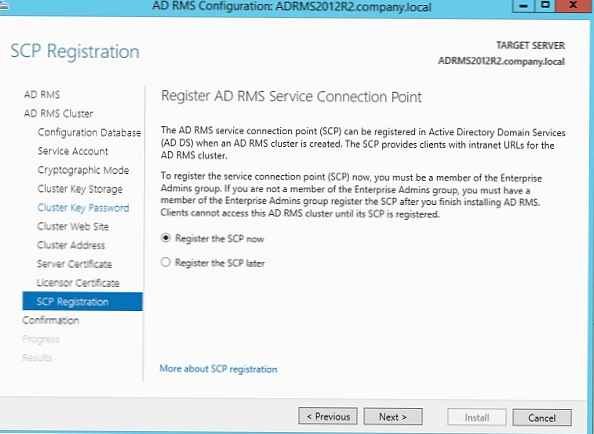

Відзначте, що точку SCP потрібно зареєструвати в AD негайно (Register the SCP now).

Примітка. Для реєстрації точки SCP в Active Directory потрібно володіти правами Enterprise Admins.

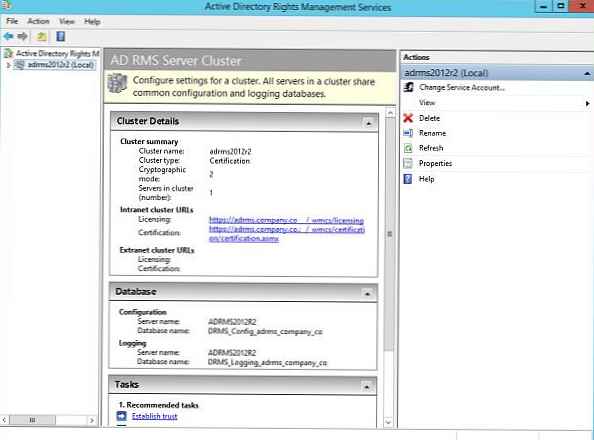

На цьому процес установки ролі AD RMS закінчений. Завершіть поточний сеанс (logoff), і перезалогіньтесь на сервер.

Запустіть консоль ADRMS.

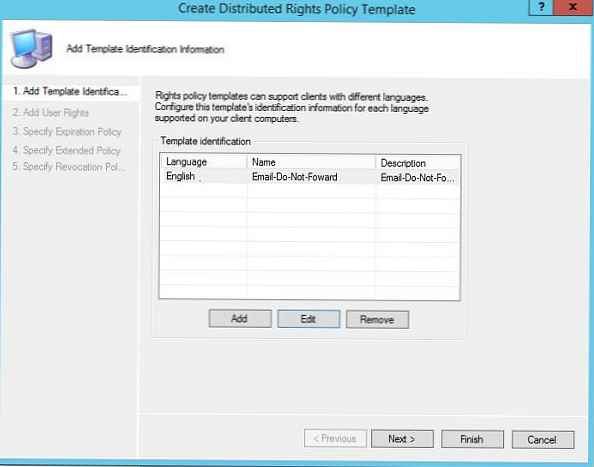

Для прикладу створимо новий шаблон політики RMS. Припустимо ми хочемо створити шаблон RMS, що дозволяє власнику документа дозволити всім перегляд захищених цим шаблоном листів без прав редагування / пересилання. Для цього перейдемо в розділ Rights Policy Templates і клацнемо по кнопці Create Distributed Rights Policy Template.

натиснувши кнопку Add, додамо мови, підтримувані цим шаблоном і ім'я політики для кожного з мов.

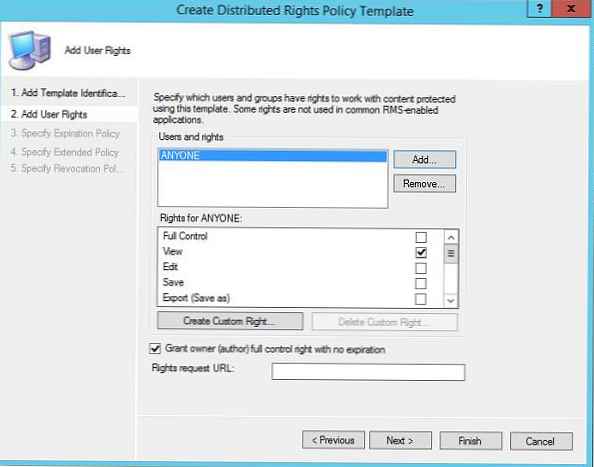

Далі вкажемо, що все (Anyone) Можуть переглядати (View) Вміст захищеного автором документа.

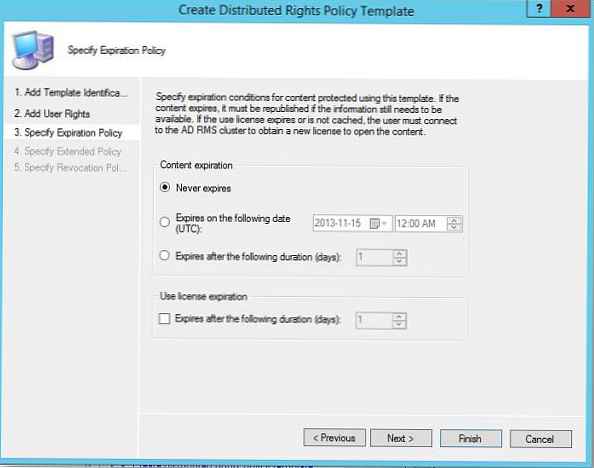

Далі вкажемо, що термін закінчення дії політики захисту не обмежений (Never expires).

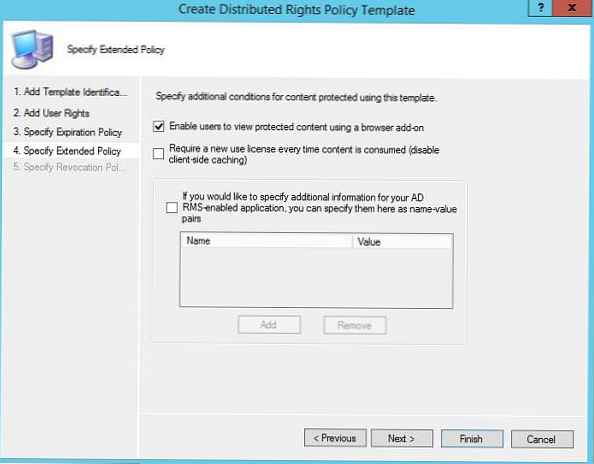

На наступному кроці вкажемо, що для захищеного вмісту можна переглядати в браузері за допомогою розширень IE (Enable users to view protected content using a browser add-on).

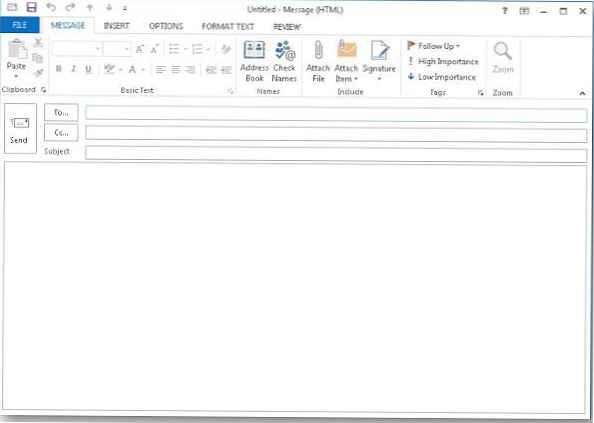

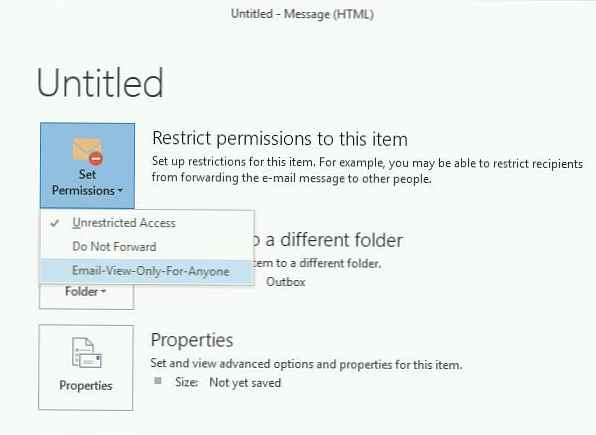

Протестуємо створений шаблон RMS в Outlook Web App, для чого створимо нове порожній лист, у властивостях якого потрібно клацнути по кнопці Set Permissions. У випадаючому меню виберіть ім'я шаблону (Email-View-Onl-For-Anyone).

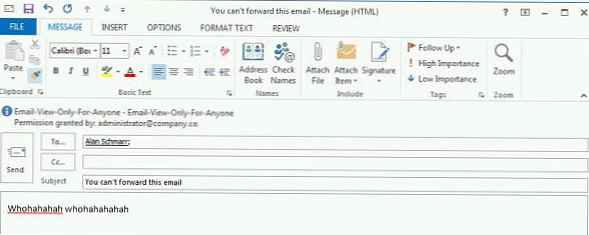

Відправимо лист, захищене RMS, іншому користувачеві.

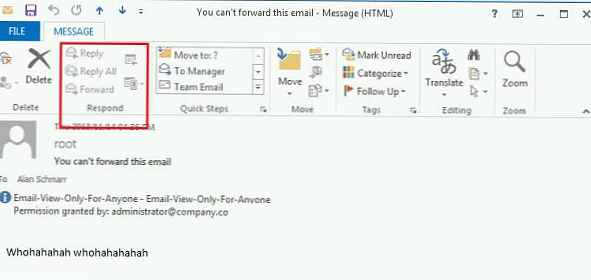

Тепер подивимося як виглядає захищене лист в ящику одержувача.

Як ми бачимо, кнопки Відповісти та Переслати недоступні, а в інформаційній панелі вказано використовуваний шаблон захисту документа і його власник.

Отже, в цій статті ми описали, як швидко розгорнути і задіяти службу AD RMS в рамках невеликої організації. Відзначимо, що до планування розгортання RMS в компаніях середнього і великого розміру потрібно підійти більш ретельно, тому що непродумана структура цієї системи може в майбутньому викликати ряд нерозв'язних проблем.