У версії Active Directory, представленої в Windows Server 2000 можна було створити тільки одну політику паролів на весь домен. Дана політика налаштовувалася в рамках стандартної політики Default Domain Policy. У тому випадку, якщо адміністратор призначає нову GPO з іншими настройками паролів на OU, клієнтські CSE (Client Side Extensions), ігнорували такі політики. Природно, такий підхід не завжди зручний, і щоб обійти таке обмеження, адміністраторам доводилося йти на різні хитрощі (дочірні домени і ліси, фільтри і т.д.), що створювало додаткові труднощі.

У цій статті ми покажемо особливості настройки і управління гранульованих політик управління паролями на базі Windows Server 2012 R2.

зміст:

- Політики управління паролями Fine-Grained Password Policies

- Налаштування Fine-Grained Password Policies в Windows Server 2012 R2

- Налаштування політики Fine-Grained Password Policy за допомогою PowerShell

Політики управління паролями Fine-Grained Password Policies

У Windows Server 2008, розробники додали новий окрему від GPO можливість управління настройками паролів Fine-Grained Password Policies (FGPP - гранульовані / роздільні політики забезпечення пральний захисту). Fine-Grained Password Policies дозволяють адміністратору створити в одному домені безліч спеціальних політик управління паролями (Password Settings Policy - PSO), що визначають вимоги до паролів (довжина, складність, історія) і блокування облікових записів. Політики PSO можуть бути призначені на конкретних осіб чи груп, але не на контейнери (OU) Active Directory. Причому, якщо до користувача прив'язана політика PSO, настройки пральний політики з GPO Default Domain Policy до нього більш не застосовуються.

Наприклад, за допомогою FGPP, можна накласти більш високі вимоги на довжину і складність пароля для облікових записів адміністраторів, сервісних облікових записів або користувачів, що мають зовнішній доступ до ресурсів домена (через VPN або DirectAccess).

Основні вимоги для використання множинних політик паролів FGPP в домені:

- функціональний рівень домену Windows Server 2008 або вище

- парольні політики можна призначити на користувачів або глобальні групи безпеки (global security)

- FGPP політика застосовується цілком (можна частину налаштувань описати в GPO, а частина в FGPP)

Головний недолік нововведення в Windows Server 2008-відсутність зручних інструментів управління політиками паролів, налаштування яких можна було виконати лише з низькорівневих утиліт по роботі з AD, наприклад ADSIEdit, ldp.exe, LDIFDE.exe.

Налаштування Fine-Grained Password Policies в Windows Server 2012 R2

У Windows Server 2012 в консолі ADAC (Active Directory Administration Center) з'явився новий графічний інтерфейс для управління парольний політиками Fine-Grained Password Policies. В даному прикладі ми покажи, як призначити окрему парольний політику на доменну групу Domain Admins.

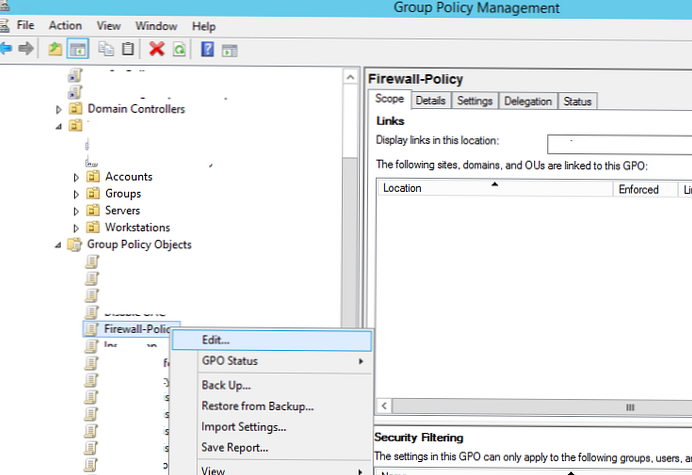

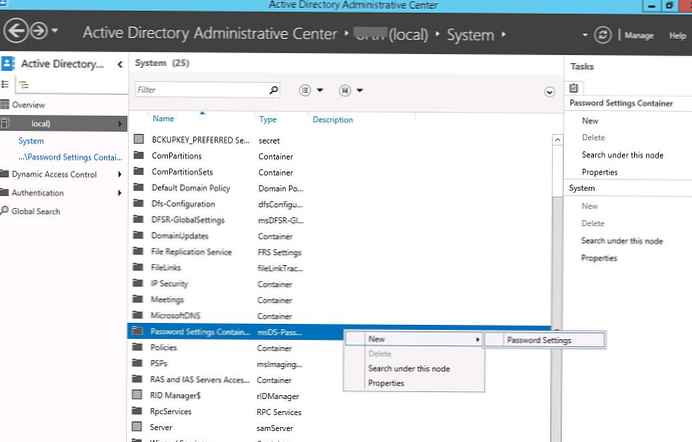

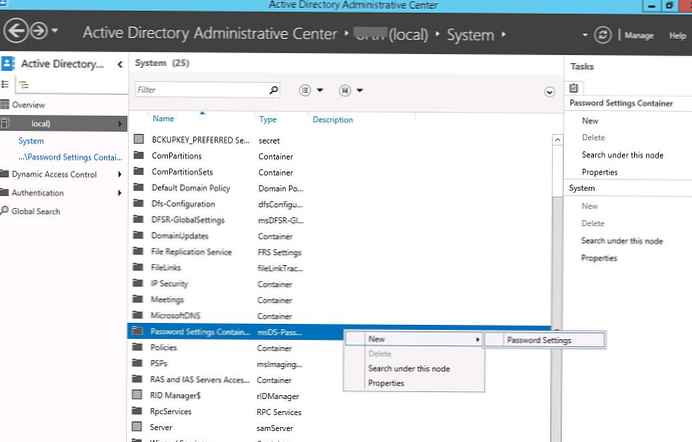

Отже, на контролері домену з правами адміністратора запустіть консоль Active Directory Administrative Center (ADAC), перейдіть в деревовидний вид і розгорніть контейнер System. Знайдіть контейнер Password Settings Container, клацніть по ньому ПКМ і виберіть New -> Password Settings

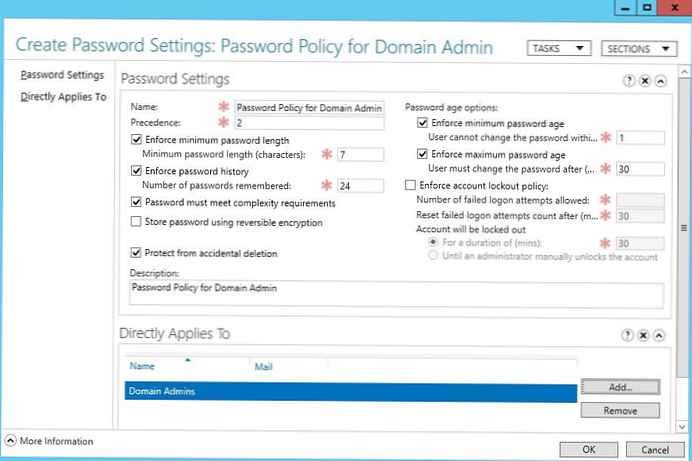

У вікні, потрібно вказати ім'я політики паролів (в нашому прикладі Password Policy for Domain Admin) і задати її налаштування. Всі поля стандартні: мінімальна довжина і складність пароля, кількість збережених паролів в історії, параметри блокування при неправильному введенні пароля і т.д. Зверніть увагу на атрибут Precedence. Даний атрибут визначає пріоритет даної політики паролів. Якщо на об'єкт дію кілька політик FGPP, до об'єкта буде застосована політика з меншим значенням в полі Precedence.

Примітка.

- Якщо на користувача діють дві політики з однаковими значеннями Precedence, буде застосована політика з меншим GUID.

- Якщо на користувача призначені кілька політик, причому одна з них діє через групу безпеки AD, а друга - безпосередньо на обліковий запис, то буде застосована політика, призначена на учетку.

Потім в секції Direct Applies To потрібно додати групи / користувачів, на яких повинна діяти політика (в цьому прикладі Domain Admin). збережіть політику.

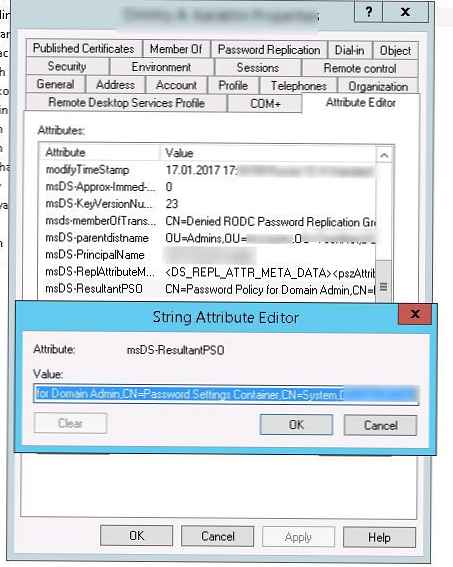

З цього моменту дана парольний політика буде застосовуватися на всіх членів групи Domain Admin. Запустимо консоль Active Directory Users and Computers (зі встановленою опцією Advanced Features) і відкриємо властивості будь-якого користувача з групи Domain Admin. Перейдіть на вкладку Attribute Editor і в поле Filter виберіть опцію Constructed.

Знайдіть атрибут користувача msDS-ResultantPSO. У цьому атрибуті вказується діюча на користувача парольний політика FGPP (CN = Password Policy for Domain Admin, CN = Password Settings Container, CN = System, DC = winitpro, DC = ru).

Також діючу політику PSO для користувача можна отримати за допомогою dsget:

Також діючу політику PSO для користувача можна отримати за допомогою dsget:

dsget user "CN = Dmitriy, OU = Admins, DC = winitpro, DC = ru" -effectivepso

Налаштування політики Fine-Grained Password Policy за допомогою PowerShell

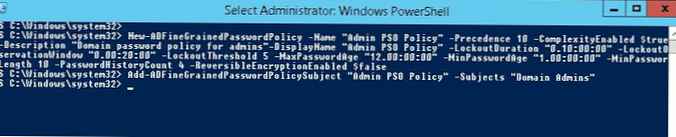

Природно, в Windows Server 2012 R2 політики PSO можна створити і призначити на користувачів за допомогою PowerShell:

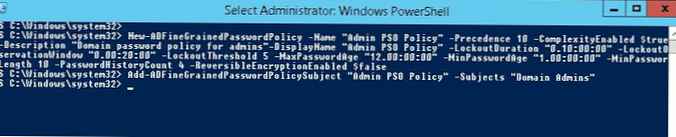

Створимо політику:

New-ADFineGrainedPasswordPolicy -Name "Admin PSO Policy" -Precedence 10 -ComplexityEnabled $ true -Description "Domain password policy for admins" -DisplayName "Admin PSO Policy" -LockoutDuration "0.10: 00: 00" -LockoutObservationWindow "0.00: 20: 00 "-LockoutThreshold 5 -MaxPasswordAge" 12.00: 00: 00 "-MinPasswordAge" 1.00: 00: 00 "-MinPasswordLength 10 -PasswordHistoryCount 4 -ReversibleEncryptionEnabled $ false

Призначимо політику на групу користувачів:

Add-ADFineGrainedPasswordPolicySubject "Admin PSO Policy" -Subjects "Domain Admins"