У цій статті ми покажемо, як відновити контролер домену Active Directory з резервної копії System State, створеної раніше (див. Статтю Створення резервної копії Active Directory) і розглянемо типи і принципи відновлення DC в AD.

зміст:

- Відновлення контролера домену AD через реплікацію

- Типи відновлення Active Directory: повноважне і неповноважним

- Відновлення контролера домену AD з system state бекапа

- Відновлення окремих об'єктів в AD

Припустимо у вас вийшов з ладу контролер домену AD, і ви хочете відновити його з створеної раніше резервної копії. Перш ніж приступити до відновлення DC, потрібно зрозуміти який сценарій відновлення контролера домену вам потрібно використовувати. Це залежить від того, чи є у вас в мережі інші DC і пошкоджена база Active Directory на них.

Відновлення контролера домену AD через реплікацію

Відновлення DC через реплікацію - це не зовсім процес відновлення DC з резервної копії. Цей сценарій може використовуватися, якщо у вас в мережі є кілька додаткових контролерів домену, і всі вони працездатні. Цей сценарій передбачає установку нового сервера, підвищення його до нового DC в цьому ж сайті. Старий контролер потрібно просто видалити з AD.

Це найпростіший спосіб, який гарантує що ви не внесете непоправних змін в AD. У цьому сценарії база ntds.dit, об'єкти GPO і вміст папки SYSVOL будуть автоматично реплікуються на новий DC з DC-ів, що залишилися онлайн.

Якщо розмір бази ADDS невеликий і інший DC доступний по швидкісному каналу, це набагато швидше, ніж відновлювати DC з резервної копії.

Типи відновлення Active Directory: повноважне і неповноважним

Є два типи відновлення Active Directory DS з резервної копії, в яких потрібно чітко розібратися перед початком відновлення:

- Authoritative Restore (Повноважне або авторитативні відновлення) - після відновлення об'єктів AD виконується реплікація з відновленого DC на всі інші контролери в домені. Цей тип відновлення використовується в сценаріях, коли впав єдиний DC або все DC одночасно (наприклад, в результаті атаки шифрувальника або вірусу), або коли по домену реплицироваться пошкоджена база NTDS.DIT. У цьому режимі у всіх відновлених об'єктів AD значення USN (Update Sequence Number) збільшується на 100000. Таким чином відновлені об'єкти будуть сприйняті всіма DC як більш нові і будуть реплікуються по домену. Повноважний спосіб відновлення потрібно використовувати дуже акуратно !!! При повноважного відновленні ви втратите більшість змін в AD, що сталися з моменту створення бекапа (членство в групах AD, атрибути Exchange і т.д.).

- Non-authoritative Restore (Неповноважним або НЕ-авторітіатівное відновлення) - після відновлення бази AD цей контролер повідомляє іншим DC, що він відновлений з резервної копії і йому потрібні останні зміни в AD (для DC створюється новий DSA Invocation ID). Цей спосіб відновлення можна використовувати на віддалених майданчиках, коли складно відразу реплицировать велику базу AD по повільному WAN каналу; або коли на сервері були якісь важливі дані або програми.

Відновлення контролера домену AD з system state бекапа

Отже, припустимо, що у вас в домені тільки один DC. З якоїсь причини вийшов з ладу фізичний сервер, на якому він запущений.

У вас є відносно свіжий бекап System State старого контролера домену, і ви хочете відновити Active Directory на новому сервері в режимі повноважного відновлення.

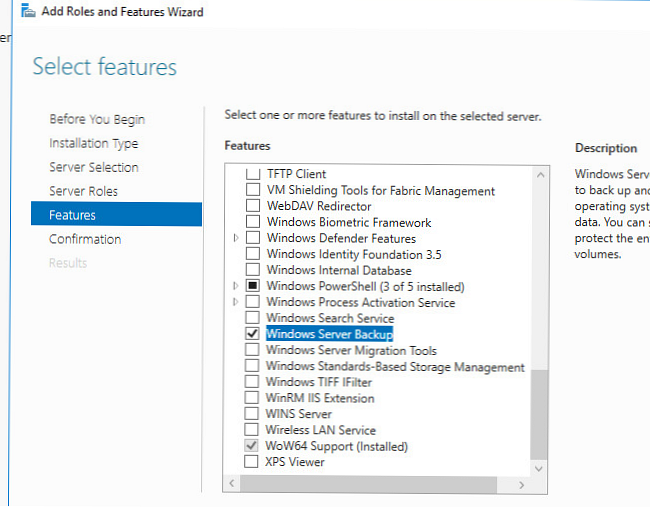

Щоб приступити до відновлення, вам потрібно встановити на новому сервер тугіше версію Windows Server, яка була встановлена на несправному DC. У чистій ОС на новому сервері потрібно встановити роль ADDS (Не налаштовуючи її) і компонент Windows Server Backup.

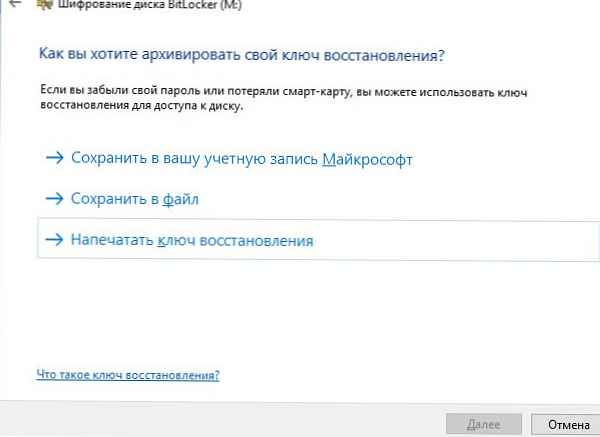

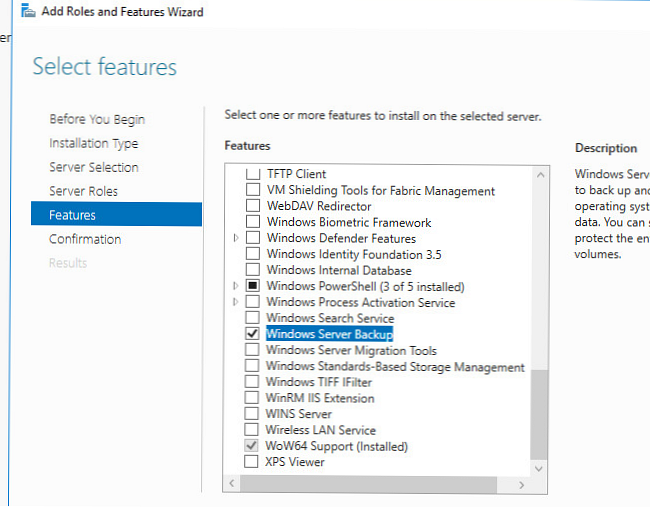

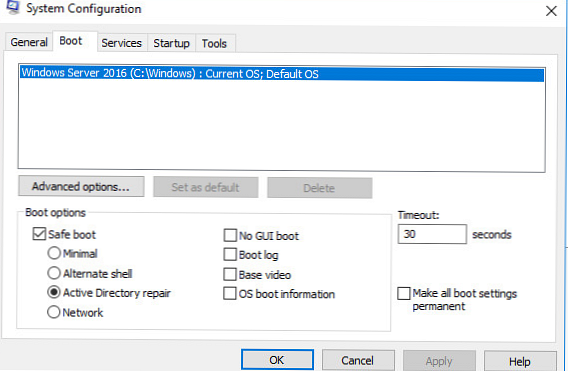

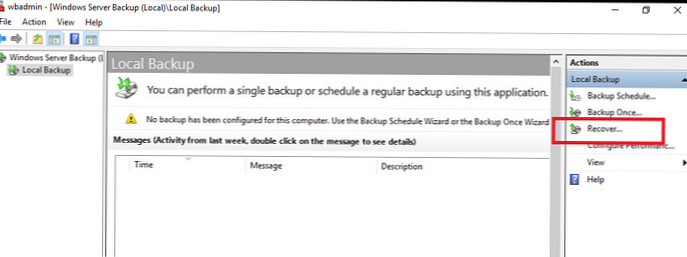

Для відновлення Actve Directory вам потрібно завантажити сервер в режимі відновлення служб каталогів DSRM (Directory Services Restore Mode). Для цього запустіть msconfig і на вкладі Boot виберіть Safe Boot -> Active Directory repair.

Перезавантажте сервер. Він повинен завантажитися в режимі DSRM. Запустіть Windows Server Backup (wbadmin) і в правому меню виберіть Recover.

У майстра відновлення виберіть, що резервна копія зберігається в іншому місці (A backup stored on another location).

Зауважимо виберіть диск, на якому знаходиться резервна копія старого контролера AD, або вкажіть UNC шлях до неї.

wbadmin get versions -backupTarget: D:

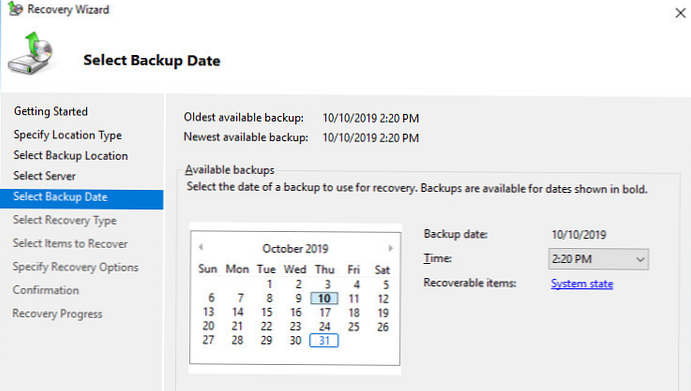

Виберіть дату, на яку потрібно відновити резервну копію.

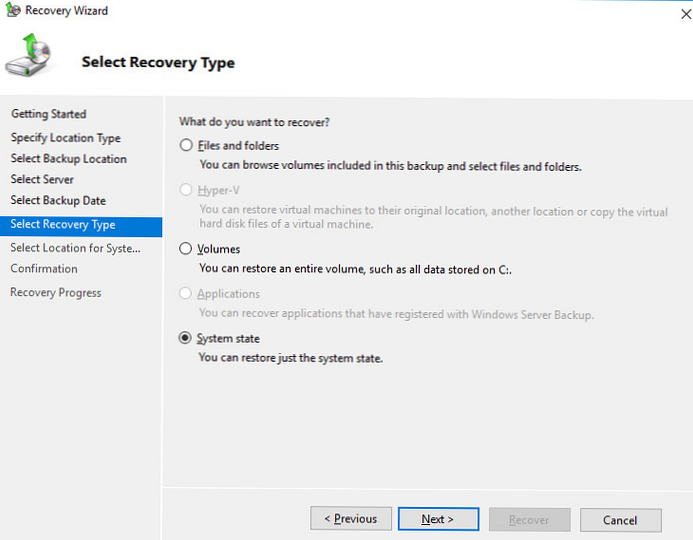

Вкажіть, що ви відновлюєте стан System State.

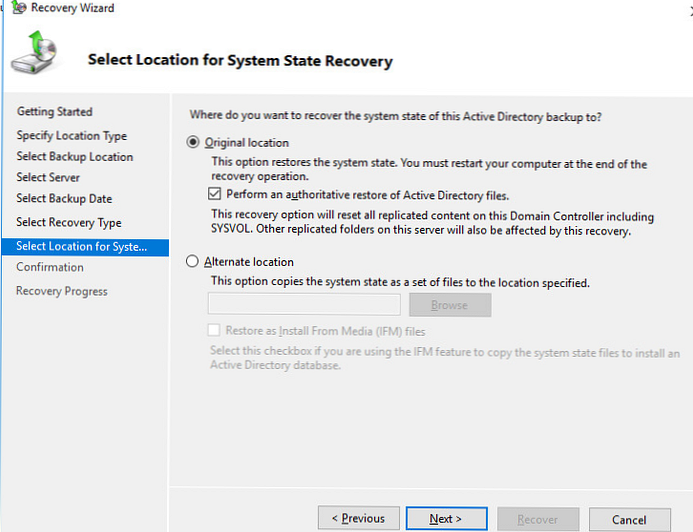

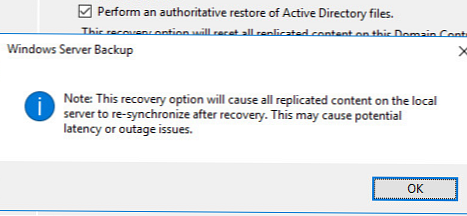

Виберіть для відновлення «Початкове розміщення» (Original location) і обов'язково встановіть галочку «Виконати заслуговує на довіру відновлення файлів Active Directory »(Perform an authoritative restore of Active Directory files).

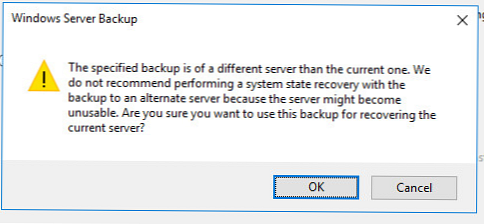

Система покаже попередження, що ця резервна копія іншого сервера, і що при відновленні на іншому сервері може не завестися. продовжуємо.

Погодьтеся з ще одним попередженням:

Windows Server Backup Note: This recovery option will cause replicated content on the local server to re-synchronize after recovery. This may cause potential latency or outage issues.

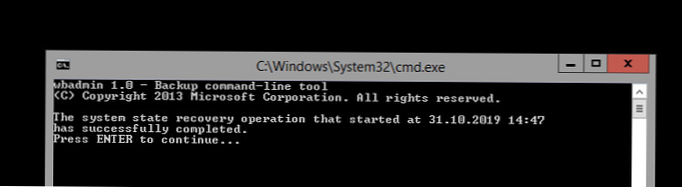

Після цього запуститься процес відновлення контролера домену AD на новому сервері. По завершенні сервер зажадає перезавантаження (ім'я нового сервера буде змінено на ім'я DC з резервної копії).

Завантажте сервер в звичайному режимі (вимкніть завантаження в DSRM режимі)

Авторизуйтесь на сервері під обліковим записом з правами адміністратора домену.

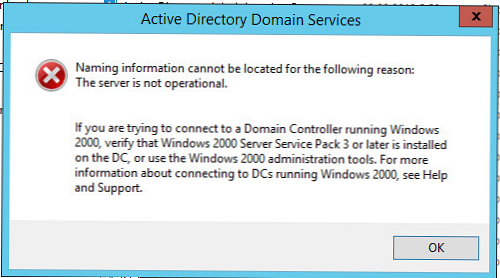

При першому запуску консолі ADUC я отримав помилку:

Active Directory Domain Services Naming information can not be located for the following reason: The server is not operational.

При цьому на сервері немає мережевих папок SYSVOL and NETLOGON. Щоб виправити помилку:

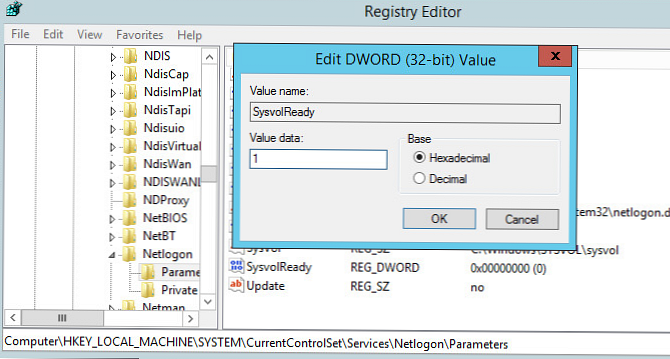

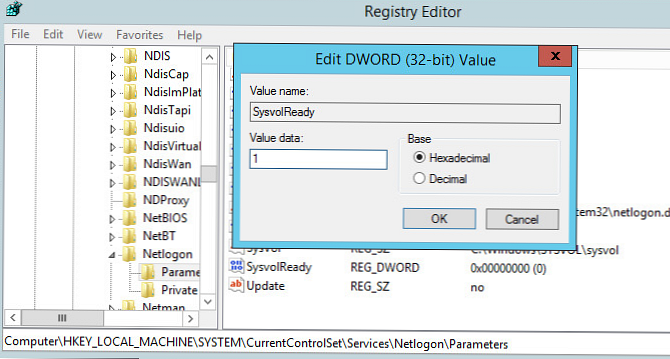

- Запустіть regedit.exe;

- Перейдіть в гілку HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ Netlogon \ Parameters

- Змініть значення параметра SysvolReady з 0 на 1;

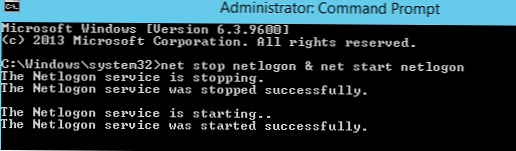

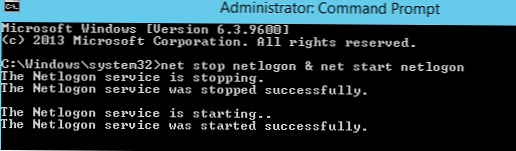

- Потім запустіть службу NetLogon:

net stop netlogon & net start netlogon

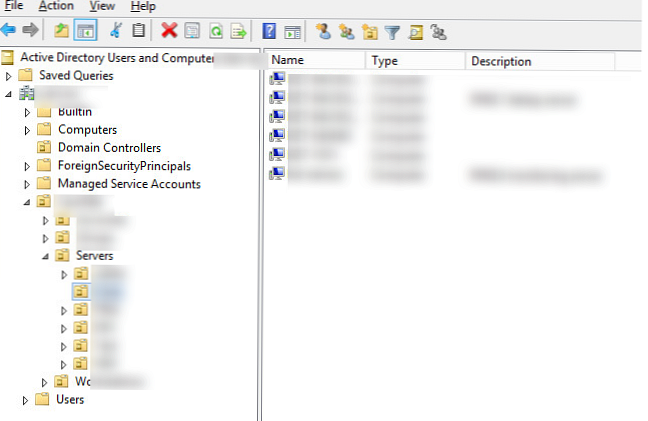

Спробуйте відкрити консоль ADUC ще раз. Ви повинні побачити структуру вашого домену.

Отже, ви успішно відновили свій контролер домен AD в режимі Authoritative Restore. Тепер всі об'єкти в Active Directory будуть автоматично реплікуються на інші контролери домену.

Якщо у вас залишився єдиний DC, перевірте що він є господарем всіх 5 FSMO ролей і виконайте їх захоплення, якщо потрібно.

Відновлення окремих об'єктів в AD

Якщо вам потрібно відновити окремі об'єкти в AD, скористайтеся кошиком Active Directory. Якщо час поховання вже прострочено, або ActiveDirectory RecycleBin не включена, ви можете відновити окремі об'єкти AD в режимі авторітаівного відновлення.

Коротенько процедура виглядає наступним чином:

- Завантажте DC в DSRM режимі;

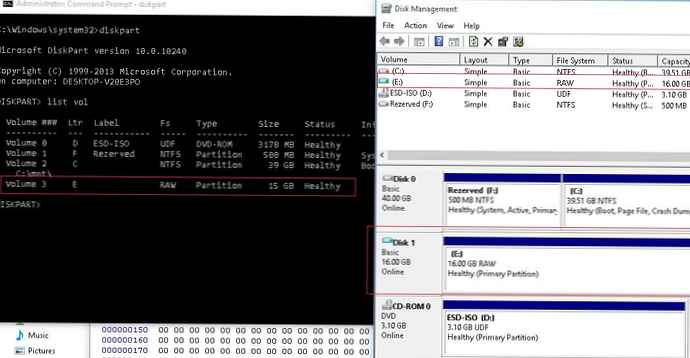

- Виведіть список доступних резервних копій:

wbadmin get versions - Запустіть відновлення вибраний файл резервної копії:

wbadmin start systemstaterecovery -version: [your_version] - Підтвердіть відновлення DC (в не повноважні режимі);

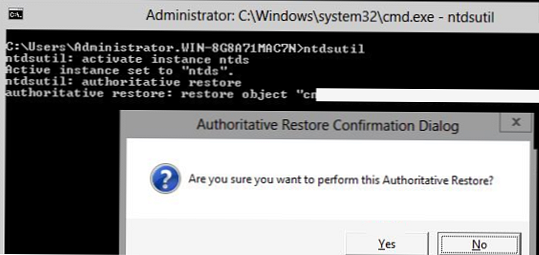

- Після перезавантаження запустіть:

ntdsutil activate instance ntdsauthoritative restore

Вкажіть повний шлях до об'єкта, який потрібно відновити. Можна відновити OU цілком:

restore subtree "OU = Users, DC = winitpro, DC = ru"

Або один об'єкт:

restore object "cn = Test, OU = Users, DC = winitpro, DC = ru"

Дана команда заборонить реплікацію зазначених об'єктів (шляхів) з інших контролерів домену та збільшить USN об'єкта на 100000.

Вийдіть з ntdsutil: quit

Завантажте сервер в звичайному режимі і переконайтеся, що віддалений об'єкт був відновлений.