Вперше функціонал контролера домену, доступного тільки на читання (RODC - read-only domain controller), був представлений в Windows Server 2008. Основне завдання, яке переслідує технологією RODC, можливість безпечної установки власного контролера домену в віддалених філіях і офісах, в яких складно забезпечити фізичний захист сервера з роллю DC. Контролер домену RODC містить копію бази Active Directory, доступну тільки на читання. Це означає, що ніхто, навіть при отриманні фізичного доступу до такого контролера домену, не зможе змінити дані в AD (в тому числі скинути пароль адміністратора домена).

В цей статті ми розглянемо основні особливості використання і процедуру установки нового контролера домену RODC на базі Windows Server 2016.

зміст:

- Особливості контролера домену RODC

- Установка RODC з графічного інтерфейсу Server Manager

- Установка RODC за допомогою PowerShell

- Політики реплікації паролів RODC

Особливості контролера домену RODC

Основні відмінності RODC від звичайних контролером домену, доступних для запису (RWDC)

- Контролер домену RODC зберігає копію бази AD, доступну тільки для читання. Відповідно, клієнти такого контролера домену не можуть вносити до неї зміни.

- RODC НЕ репліцірцірует дані AD і папку SYSVOL на інші контролери домену (RWDC).

- Контролер RODC зберігає повну копію бази AD, за винятком хеш паролів об'єктів AD і інших атрибутів, що містять чутливу інформацію. Цей набір атрибутів називається Filtered Attribute Set (FAS). Сюди відносяться такі атрибути, як ms-PKI-AccountCredentials, ms-FVE-RecoveryPassword, ms-PKI-DPAPIMasterKeys і т.д. У разі необхідності в цей набір можна додати і інші атрибути, наприклад при використанні LAPS, в нього слід додати атрибут ms-MCS-AdmPwd.

- При отриманні контролером RODC запиту на аутентифікацію від користувача, він перенаправляє цей запит на RWDC контролер.

- Контролер RODC може кешувати облікові дані деяких користувачів (це прискорює швидкість авторизації і дозволяє користувачам авторизуватися на контролері домену, навіть при відсутності зв'язку з повноцінним DC).

- На контролери домену RODC можна давати адміністративний доступ звичайним користувачам (наприклад, технічного фахівця філії).

Вимоги, які повинні бути виконані для розгортання Read-Only Domain Controller.

- На сервері повинен бути призначений статичний IP

- Файервол повинен бути відключений або коректно налаштований для проходження трафіку між DC та доступу від клієнтів

- Як DNS сервера повинен бути вказаний найближчий RWDC контролер

Установка RODC з графічного інтерфейсу Server Manager

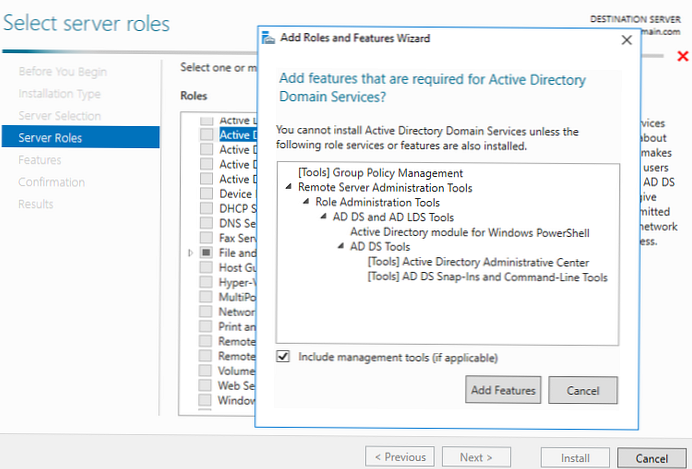

Відкрийте консоль Server Manager і додайте роль Active Directory Domain Services (Погодьтеся з установкою всіх додаткових компонентів і засобів управління).

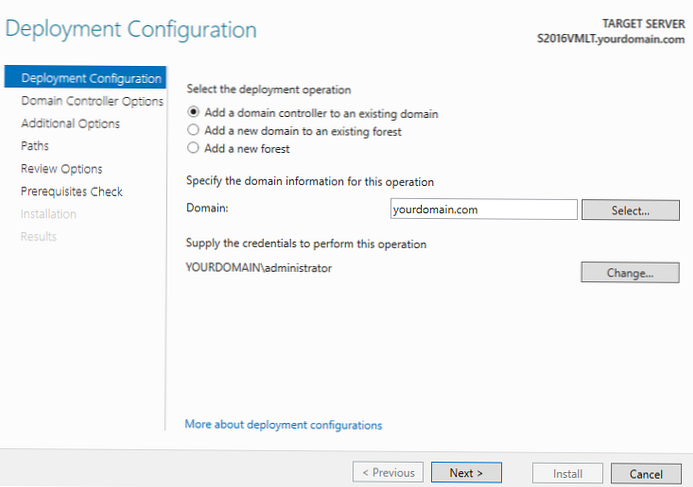

На етапі вказівки налаштувань нового DC, вкажіть що потрібно додати новий контролер домену в існуючий домен (Add a domain controller to an existing domain), Вкажіть ім'я домену та, якщо необхідно, дані облікового запису користувача з правами адміністратора домену.

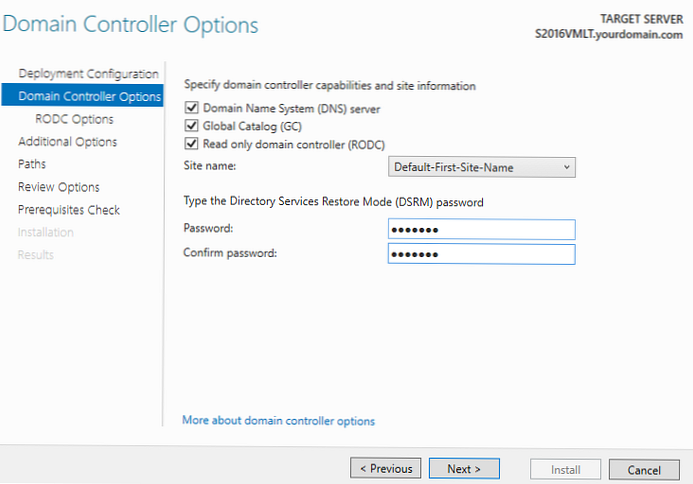

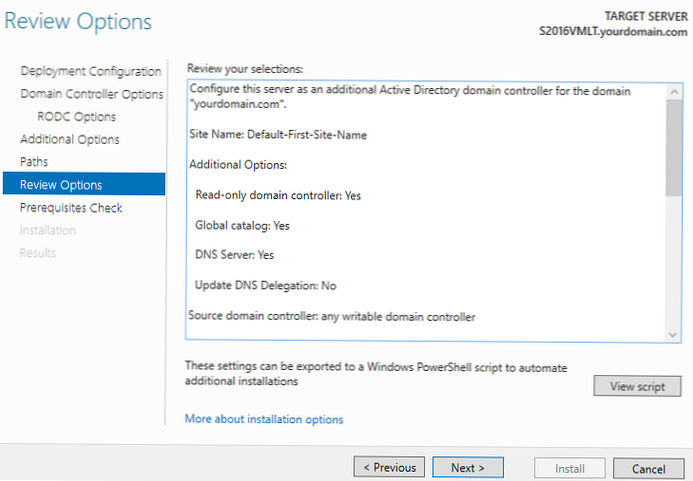

Виберіть, що потрібно встановити роль DNS сервера, глобального каталогу (GC) і RODC. Далі виберіть сайт, в якому буде знаходиться новий контролер і пароль для доступу в DSRM режимі.

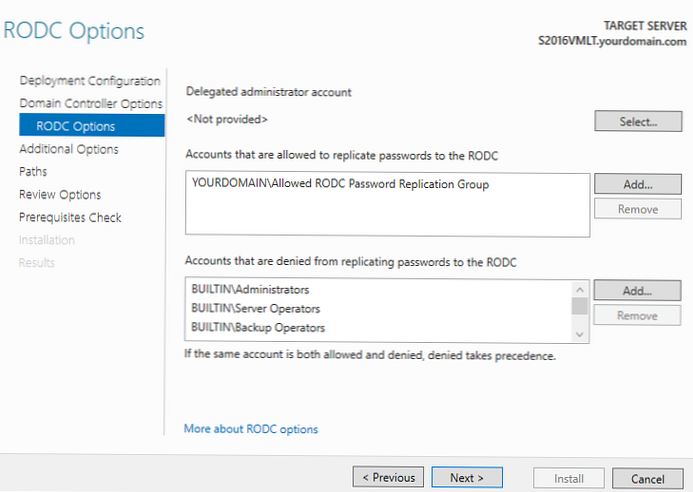

У наступному вікні вказівки параметрів RODC потрібно вказати користувачів, яким потрібно надати адміністративної доступ до контролера домену, а також список облікових записів / груп, паролі яких дозволено і заборонено реплицировать на даний RODC (можна задати і пізніше).

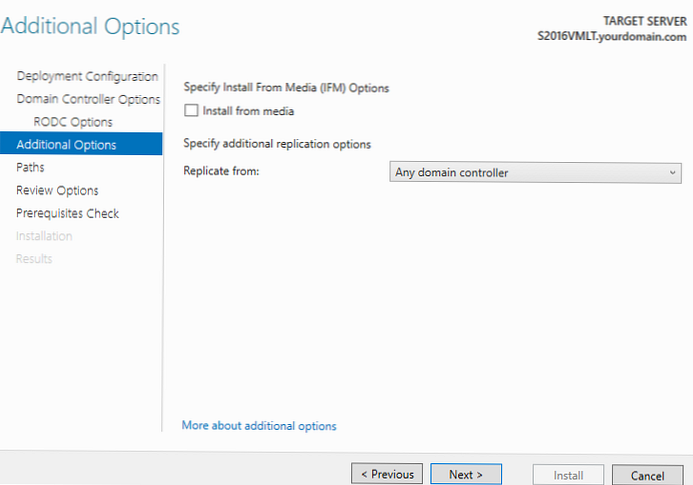

Вкажіть, що дані бази AD можна реплицировать з будь-якого DC.

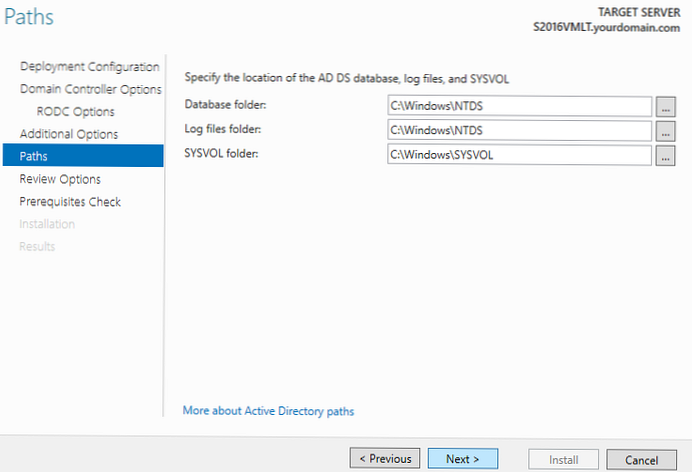

Потім вкажіть шляху до бази NTDS, її журналам і папці SYSVOL (в разі потреби їх можна перенести на інший диск пізніше).

На цьому все. Після перевірки всіх умов, можна запустити установку ролі.

Установка RODC за допомогою PowerShell

Для розгортання нового RODC за допомогою PowerShell, потрібно встановити роль ADDS і PowerShell модуль ADDS.

Add-WindowsFeature AD-Domain-Services, RSAT-AD-AdminCenter, RSAT-ADDS-Tools

Тепер можна запустити установку RODC:

Install-ADDSDomainController -ReadOnlyReplica -DomainName yourdimain.com -SiteName "Default-First-Site-Name" -InstallDns: $ true -NoGlobalCatalog: $ false

Після закінчення роботи командлет запросить перезавантаження сервера.

Перевірити, що сервер працює в режимі RODC можна за допомогою команди:

Get-ADDomainController -Identity S2016VMLT

Значення атрибута IsReadOnly має бути True.

Політики реплікації паролів RODC

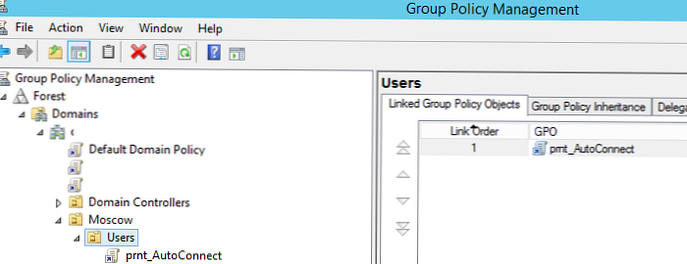

На кожному RODC можна визначити список користувачів і груп, паролі яких можна або не можна реплицировать на даний контролі домену.

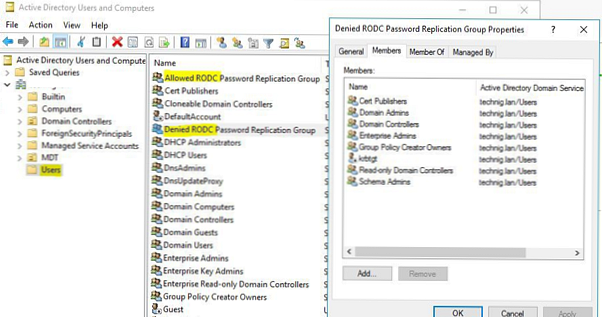

За замовчуванням в домені створюються дві нові глобальні групи

- Allowed RODC Password Replication Group

- Denied RODC Password Replication Group

Перша група за замовчуванням порожня, а в другій містяться адміністративні групи безпеки, паролі користувачів яких не можна реплицировать і кешувати на RODC з метою виключення ризику їх компрометації. Сюди за замовчуванням входять такі групи, як:

- Group Policy Creator Owners

- Domain Admins

- Cert Publishers

- Enterprise Admins

- Schema Admins

- аккаунт krbtgt

- Account Operators

- Server Operators

- Backup Operators

Як правило, в групу Allowed RODC Password Replication Group можна додати групи користувачів філії, який обслуговує даний RODC.

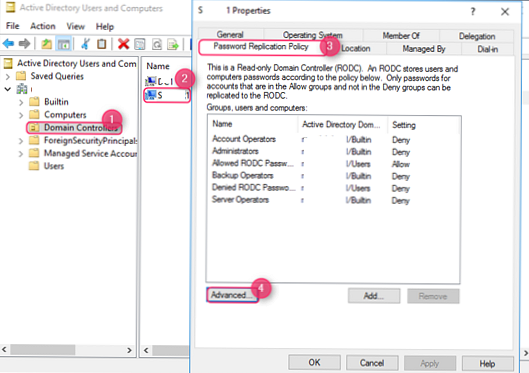

У тому випадку, якщо в домені кілька DC, варто створити такі групи індивідуально для кожного RODC. Прив'язка груп до контролера домену RODC виконується у властивостях сервера в консолі ADUC на вкладці Password

Replication Policy (Детальніше).

При підключенні консоллю ADUC до контролера домену з роллю RODC навіть адміністратору домену буде недоступно редагування атрибутів користувачів / комп'ютерів (поля недоступні для редагування) або створення нових.