За допомогою доменних групових політик ви можете додати необхідних користувачів AD (або групи) в локальну групу адміністраторів на серверах або робочих станціях. Так можна надати права локального адміністратора на комп'ютерах домену технічним персоналом вашої службі HelpDesk, певним користувачам і інших привілейованих акаунтів. У цій статті ми покажемо наскільки способів управління членами локальної групи адміністраторів на комп'ютерах домену через GPO.

зміст:

- Додавання користувачів в локальну групу адміністраторів через Group Policy Preferences

- Управління локальними адміністраторами через Restricted Groups

- Надання прав адміністратора на конкретному комп'ютері

Особливості використання групи локальних адміністраторів в домені Active Directory

При додаванні комп'ютера в домен AD в групу Administrators автоматично додається групи Domain Admins, а група Domain User додається в локальну Users.

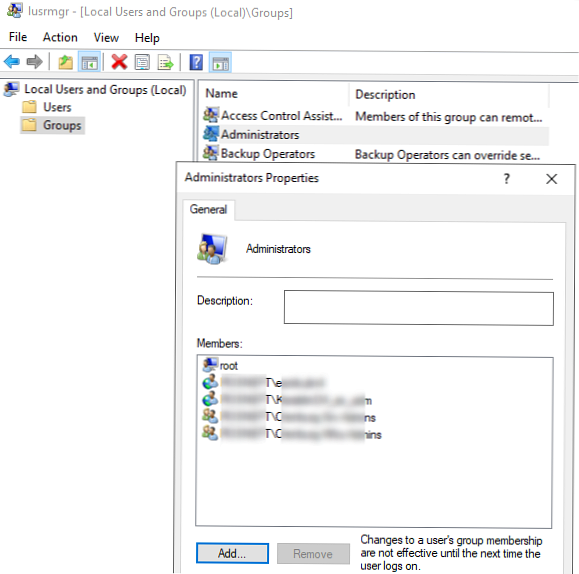

Найпростіший спосіб надати права локального адміністратора на певному комп'ютері - додати користувача або групу в локальну групу безпеки Administrators через локальну оснащення "Локальні користувачі та групи" (Local users and groups - lusrmgr.msc). Однак такий спосіб дуже незручний, якщо комп'ютерів багато і з часом в групах локальних адміністраторів обов'язково виявляться зайві особистості. Тобто при такому способі надання прав незручно контролювати склад групи локальних адміністраторів.

У класичних рекомендаціях з безпеки Microsoft рекомендується використовувати такі групи для поділу повноваженнями адміністраторів в домені:

- Domain Admins - адміністратори домену, використовуються тільки на контролерах домену; З точки зору безпеки привілейованих акаунтів адміністраторів не рекомендується виконувати повсякденні завдання адміністрування робочих станцій і серверів під обліковим записом з правами адміністратора домену. Такі облікові записи потрібно використовувати тільки для завдань адміністрування AD (додавання нових контролерів домену, управління реплікацією, модифікація схеми і т.д.). Більшість завдань управління користувачами, комп'ютерами і політиками в домені можна делегувати для звичайних облікових записів адміністраторів. Не використовуйте акаунти з групи Domain Admins для входу на будь-які робочі станції і сервери хромі контролерів домену.

- Server Admins - група для віддаленого входу на рядові сервера домена. Чи не повинна складатися в групі Domain Admins і не повинна включатися в групу локальних адміністраторів на робочих станціях;

- Workstation Admins - група тільки для адміністрування комп'ютерів. Чи не повинна входити або містити групи Domain Admins і Server Admins;

- Domain Users - звичайні облікові записи користувачів для виконання типових офісних операцій. Чи не повинні мати прав адміністратора на серверах або робочих станціях.

Припустимо, нам потрібно надати групі співробітників техпідтримки і HelpDesk права локального адміна на комп'ютерах в конкретному OU. Створіть в домені нову групу безпеки за допомогою PowerShell і додайте в неї облікові записи співробітників техпідтримки:

New-ADGroup "mskWKSAdmins" -path 'OU = Groups, OU = Moscow, DC = winitpro, DC = ru' -GroupScope Global -PassThru

Add-AdGroupMember -Identity mskWKSAdmins -Members user1, user2, user3

Відкрийте консоль редагування доменних групових політик (GPMC.msc), Створити нову політику AddLocaAdmins і призначте її на OU з комп'ютерами (в моєму прикладі це 'OU = Computers, OU = Moscow, dc = winitpro, DC = ru').

У групових політиках AD є два методи управління локальними групами на комп'ютерах домену. Розглянемо їх по-черзі:

- Обмежені групи (Restricted Groups)

- Управління локальним групами через переваги групових політик (Group Policy Preferences)

Додавання користувачів в локальну групу адміністраторів через Group Policy Preferences

Уподобання групових політик (Group Policy Preferences, GPP) надають найбільш гнучкий і зручний спосіб надання прав локальних адміністраторів на комп'ютерах домену через GPO.

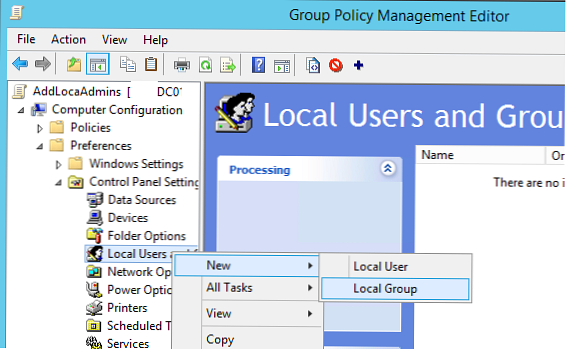

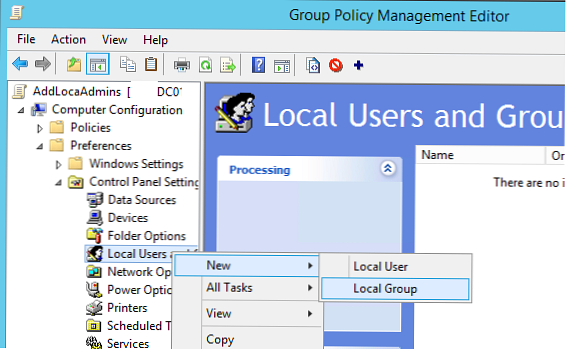

- Відкрийте створену раніше політику AddLocaAdmins в режимі редагування;

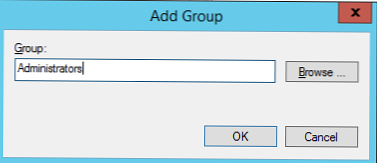

- Перейдіть в секцію GPO: Computer Configuration -> Preferences -> Control Panel Settings -> Local Users and Groups;

- Клацніть ПКМ по правому вікна і додасте нове правило (New -> Local Group);

- В поле Action виберіть Update (Це важлива опція!);

- У випадаючому списку Group Name виберіть Administrators (Built-in). Навіть якщо ця група була перейменована на комп'ютері, настройки будуть застосовані до групи локальних адміністраторів по її SID - S-1-5-32-544;

- Натисніть кнопку Add і вкажіть групи, які потрібно додати в локальну групу адміністраторів (в нашому випадку це mskWKSAdmins) Якщо ви хочете видалити з поточної локальної групи на комп'ютері користувачів і групи, доданих вручну, відзначте опції "Delete all member users"І"Delete all member groups". У більшості випадків це доцільно, тому що ви гарантуєте, що на всіх комп'ютерах права адміністратора будуть тільки у призначеної доменної групи. Тепер якщо на комп'ютері вручну додати користувача до групи адміністраторів, при наступному застосуванні політики він буде автоматично видалений.

- Збережіть політику і дочекайтеся її застосування на клієнтах. Для негайного застосування політики виконайте команду

gpupdate / force. - Відкрийте оснастку lusrmgr.msc на будь-якому комп'ютері і перевірте членів локальної групи Adminstrators. До групи повинна бути додана тільки група mskWKSAdmins, всі інші користувачі і групи будуть видалені. Список локальних адмінів можна вивести за допомогою команди

net localgroup Administratorsабоnet localgroup Адміністратори- в російській версії Windows. Якщо політика не застосував на клієнті, для діагностики скористайтеся командою gpresult. Також переконайтеся що комп'ютер знаходиться в OU, на яке націлена політика, а також перевірте рекомендації зі статті "Чому не застосовуються політики в домені AD?".

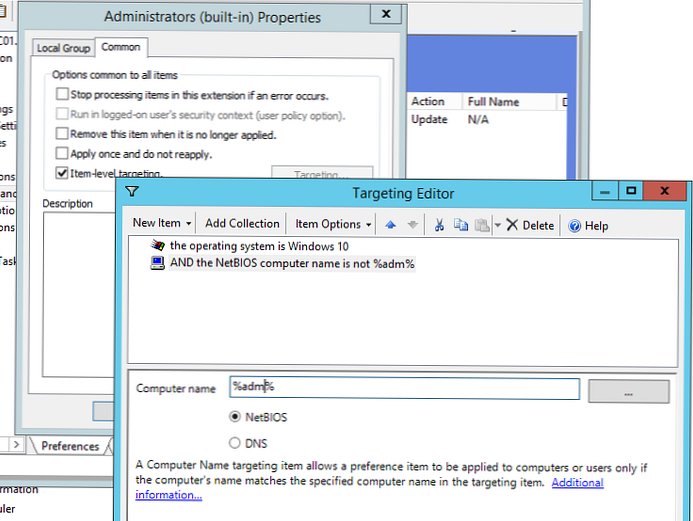

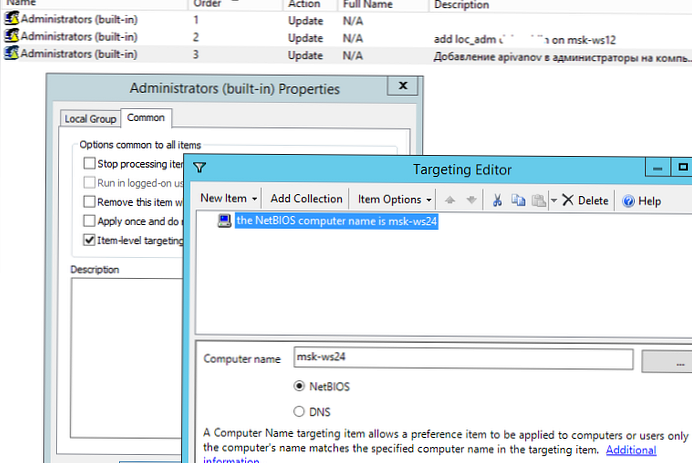

Ви можете налаштувати додаткові (гранулярні) умови націлювання даної політики на конкретні комп'ютери за допомогою WMI фільтрів GPO або Item-level Targeting. У другому випадку перейдіть на вкладку Common і відзначте опцію Item-level targeting. Натисніть на кнопку Targeting. Тут ви можете вказати умови, коли дана політика буде застосовуватися. Наприклад, я хочу, щоб політика додавання группф адміністраторів застосовувалася тільки до комп'ютерів з Windows 10, чиї NetBIOS / DNS імена не містять adm. Ви можете використовувати свої умови фільтрації.

Не рекомендується додавати в цій політики індивідуальні акаунти користувачів, краще використовувати доменні групи безпеки. У цьому випадку, щоб надати права адміністраторів чергового співробітника тех. підтримки, вам досить додати його в доменну групу (не доведеться редагувати GPO),

Управління локальними адміністраторами через Restricted Groups

Політика груп з обмеженим доступом (Restricted Groups) також дозволяє додати доменні групи / користувачів в локальні групи безпеки на комп'ютерах. Це більш старий спосіб надання прав локального адміністратора і зараз використовується рідше (спосіб менш гнучкий, ніж спосіб з Group Policy Preferences).

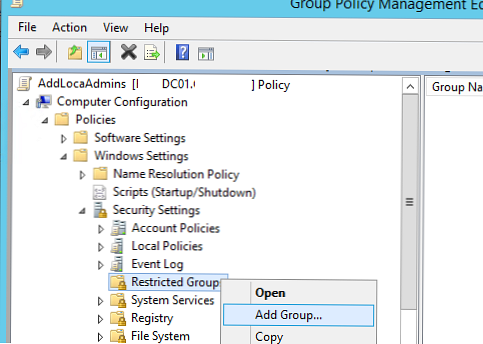

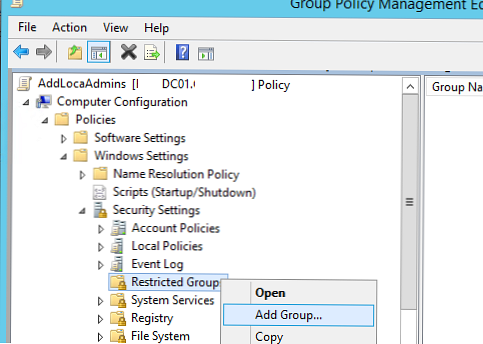

- Перейдіть в режим редагування політики;

- Розгорніть секцію Computer Configuration -> Policies -> Security Settings -> Restrictred Groups (Конфігурація комп'ютера -> Політики -> Параметри безпеки -> Обмежені групи);

- У контекстному меню виберіть Add Group;

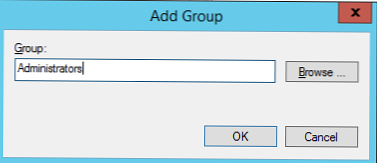

- У вікні, вкажіть Administrators -> Ok;

- У секції "Members of this group"натисніть Add і вкажіть групу, яку ви хочете додати в локальні адміністратори;

- Збережіть зміни, застосуєте політику на комп'ютери користувачів і перевірте локальну груп Administrators. У ній повинна залишитися тільки зазначена в політиці група.

Надання прав адміністратора на конкретному комп'ютері

Іноді потрібно надати певному користувачеві права адміністратора на комп'ютері. Наприклад, у вас є кілька розробників, яким періодично необхідні підвищені привілеї для тестування драйверів, налагодження, встановлення на своїх комп'ютерах. Недоцільно додавати їх до групи адміністраторів робочих станцій на всіх комп'ютерах.

Щоб надати права лок. адміна на одному конкретному комп'ютері можна використовувати таку схему.

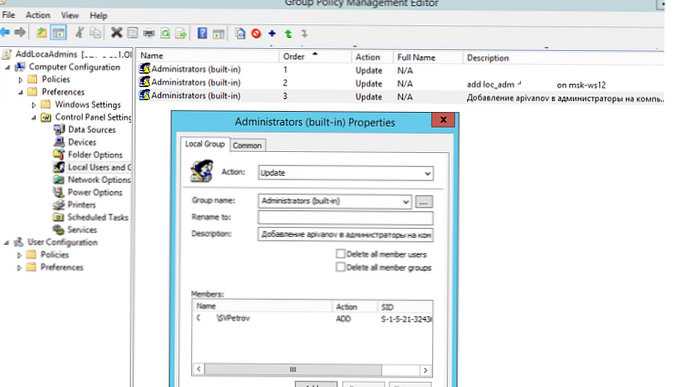

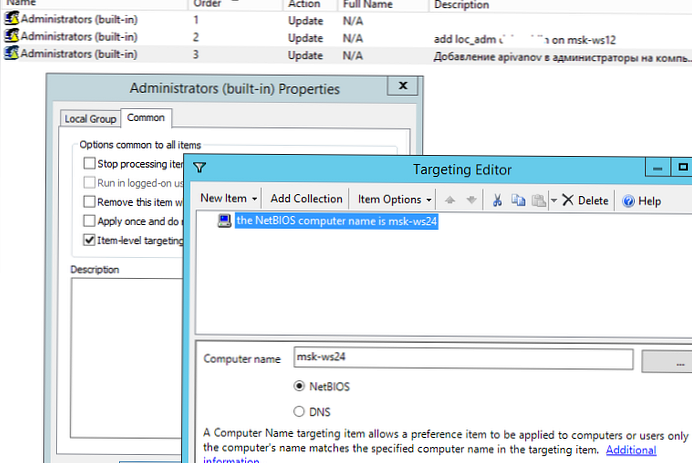

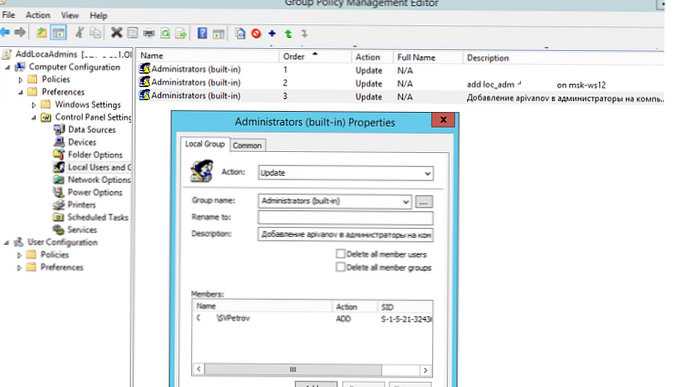

Прямо в створеній раніше політиці AddLocalAdmins в секції переваг (Computer Configuration -> Preferences -> Control Panel Settings -> Local Users and Groups) створіть новий запис для групи Administrators з наступними настройками:

- Action: Update

- Group Name: Administrators (Built-in)

- Description: "Додавання apivanov в лок. адміністратори на комп'ютері msk-ws24 "

- Members: Add -> apivanov

- на вкладці Common -> Targeting вказати правило: "the NETBIOS computer name is msk-ws24". Тобто дана політика буде застосовуватися тільки із вказаного нижче комп'ютері.

Також зверніть увагу на порядок застосування груп на комп'ютері - Order. Налаштування локальних груп застосовуються зверху вниз (починаючи з політики з Order 1).

Перша політика GPP (з настройками "Delete all member users" і "Delete all member groups" як описано вище), видаляє всіх користувачів / групи з групи локальних адміністраторів і додає зазначену доменну групу. Потім таким чином, застосовується додаткова політика для конкретного комп'ютера і додасть в адміністратори зазначеного користувача. Якщо потрібно змінити порядок застосування членства в групі Адміністратори, скористайтеся кнопками вгорі консолі редактора GPO.